IT-Grundschutz

-

Was ist das Microsoft Active Directory – Teil 2

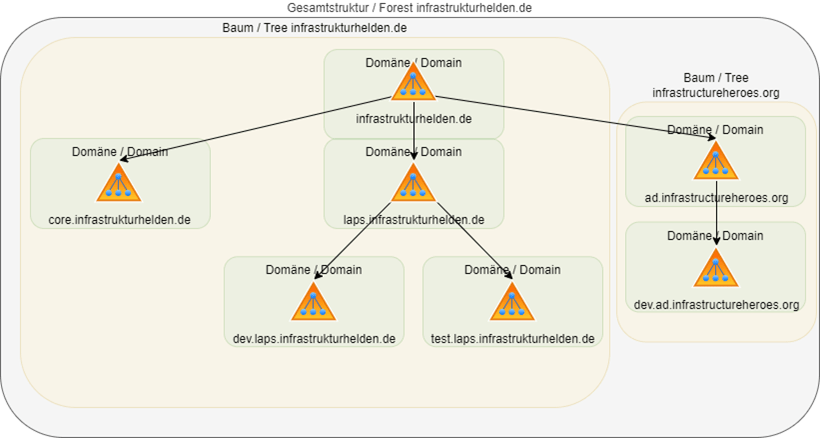

Weiterlesen: Was ist das Microsoft Active Directory – Teil 2In der Fortsetzung unserer Artikelserie über die vielfältigen Facetten des Microsoft Active Directory konzentrieren wir uns heute auf die Kernfunktionen, die dieses komplexe Netzwerk von Diensten bietet. Im zweiten Teil der Serie vertiefen wir den Einblick in wesentliche…

Veröffentlicht:

Autor:

-

Was ist das Microsoft Active Directory

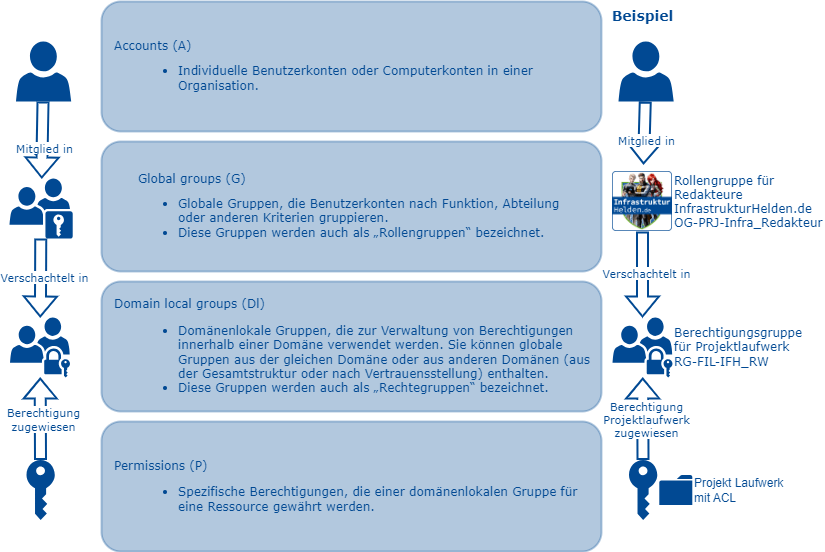

Weiterlesen: Was ist das Microsoft Active DirectoryMicrosoft Active Directory (AD) hat sich im Laufe der Jahre zu einem unverzichtbaren Bestandteil von Unternehmensnetzwerken entwickelt. Es ist nicht nur ein einfaches Verzeichnisdienstsystem, sondern eine umfassende Plattform für die Benutzer- und Ressourcenverwaltung, die für die meisten Unternehmen…

Veröffentlicht:

Autor:

-

Das AGDlP-Prinzip – Grundlage für Rollen- und Berechtigungskonzepte

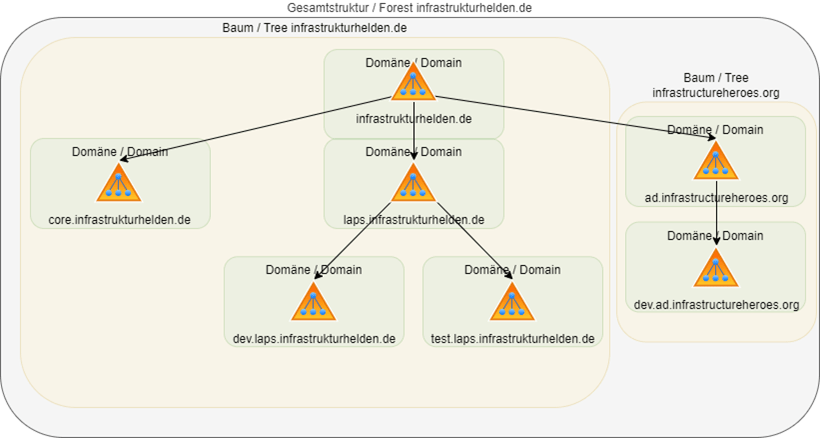

Weiterlesen: Das AGDlP-Prinzip – Grundlage für Rollen- und BerechtigungskonzepteDieser Grundlagenartikel zum Thema AGDlP-Prinzip und Grundlagen von Rollen- und Berechtigungskonzepten richtet sich nur an Neulinge in den Themen, sondern auch an erfahrene IT-Systemadministratoren, die nicht Täglich mit dem Design von Active Directory Umgebungen zu tun haben. Er…

Veröffentlicht:

Autor:

-

LM, NTLM und NTLMv2 was muss vor dem Abschalten beachtet werden?

Weiterlesen: LM, NTLM und NTLMv2 was muss vor dem Abschalten beachtet werden?Seit Jahrzehnten geistern Lan Manager (LM), New Technology Lan Manager (NTLM) und NTLMv2 durch die Netzwerke. Und schon seit langer Zeit sind sie nicht mehr sicher. Zeit, sie endgültig loszuwerden. Aber schauen wir uns erst einmal an, wie…

Veröffentlicht:

Autor:

-

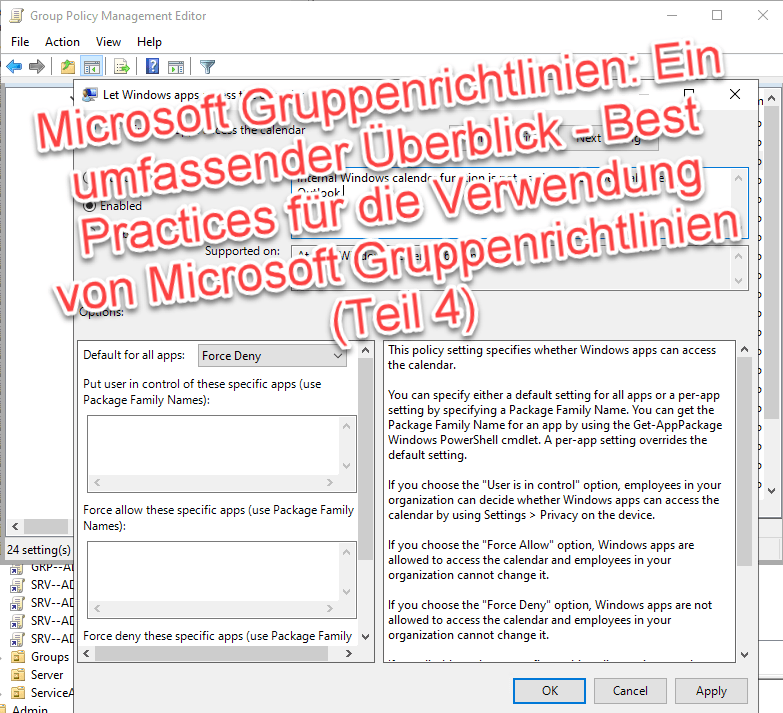

Microsoft Gruppenrichtlinien: Ein umfassender Überblick – Best Practices für die Verwendung von Microsoft Gruppenrichtlinien

Weiterlesen: Microsoft Gruppenrichtlinien: Ein umfassender Überblick – Best Practices für die Verwendung von Microsoft GruppenrichtlinienMicrosoft Gruppenrichtlinien sind ein Thema, von dem viele Systemadministratoren glauben, dass sie es beherrschen. Das Thema ist jedoch komplexer und risikoreicher als viele denken. Eine Fehlkonfiguration kann die gesamte Domäne gefährden, dieser Artikel soll helfen, das Thema besser…

Veröffentlicht:

Autor:

Kategorien: Gruppenrichtlinen -

Windows LAPS und die Migration von Microsoft LAPS – Teil 2

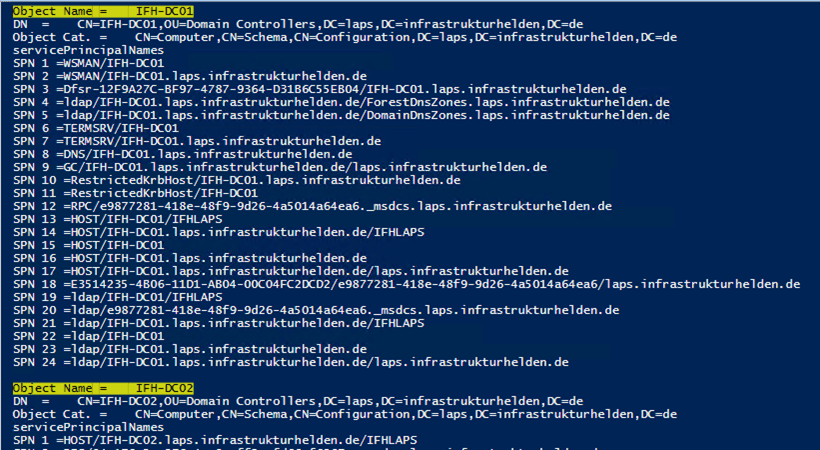

Weiterlesen: Windows LAPS und die Migration von Microsoft LAPS – Teil 2Dies ist Teil 2 des Artikels, lesen Sie auch: Windows LAPS und die Migration von Microsoft LAPS – Teil 1. Diese zweiteilige Artikelreihe hilft auch bei der Einrichtung von Windows LAPS, wenn Sie bisher kein Microsoft LAPS eingesetzt…

Veröffentlicht:

Autor:

-

Windows LAPS und die Migration von Microsoft LAPS – Teil 1

Weiterlesen: Windows LAPS und die Migration von Microsoft LAPS – Teil 1In der heutigen Zeit gewinnt das Thema IT-Sicherheit immer mehr an Bedeutung. Ein möglicher Angriffspunkt waren schon immer die lokalen Administrator-Passwörter. Oftmals waren diese fest im Installationsimage verankert und wurden seit Jahren nicht mehr geändert. Dies stellt nicht…

Veröffentlicht:

Autor:

-

Active Directory Service Recovery Mode (DSRM)

Weiterlesen: Active Directory Service Recovery Mode (DSRM)Erfahren Sie alles über den Active Directory Service Recovery Mode (DSRM) – eine kritische, aber oft übersehene Funktion des Active Directory. Dieser Artikel beleuchtet die Bedeutung von DSRM, seine Funktionsweise und die Risiken, die mit einem unberechtigten Zugriff…

Veröffentlicht:

Autor:

-

Was ist der deutsche IT-Grundschutz?

Weiterlesen: Was ist der deutsche IT-Grundschutz?Der Deutsche IT-Grundschutz wurde in den 1990er Jahren von der Bundesverwaltung entwickelt. Damals gab es einen steigenden Bedarf an IT-Sicherheit, da immer mehr Prozesse automatisiert wurden. Es ging darum, die Sicherheit der IT-Systeme und damit verbundenen Daten in…

Veröffentlicht:

Autor:

-

BSI Sicherheitsempfehlungen für Window 10

Weiterlesen: BSI Sicherheitsempfehlungen für Window 10Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat neue Dokumente zu Microsoft Windows 10 und die Absicherung veröffentlicht. Ich habe die BSI Sicherheitsempfehlungen für Window 10 gesichtet, bevor ich darüber berichten wollte. Hintergrund ist, das in der…

Veröffentlicht:

Autor:

-

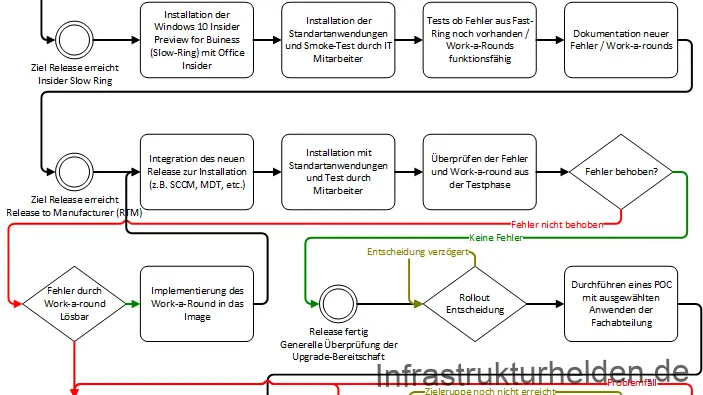

Strategien zu Windows as a Service – Eine Prozessorientierte Sichtweise

Weiterlesen: Strategien zu Windows as a Service – Eine Prozessorientierte SichtweiseOft werde ich nach der richtigen Strategie zum Thema „Windows as a Service“ gefragt. Doch gibt es den einen, richtigen Weg? Die kurze Antwort ist nein. Es hängt wie so oft von den Umständen, den Anforderungen des Kunden…

Veröffentlicht:

Autor:

New articles in english

Themen

Active Directory Administrative Vorlagen Anleitung AppV5 Autopilot Azure Azure AD ConfigMgr Deployment GPO Gruppenrichtlinien Guide How-To Linux Microsoft Microsoft Intune Office Office365 PowerShell Public Preview SCCM2012R2 SCSM2012R2 ServiceMgr Sicherheit TechNet Windows Windows 10 Windows10 Windows Server 2012 Windows Server 2012R2

Hinweise zum Affiliate-Marketing

Auf diesen Seiten werden auch Affiliate Marketing Links angezeigt. Diese sind meistens an dem kleinen „€“ oder einem „*“ dahinter zu erkennen. Der Betreiber dieser Seite erhält beim Kauf über diesen Link eine Provision, ohne das es den Verkaufspreis beeinflusst. Diese Einnahmen tragen zur Finanzierung der Seite bei.