Windows Remote Management ist in den heutigen Zeiten nicht mehr Weg zudenken. Aber warum machen wir es unverschlüsselt? Normalerweise erfolgt die Authentifizierung über Kerberos. Das ist für die meisten Sicher genug. Kerberos hat aber auch Einschränkungen, zum Beispiel wenn lokale Konten benutzt werden sollen.

Im Standard erfolgt die Kommunikation per HTTP über den TCP Port 5985. Warum nicht HTTPS? Der möglich ist das, der Port TCP 5986 ist dafür vorgesehen. Leider fehlt der nicht nur in den Firewall-Regel Vorlagen, sondern hat auch ein paar Hürden, die noch im weg stehen. Um diese Hürden kümmern wir uns heuten.

Voraussetzungen

Diese Anleitung ist für ein Unternehmensumfeld gedacht entsprechend sind die Voraussetzungen.

- Alle Computer sind Bestandteil derselben Active Directory Domäne

- Eine AD Integrierte Zertifizierungsstelle ist vorhanden

- Automatische Registrieren von entsprechenden Zertifikaten muss aktiviert sein

Zertifikatsvorlage

Weitere Artikel zum Thema Active Directory Certificate Services

- Windows WinRM über HTTPs

- CodeSigning Zertifikate mit Windows Server 2019 Zertifikatsdienste

- Umzug einer Windows Zertifizierungsstelle von 2012R2 auf Windows Server 2019

- Virtuelle SmartCards mit Windows 10

- Windows PKI: Root CA Zertifikat und Issuing CA Zertifikate erneuern

- Installation einer Zertifizierungsstelle unter Windows Server 2012R2 Teil 2 – Erstellen der unter geordneten CA

- Installation einer Zertifizierungsstelle unter Windows Server 2012R2 Teil 1 – Die Offline Root-CA

- Grundlegendes einer Zertifizierungsstellen (CA)

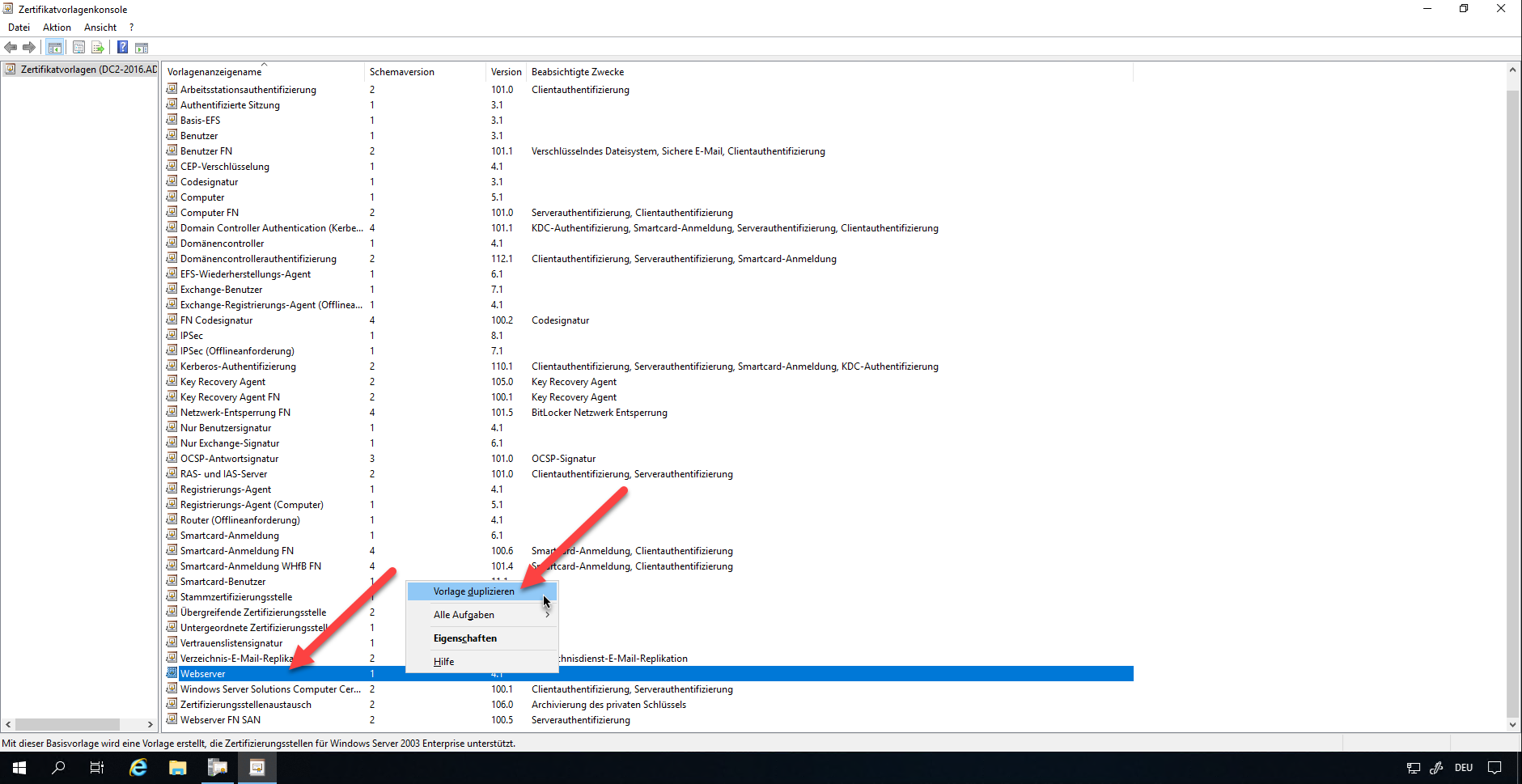

Für HTTPS benötigen wir ein entsprechendes Zertifikat für Webservices. Dafür passen wir eine entsprechende Vorlage in der Zertifizierungsstelle an. Dafür duplizieren Sie die Vorlage „Webserver“ in der Zertifikatvorlagenkonsole.

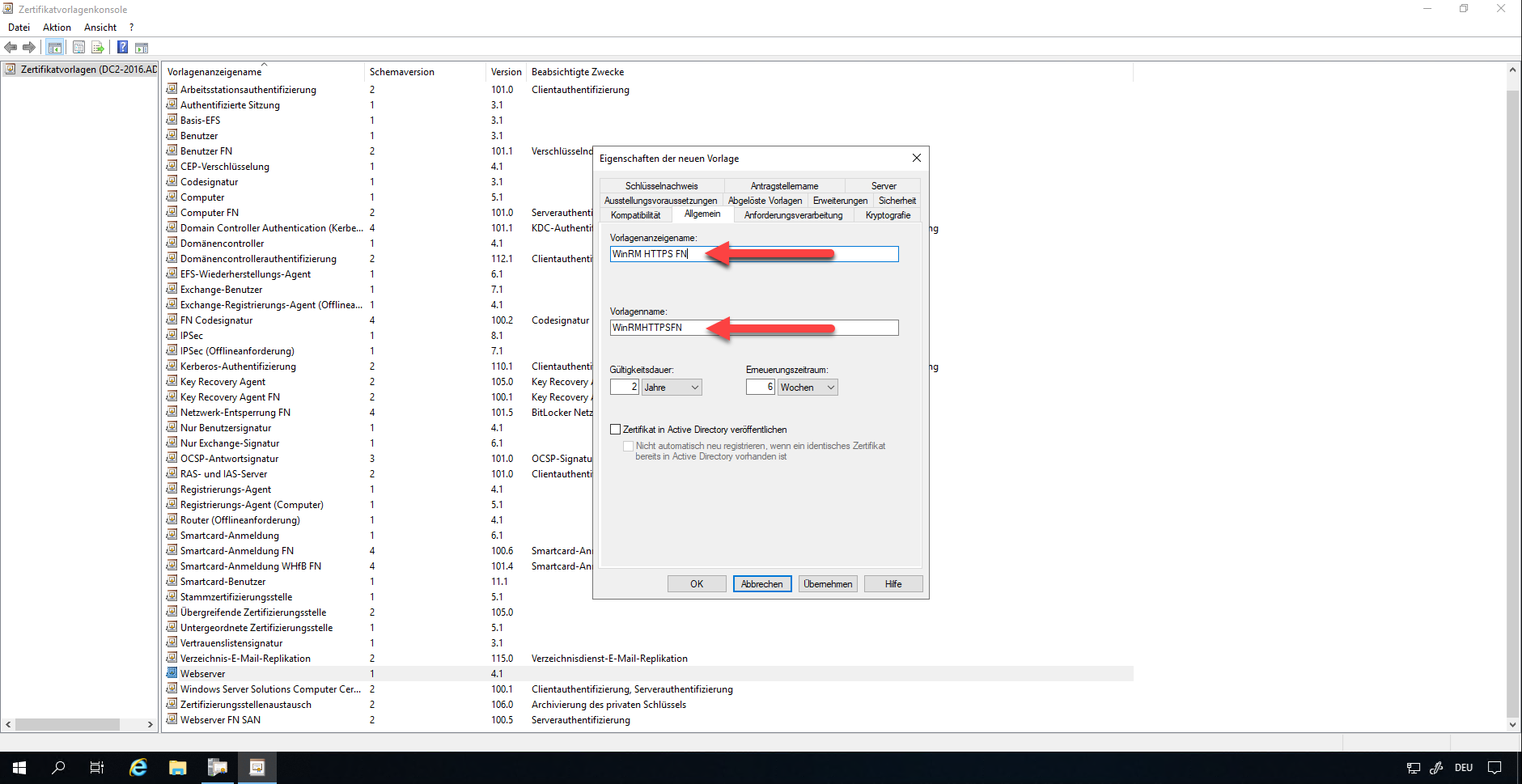

Passen Sie die Einstellungen zur Kompatibilität entsprechend ihrer CA-Vorgaben an. Vergeben Sie in dem Reiter „Allgemein“ einen entsprechenden Namen.

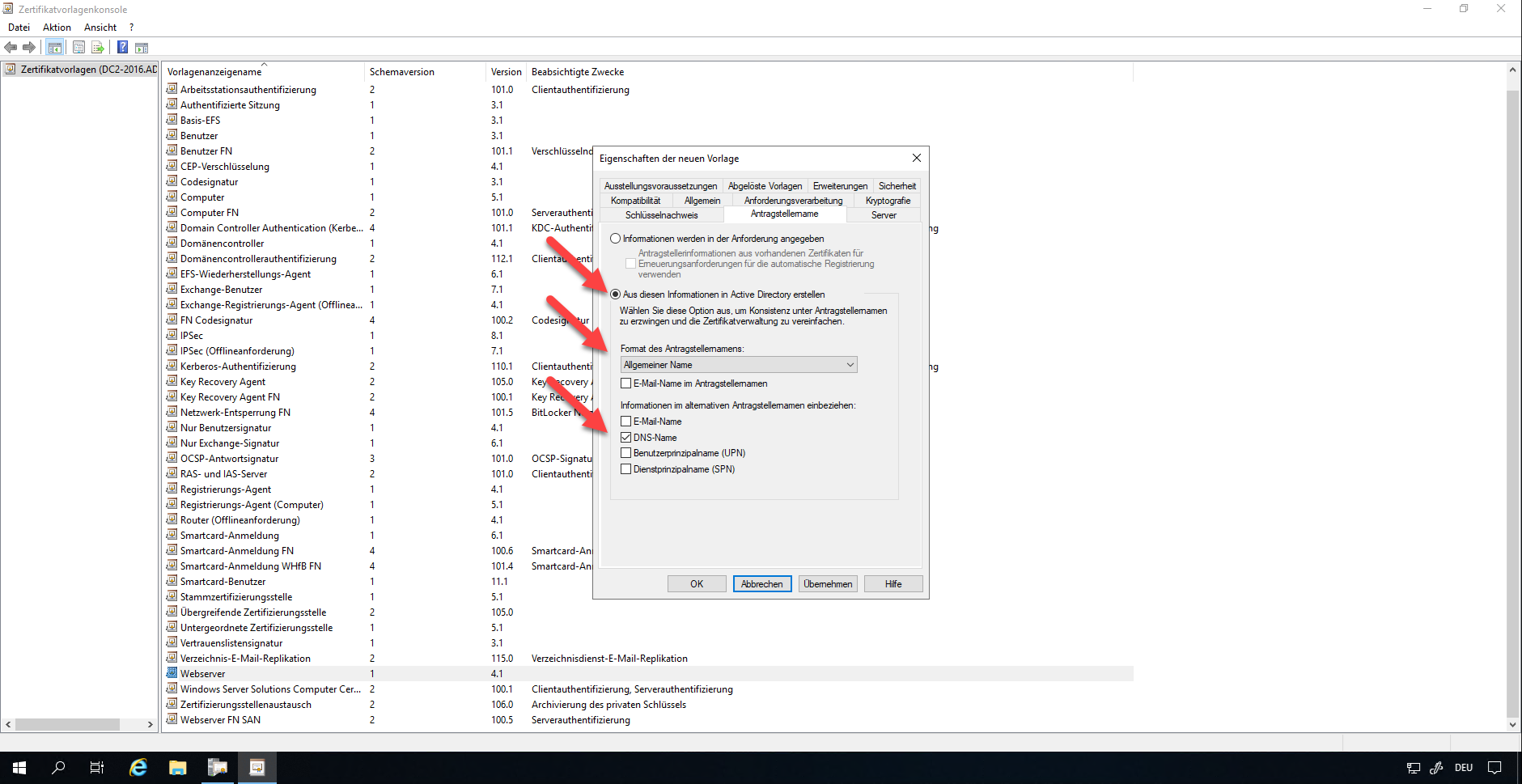

Unter dem Reiter „Antragstellername“ wählen Sie bitte die Optionen „Aus diesen Informationen in Active Directory erstellen“. Als Format für den Antragstellernamen sollte „Allgemeiner Name“ gewählt werden. Die Informationen, die einzubeziehen sind, ist nur der DNS-Name.

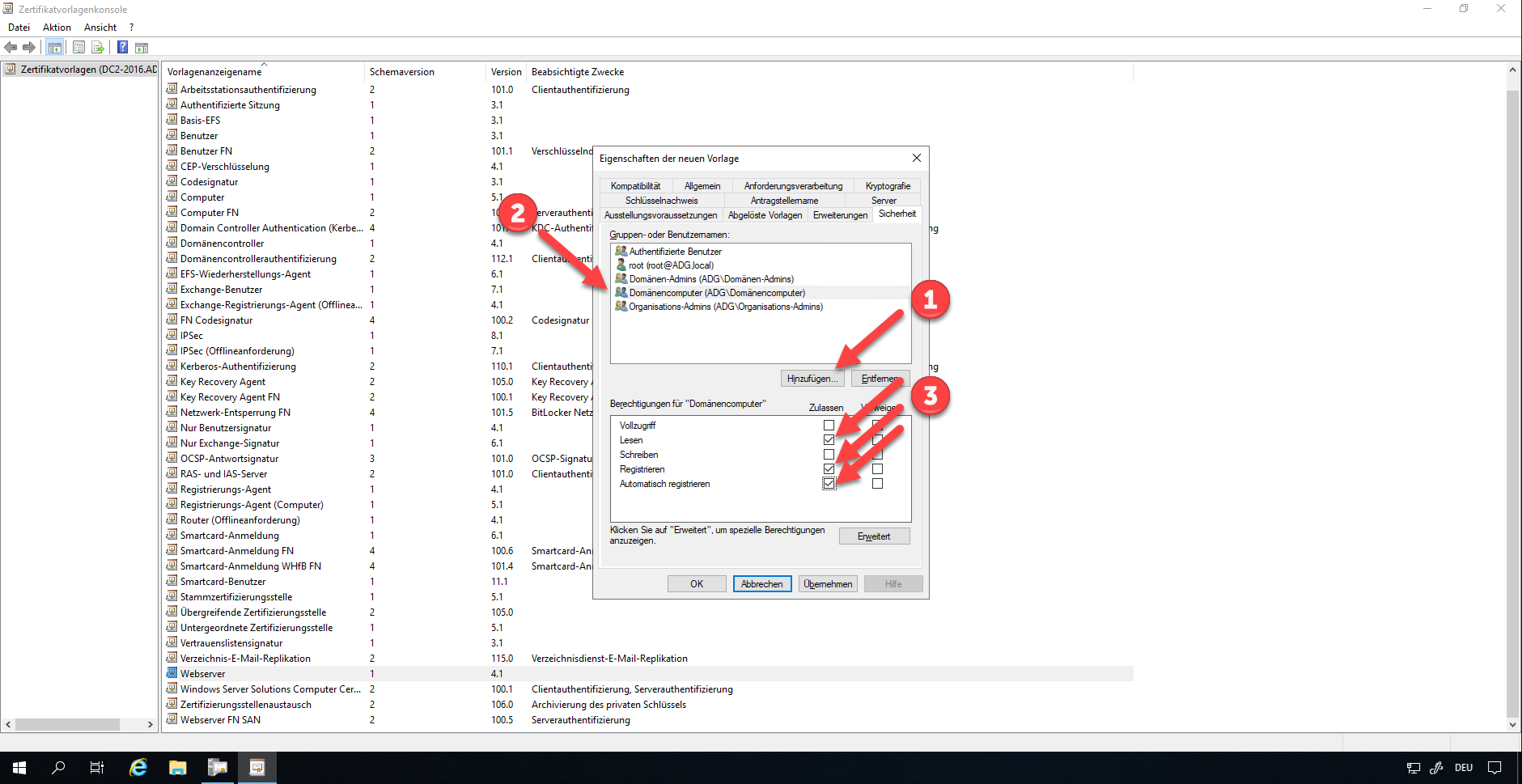

Im Reiter „Sicherheit“ muss die Gruppe der Domänencomputer hinzugefügt werden. Die benötigten Rechte sind lesen, Registrieren, Automatisch registrieren.

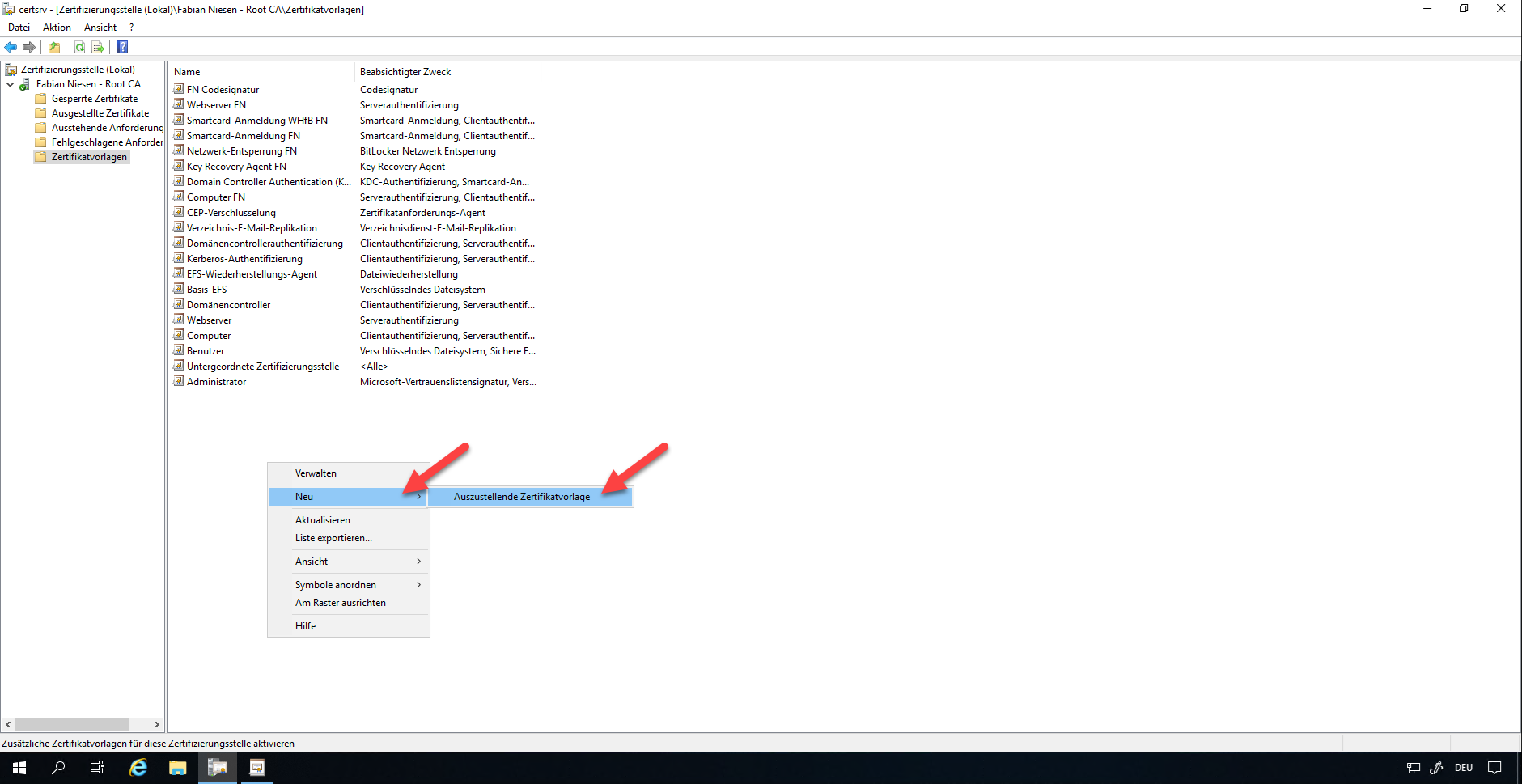

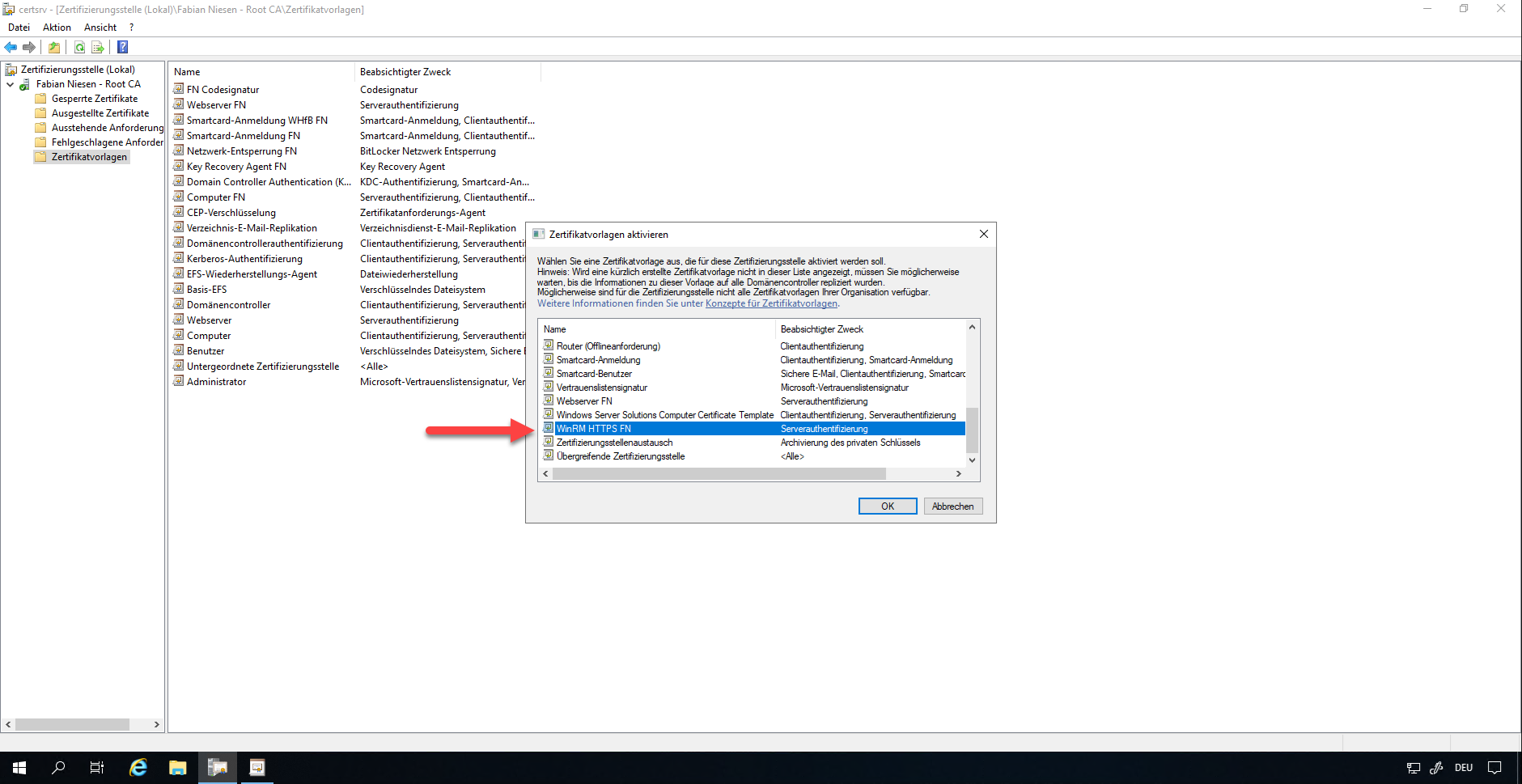

Speichern Sie die Vorlage. Wechseln Sie anschließend wieder in die Konsole Zertifizierungsstelle. Unter Zertifikatevorlagen wählen Sie „Neu“ und „Auszustellende Zertifikatevorlage“ aus.

Wählen Sie nun die neue Vorlage aus.

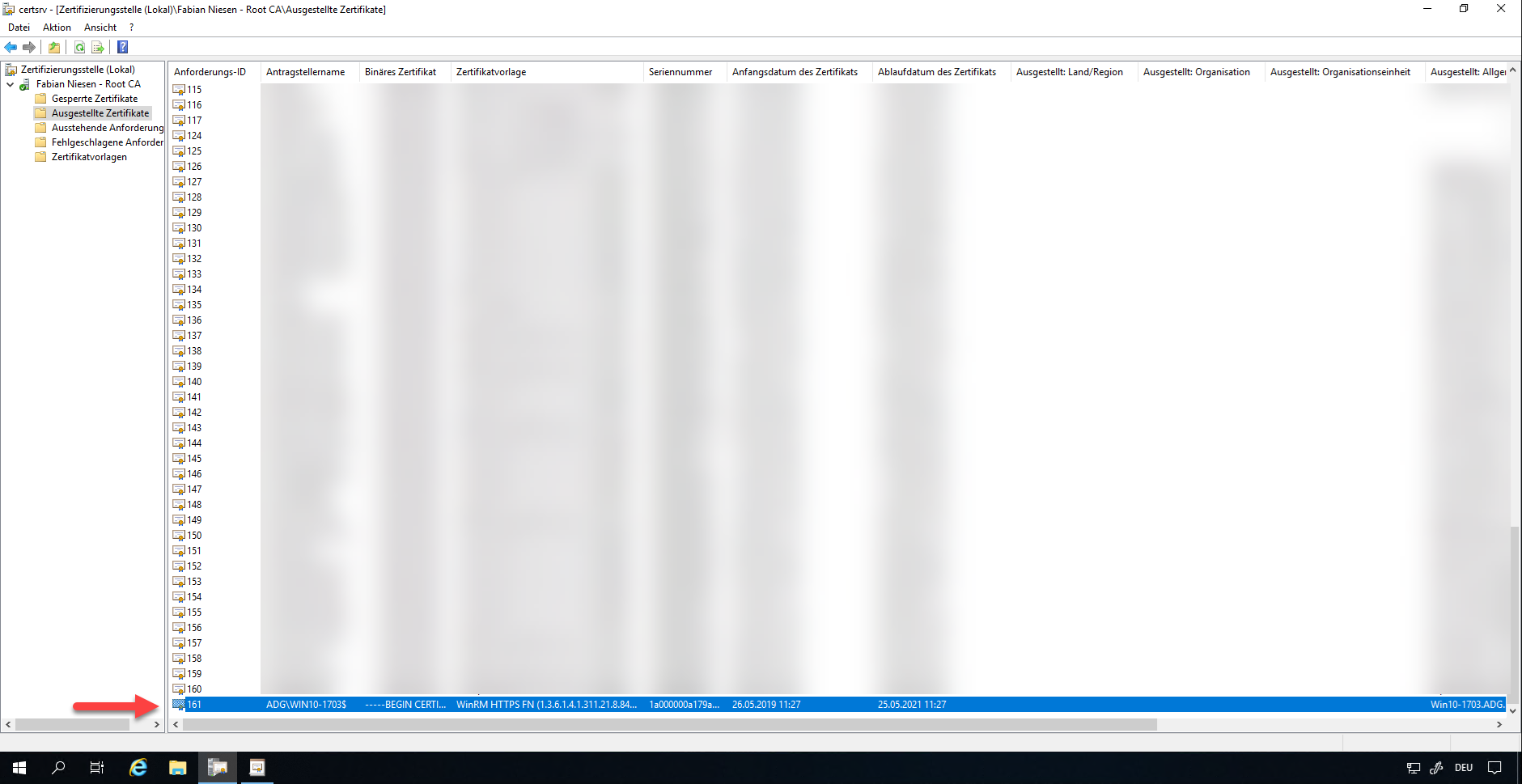

Sobald die Computer sich das nächste Mal an der Zertifizierungsstelle melden, werden die entsprechenden Zertifikate ausgestellt.

Vorbereiten der Gruppenrichtlinie

Wenn die Systeme die Zertifikate erhalten, können wir uns um die Gruppenrichtlinie kümmern.

Firewall freigaben

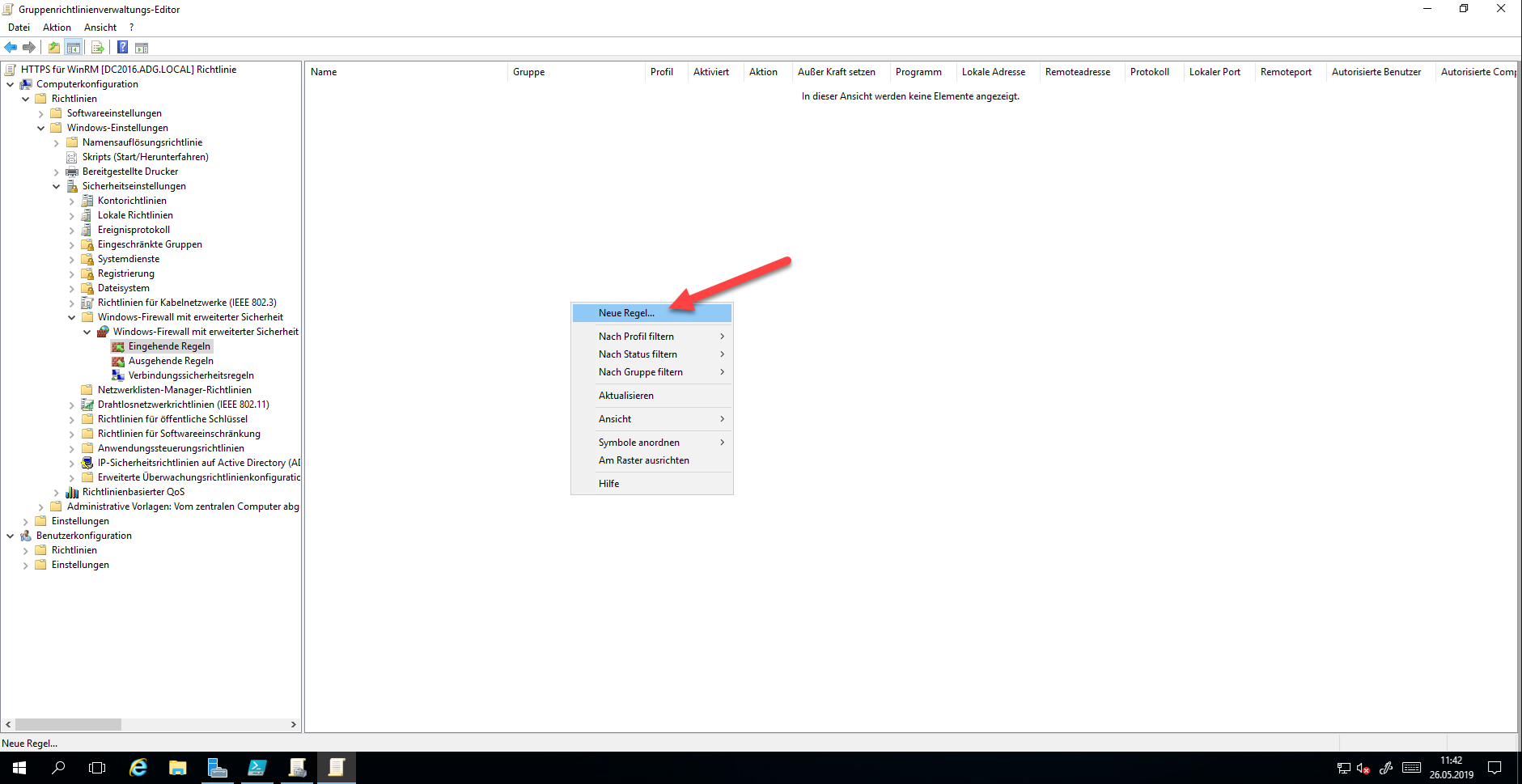

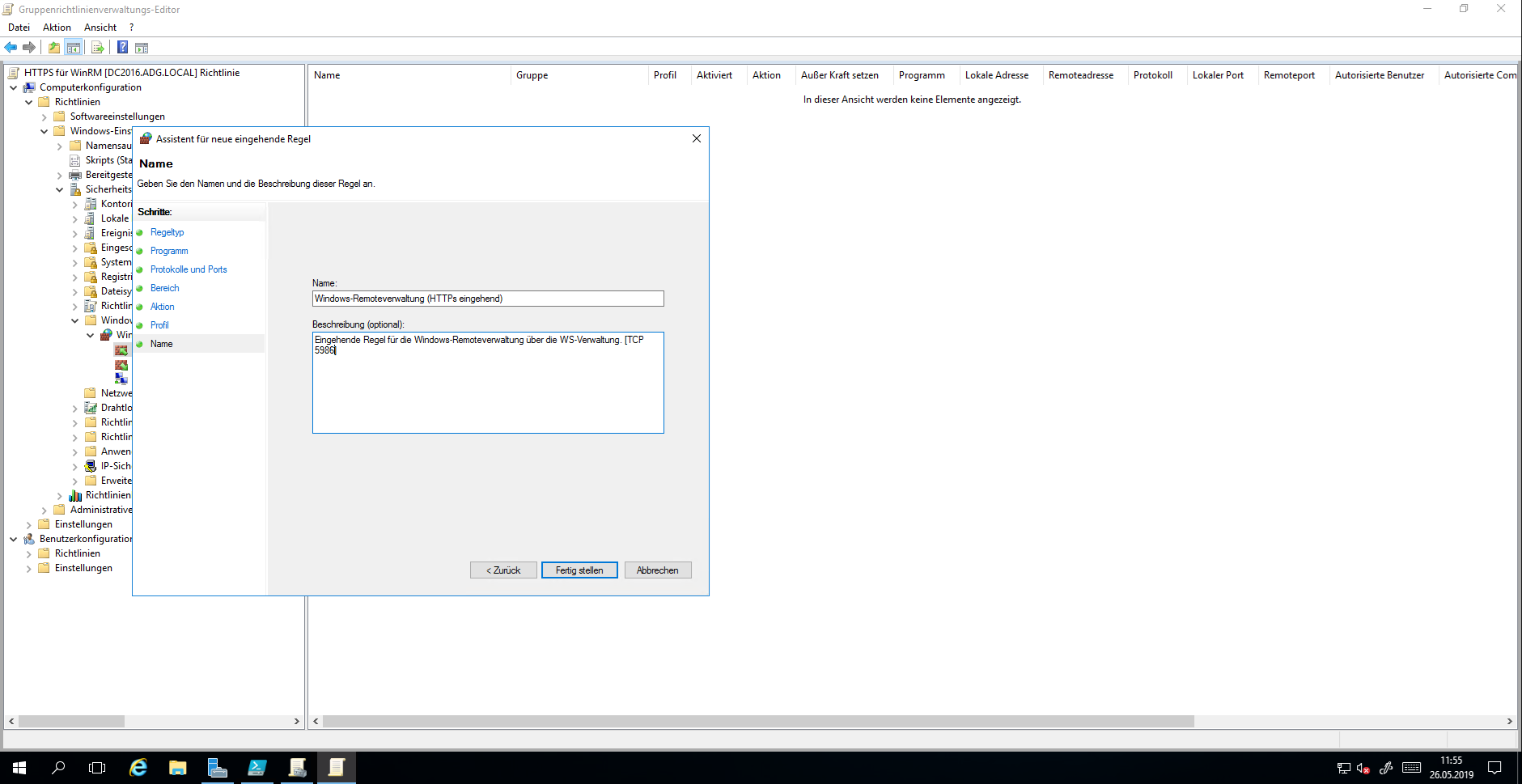

Als erstes sollten die Regeln für die Windows Firewall erstellt werden. Öffnen Sie dazu die Gruppenrichtlinie und gehen zu „Eingehende Regeln“ und legen dort eine neue Regel an.

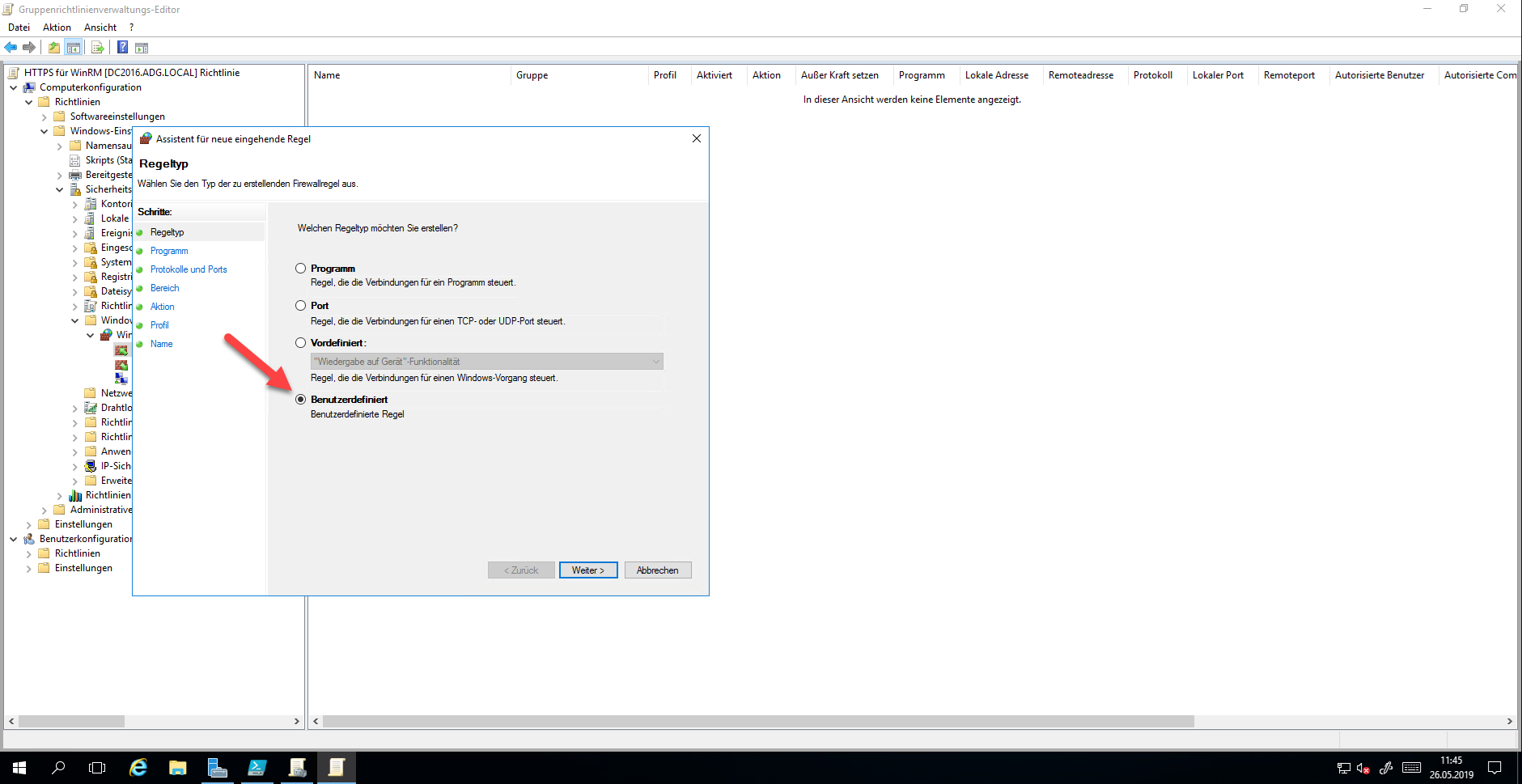

Erstellen Sie eine Benutzerdefinierte Regel

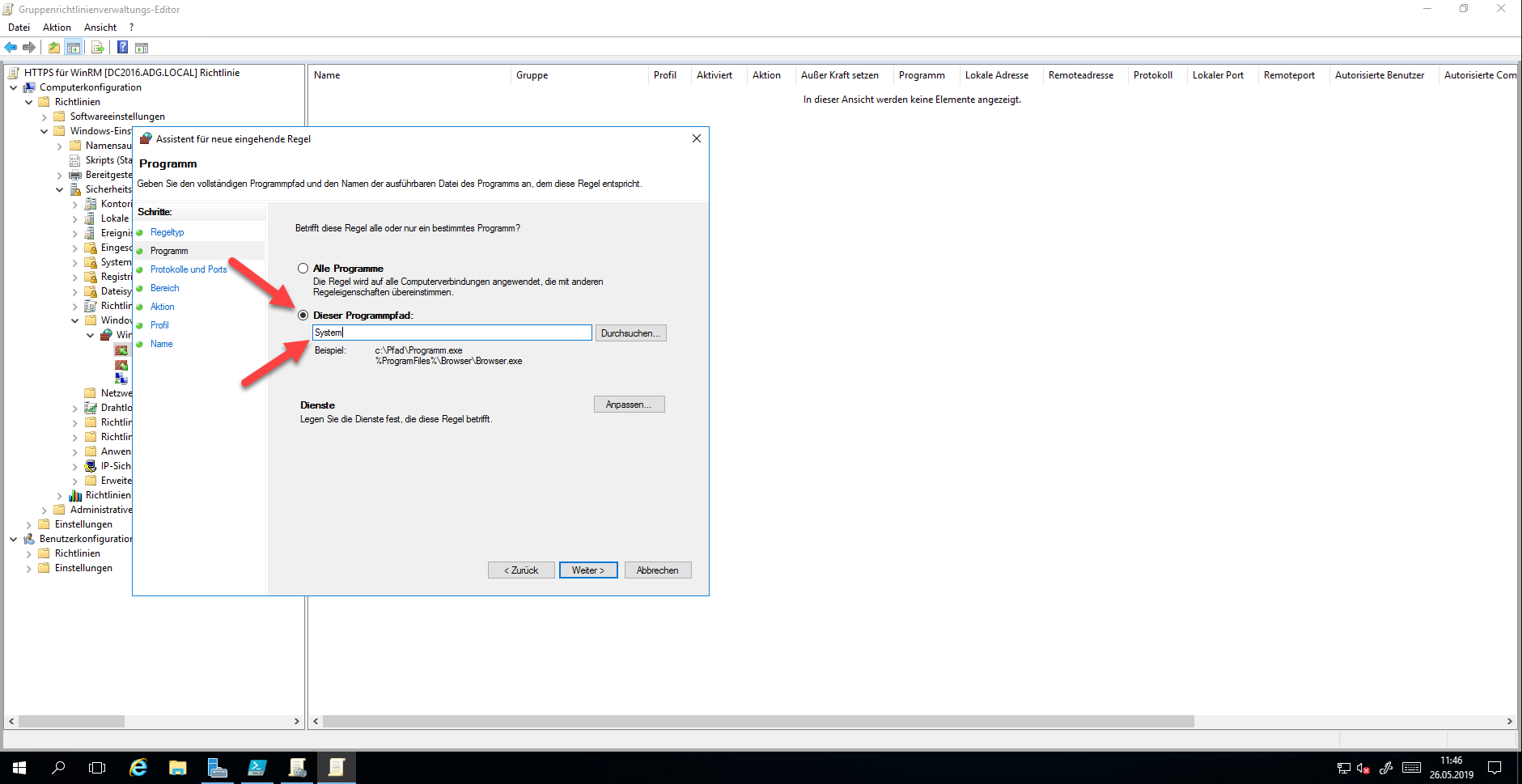

Als Programmpfad tragen Sie „System“ ein.

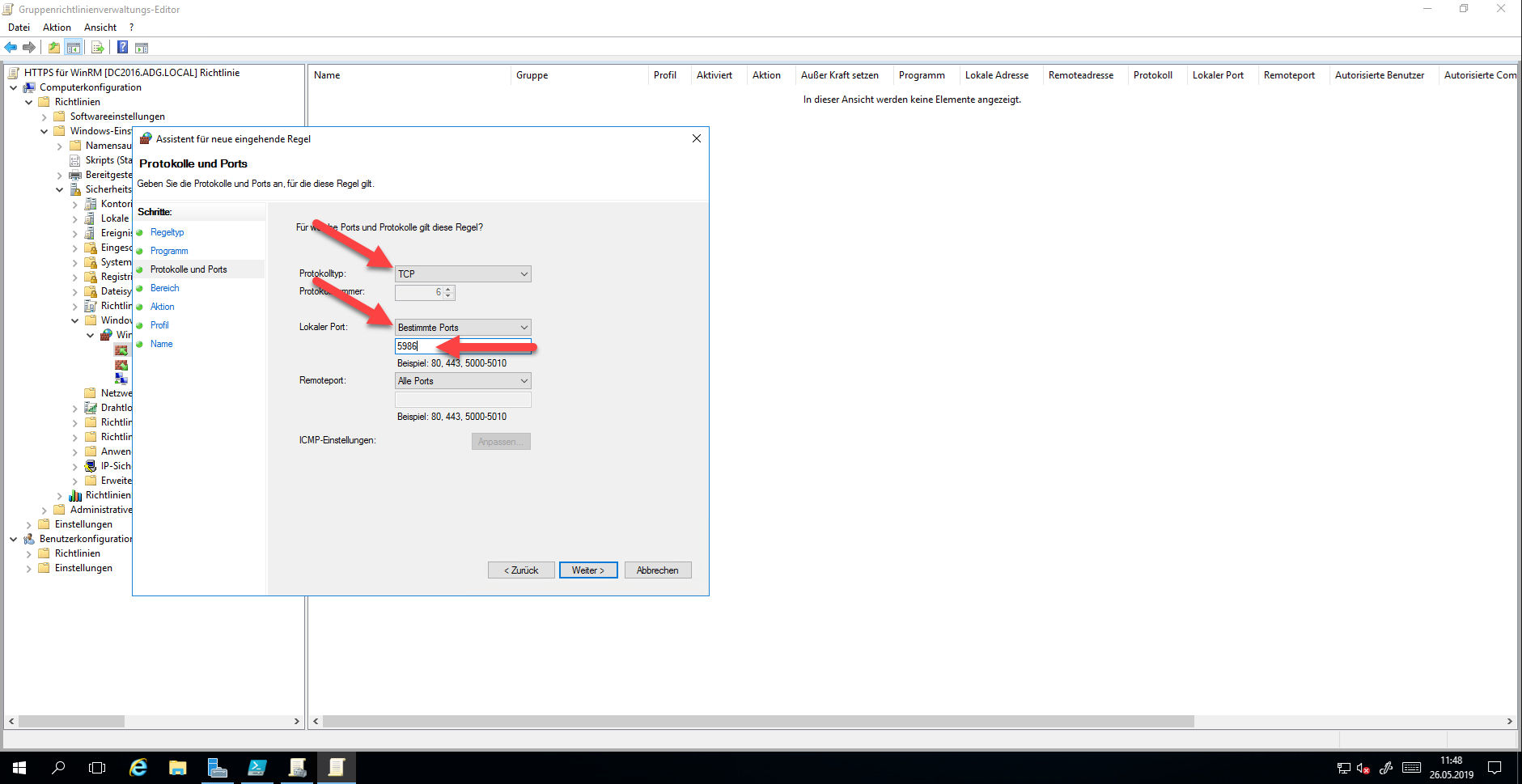

Für die Konfiguration der Protokolle und Ports sind die folgenden Einstellungen zu wählen:

- Protokolltyp: TCP

- Lokaler Port: Bestimmter Port

- Port Nummer: 5986

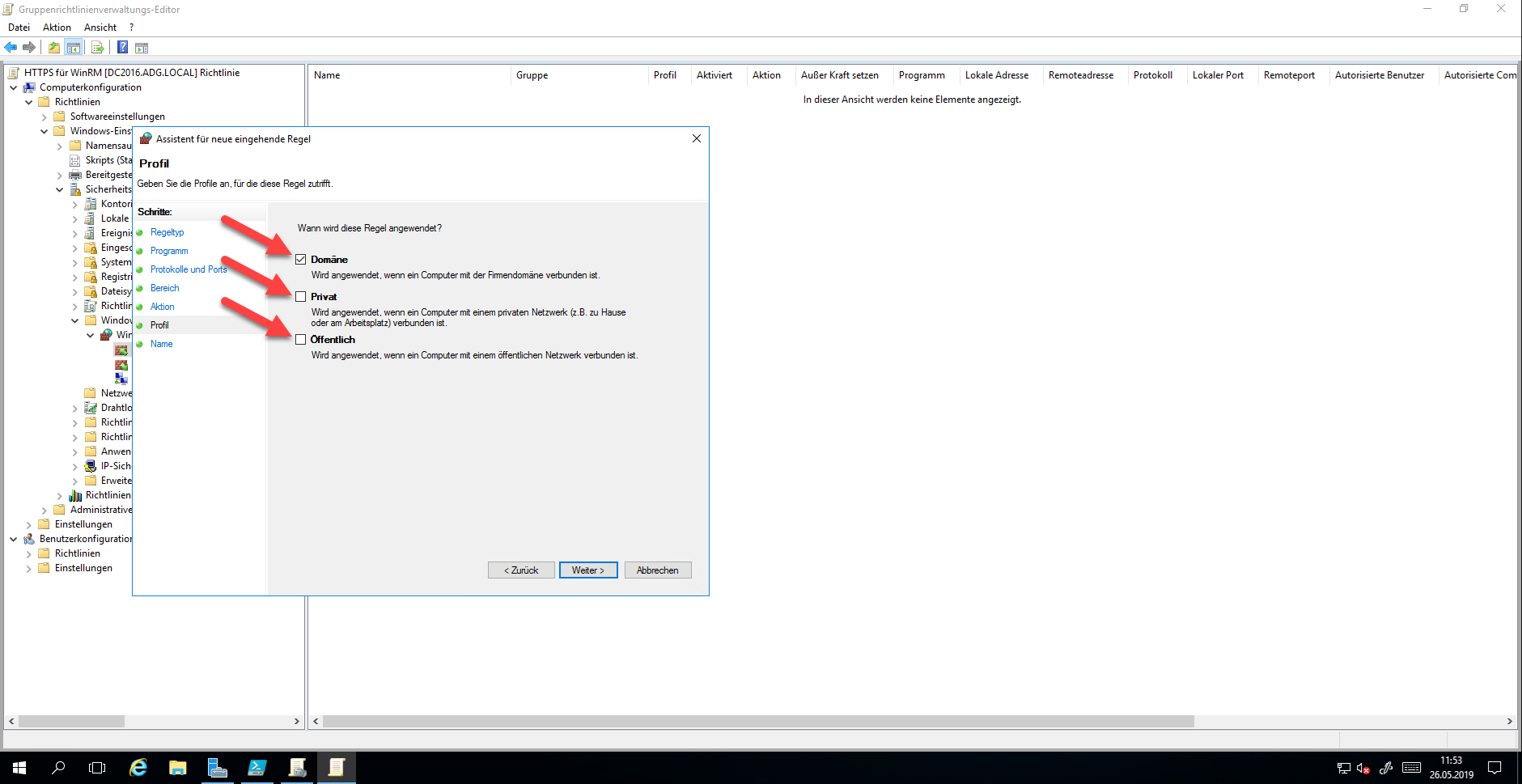

Die Einstellungen bei Bereich können Sie bei Bedarf anpassen. Im Schritt „Aktion“ ist „Verbindung zulassen“ zu selektieren. Als Profil ist nur „Domäne“ auszuwählen, sonst sollte WinRM nicht zugelassen werden.

Wählen Sie einen passenden Namen und erstellen die Firewall-Regel

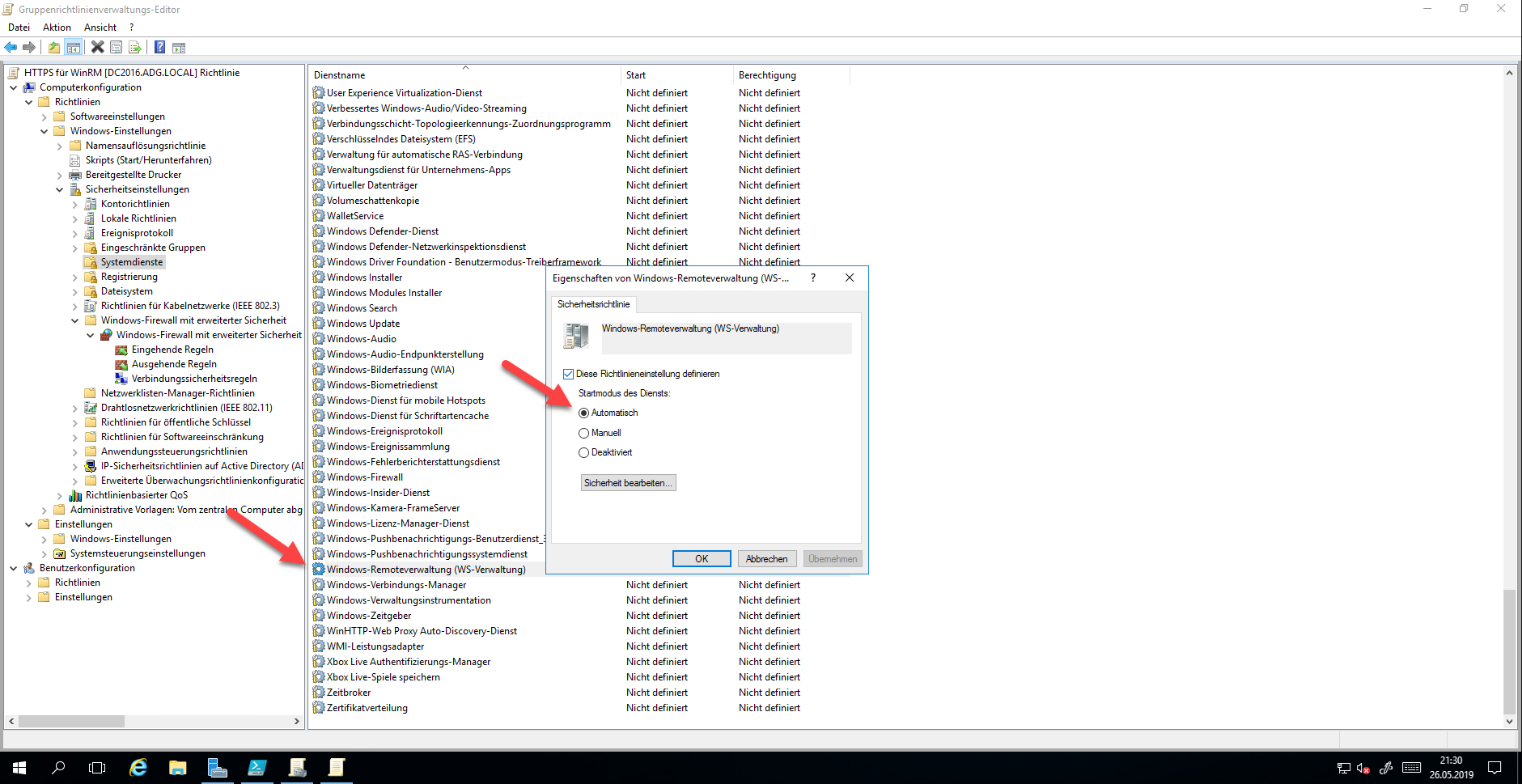

Dienste konfigurieren

Bei den heutigen Betriebssystemen sollte der Windows Remote Management Dienst eigentlich automatisch gestartet werden. Um auf sicher zu gehen, wird der Dienst per Richtlinie auf den Startmodus „Automatisch“ gestellt.

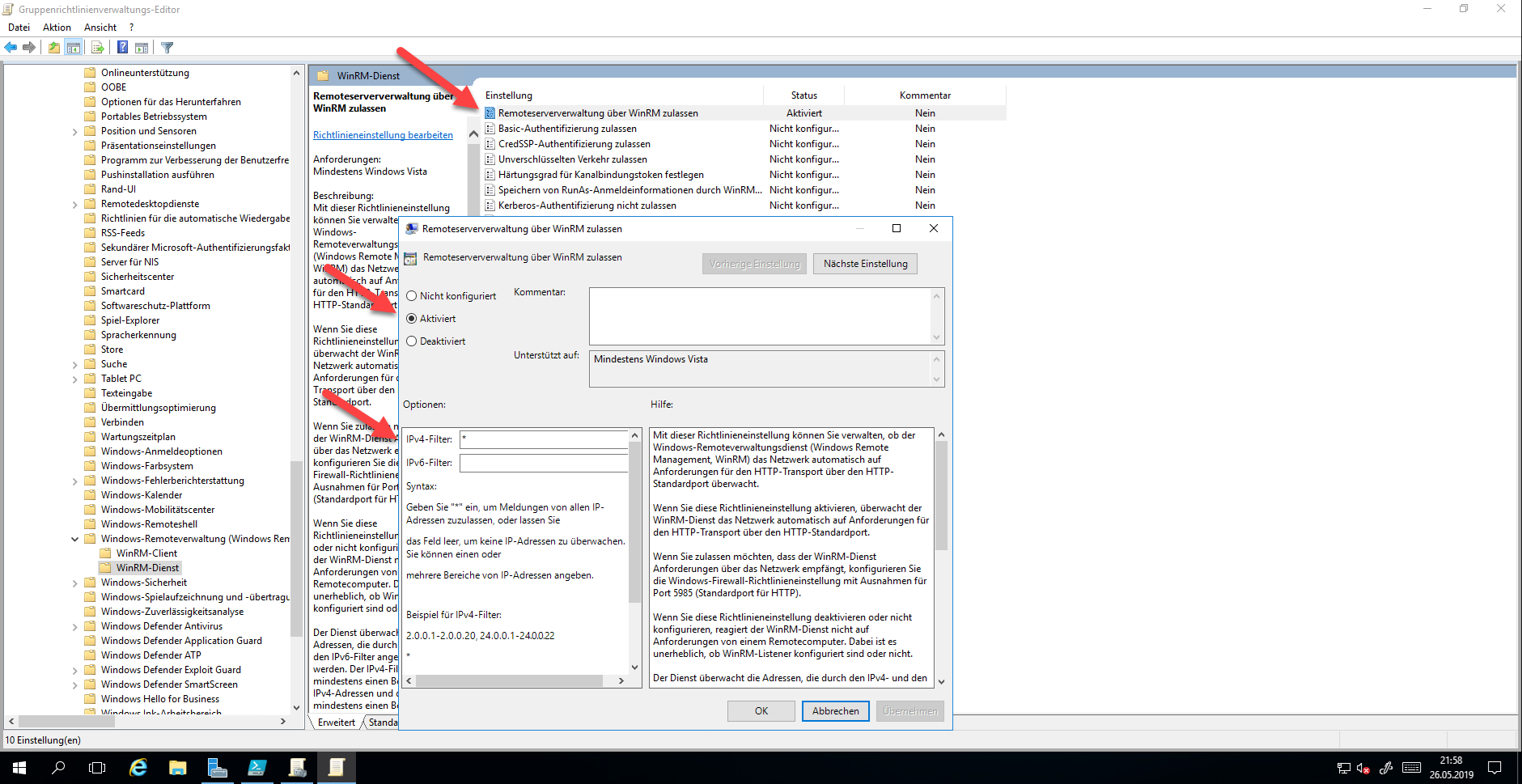

WinRM Service konfigurieren per Administrative Vorlage

Als nächstes ist der Windows RM Dienst mit einer Administrativen Vorlage zu Konfigurieren. Die Einstellungen finden sich unter Administrative Vorlagen > Windows-Komponenten > Windows-Remoteverwaltung (Windows Remote Management, WinRM) > WinRM-Dienst > Remoteverwaltung über WinRM zulassen.

In dieser Einstellung kann nicht nur der Dienst aktiviert werden, sondern auch die IP-Bereiche aus dem der Dienst erreichbar ist. In weiteren Einstellungen finden sich die Einstellungen um verschieden Authentifizierungsmethoden zu steuern.

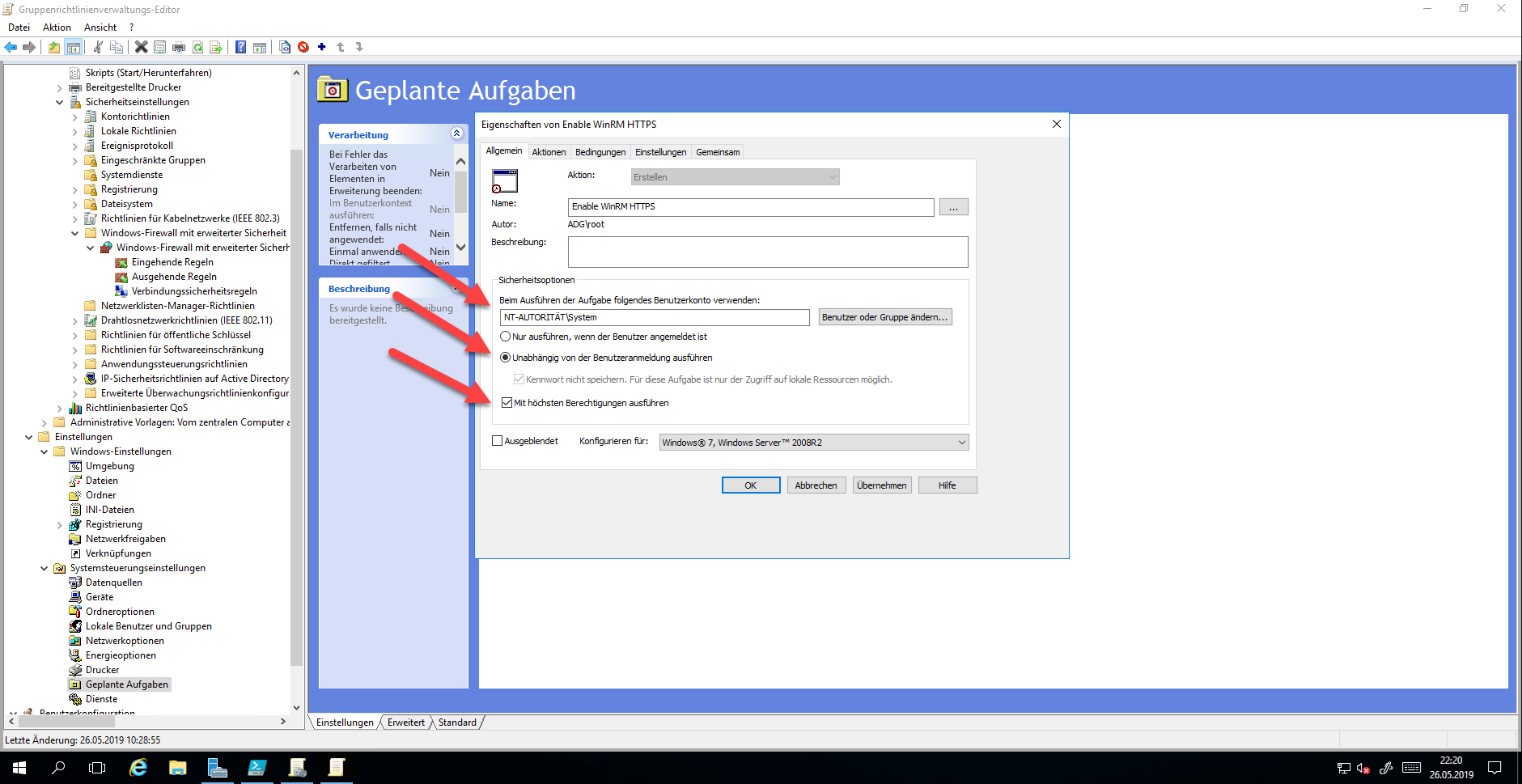

HTTPS für WinRM konfigurieren

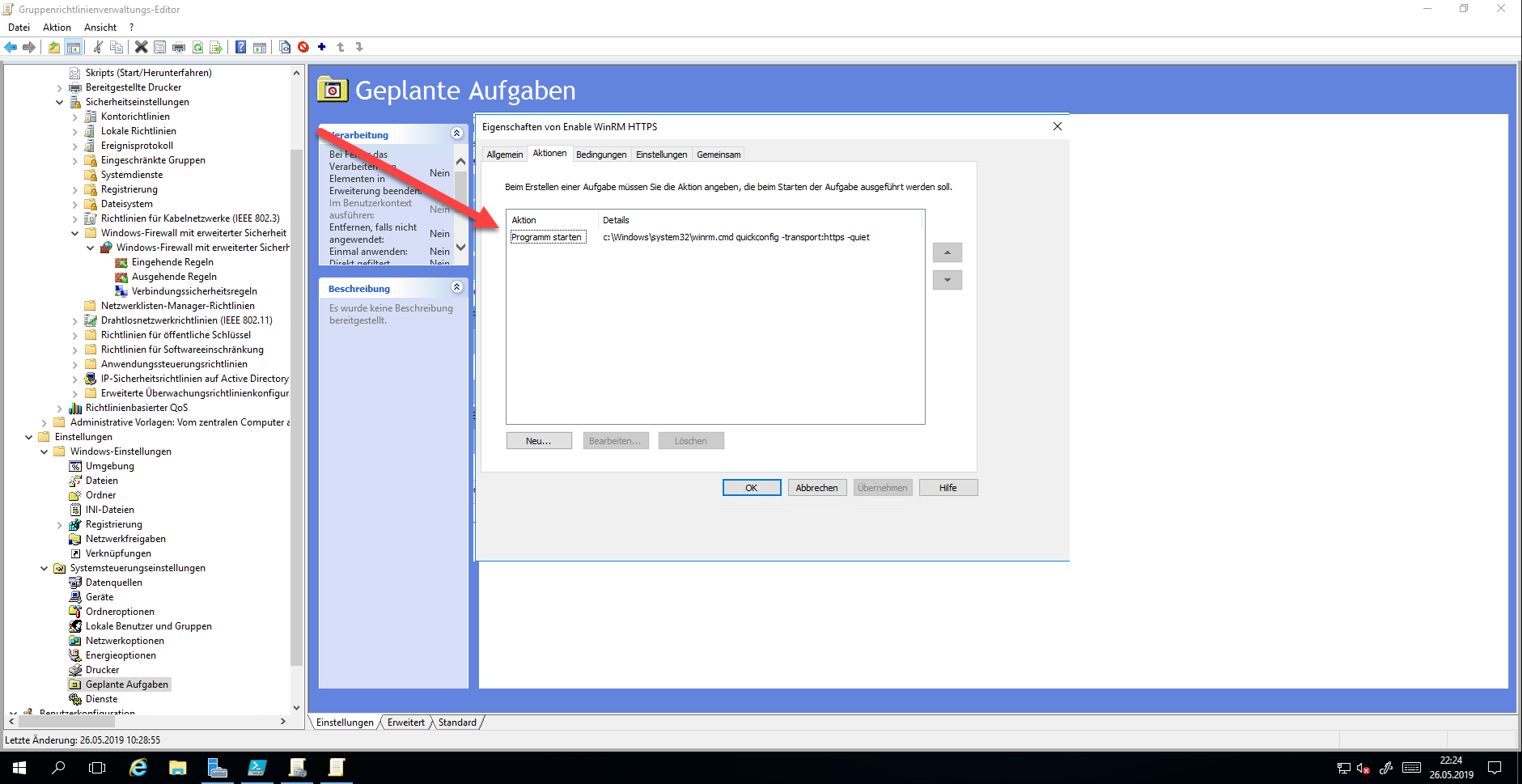

Leider kann WinRM nicht einfach mit einer Richtlinie für HTTPS konfigurieren. Das klappt nur mit dem Befehl „WinRM quickconfig -transport:https -quiet“. Um es einfacher zu machen, wird der Befehl als Sofortige Aufgabe konfiguriert.

So wird der Befehl direkt nach der Anwendung der Gruppenrichtlinie ausgeführt.

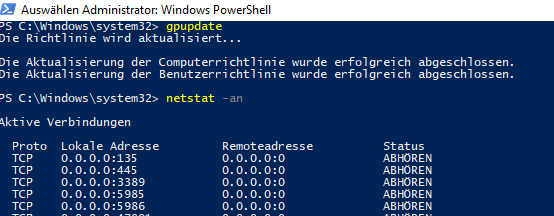

Und schon ist der Port offen

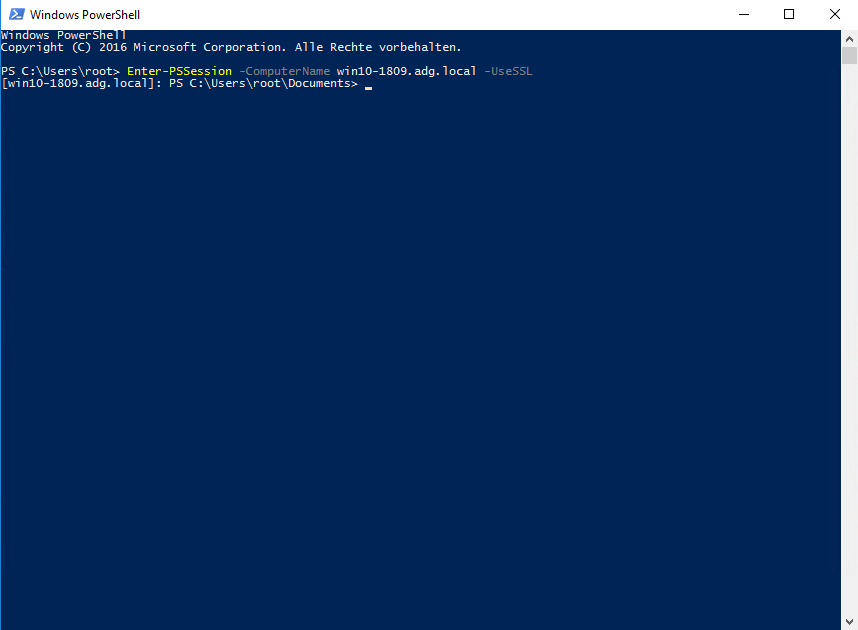

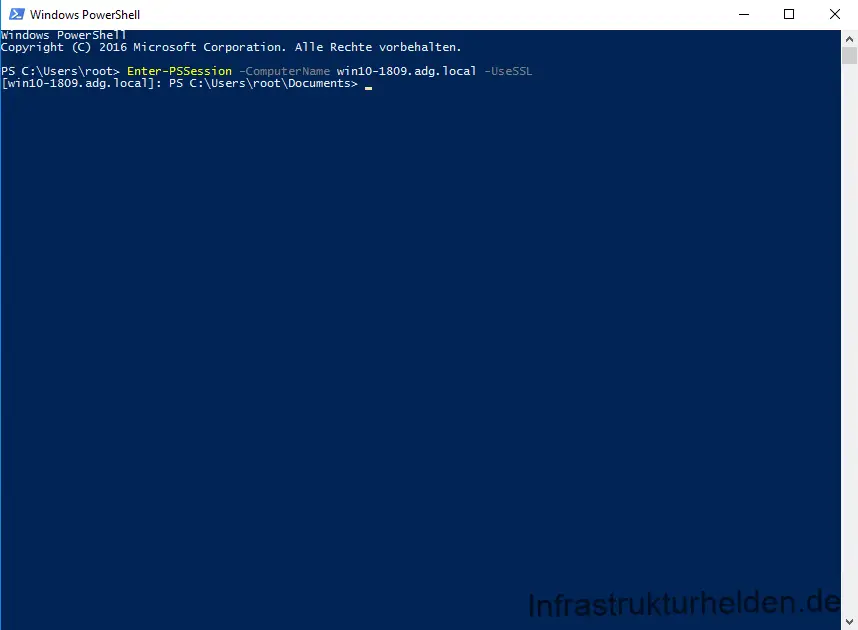

Wichtig ist bei der Verbindung den FQDN zu verwenden, ansonsten erscheint eine Zertifikatswarnung.

Tool Tipp (Werbung, aber aus Überzeugung)

Ich verwende für meine Screenshots immer Techsmith Snagit€, und möchte es nicht missen. Egal ob verschleiern, Pfeile, Text einfügen oder zurechtschneiden, alles was ich brauche ist damit möglich.

Sie können es unter dem Link kostenfrei testen. Wenn es Ihnen gefällt, unterstützen Sie durch einen kauf über den Link auch dieses Projekt. Ihnen entstehen dadurch beim kauf von Snagit€ keine zusätzlichen Kosten (Affiliate Link).

Schreibe einen Kommentar