Zertifizierungsstellen können sehr verschieden eingerichtet sein. Es gibt keine Anleitung, die für alles passt, aber ich sage Ihnen für welches Szenario sie geschrieben wurde. Entsprechend müssen Sie es nur noch für Ihre Situation anpassen.

Wichtiger Hinweis

Wichtig: Machen Sie vorher ein Backup und planen Sie ihre Schritte! Auch übernehme ich keine Gewährleistung oder Support falls etwas schief geht.

Die Annahmen für diese Anleitung

- Die Pfade und URLs für die CA zeigen auf einen DNS-Alias, in diesem Fall „ca.adg.local“

- Die neue Zertifizierungsstelle kommt auf einen neuen Server mit neuen Computernamen und neuer IP-Adresse

- Die Zertifizierungsstelle besteht nur aus einem Computer (Damit ist keine Mehrstufige CA oder Offline CA gemeint, da gilt jede Sub-CA oder CA als eigene Zertifizierungsstelle)

- Die Sprache des Betriebssystems ist identisch

- Zertifizierungsstellen-Webregistrierung ist installiert

Voraussetzungen

Der Windows Server 2019 sollte aktualisiert sein, und es sollten keine Updates oder Neustarts mehr ausstehen. Wichtig ist, die Sprache des Betriebssystems sollte sicherheitshalber nicht gewechselt werden. Es empfiehlt sich, wie immer, auch mal die Ereignisanzeige und das Server Dashboard zu prüfen ob alles mit dem System in Ordnung ist, bevor wir mit der Migration anfangen.

Hinweis zu Veränderungen an dem Aufbau der CA bei der Migration

Bitte beachten Sie auch, wenn Sie eine CA mit mehreren Servern (Eine Mehrstufige CA, zum Beispiel mit Offline CA ist nicht gemeint.) haben, benötigen Sie auch die passende Anzahl an Windows Server 2019 Maschinen. Passen Sie ihre Pläne für die Migration entsprechend an.

Das Umbauen des Aufbaues und der Rollen der Zertifizierungsstelle kann wärend der Migration nicht geändert werden.

Diese Anleitung geht davon aus, dass die CA auf einen neuen Server mit neuem Namen migriert wird. Dabei ist zu beachten das Eventuell die Pfade für die Prüflisten angepasst werden müssen. Generell kann man auch mit einem CName im DNS arbeiten. Wenn die Zertifizierungsstelle vorrauschauend geplant wurde, ist dieses Szenario berücksichtigt worden.

Vorbereitungen an der alten Zertifizierungsstelle auf dem Windows Server 2012R2

Auf der alten CA müssen ein paar Schritte beachtet werden.

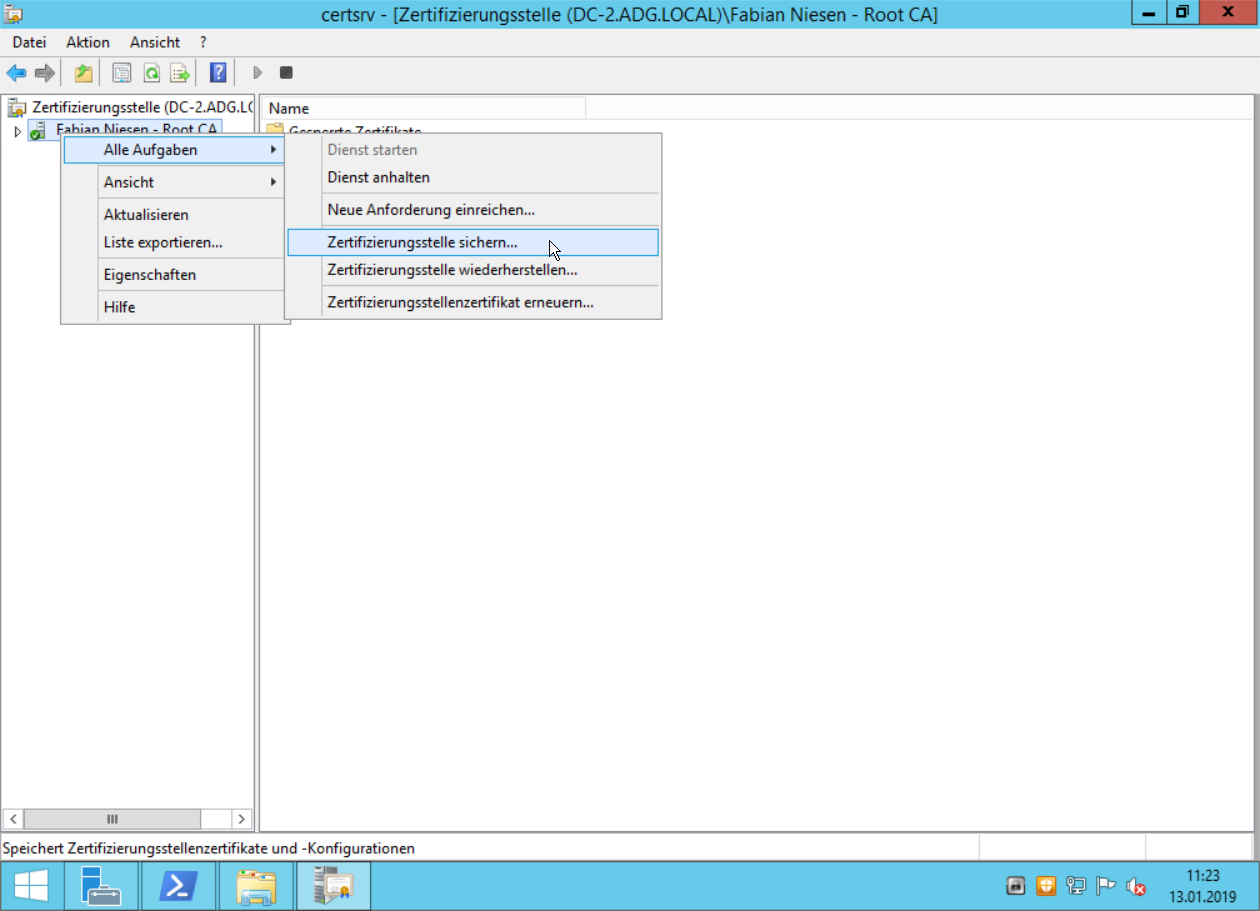

Sicherung der alten Zertifizierungsstelle

Als erstes muss eine Datensicherung der alten CA gemacht werden. Die Datensicherung kann mit dem PowerShell Befehl

Backup-CARoleService -path C:\ADCA-Backup -Password (Read-Host -prompt "Password:" -AsSecureString)

Oder der Verwaltungskonsole der Zertifizierungsstelle getan werden.

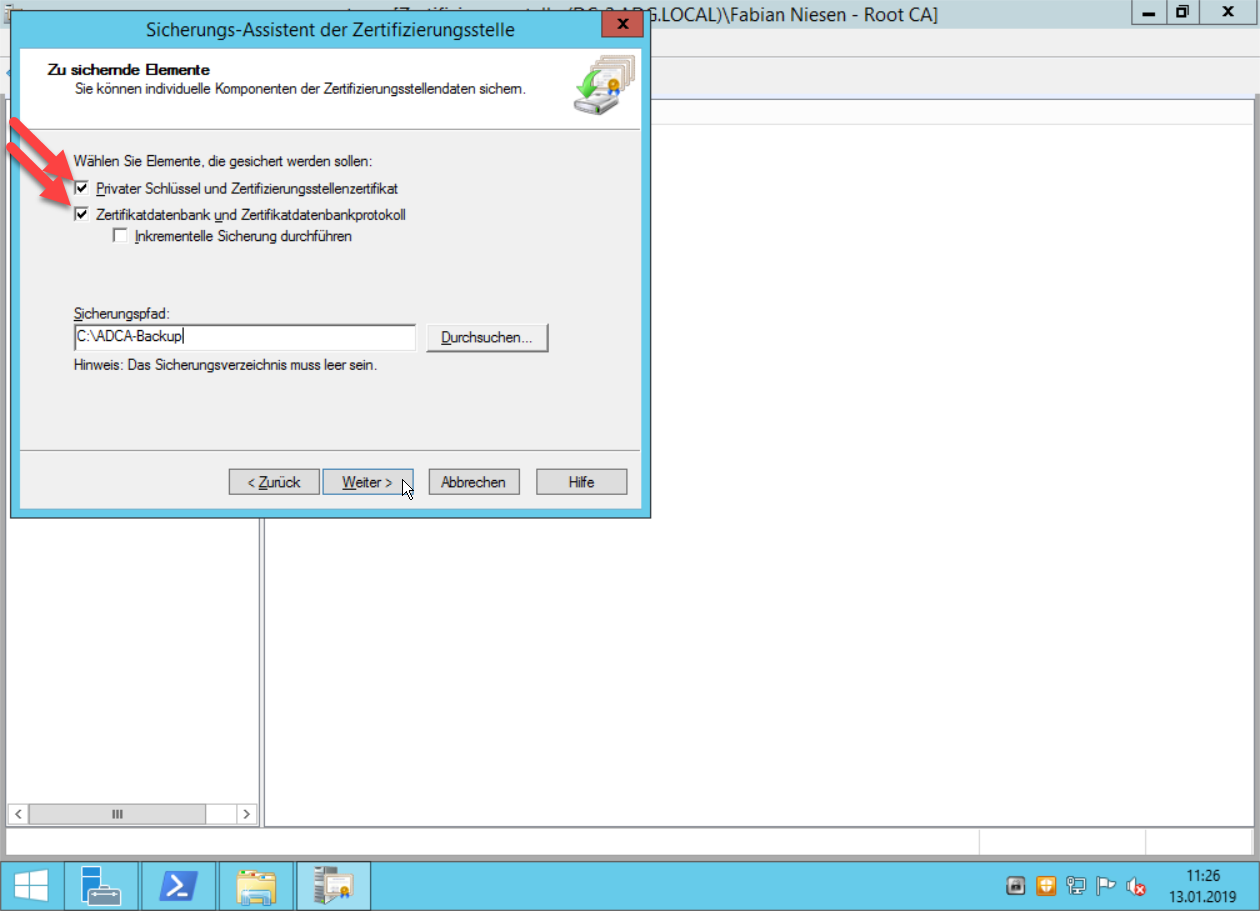

Wichtig ist bei der Datensicherung nicht nur die Datenbank und das Protokoll zu sichern, sondern auch das Zertifikat und den Privaten Schlüssel.

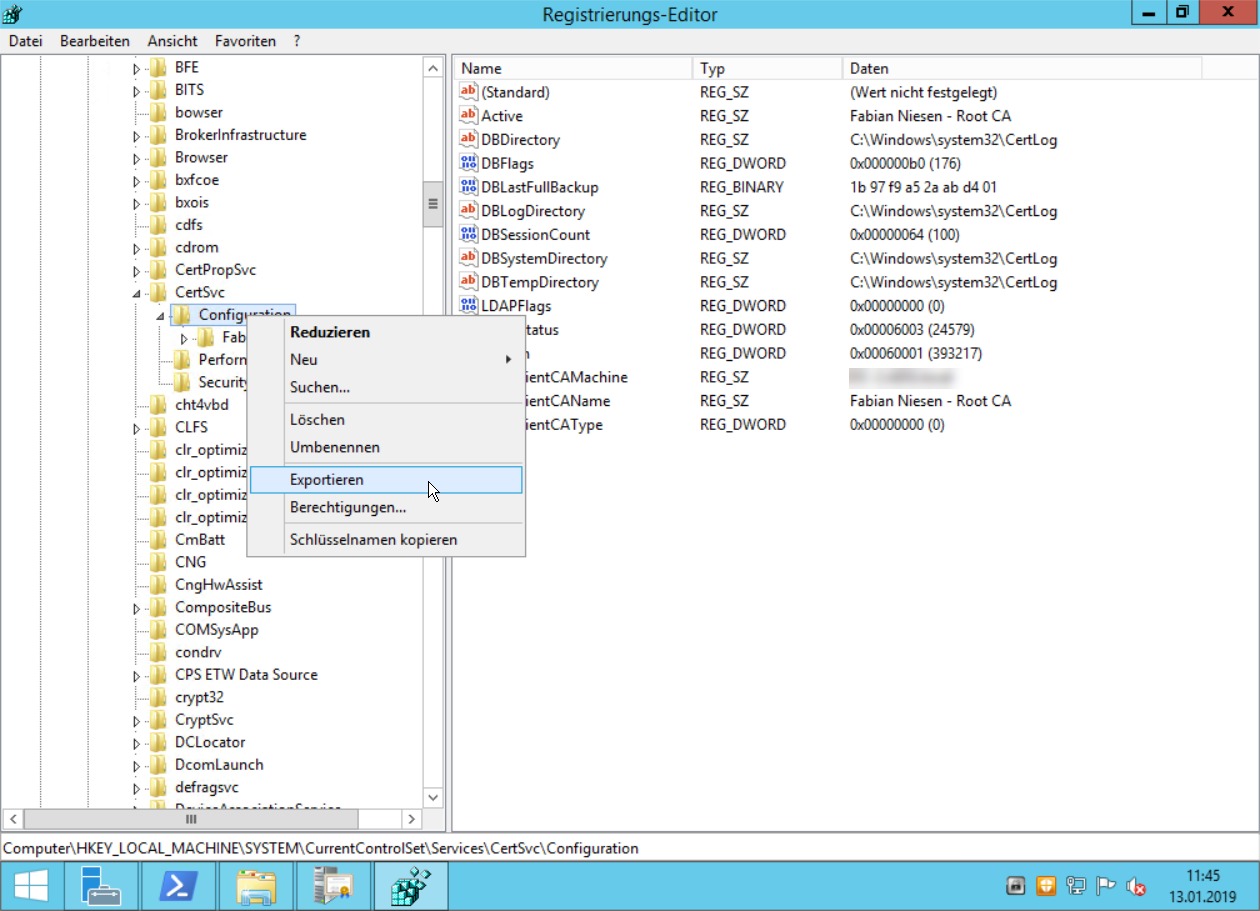

Als nächstes müssen noch Einstellungen aus der Windows-Registry gesichert werden. Diese finden sie unter „HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CertSvc\Configuration“ und dem Namen Ihrer Zertifizierungsstelle. Den Export können Sie entweder mit dem Registrierungseditor durchführen

oder mit dem Befehl

reg export HKLM\SYSTEM\CurrentControlSet\Services\CertSvc\Configuration C:\ADCA-Backup\RegBackup.reg

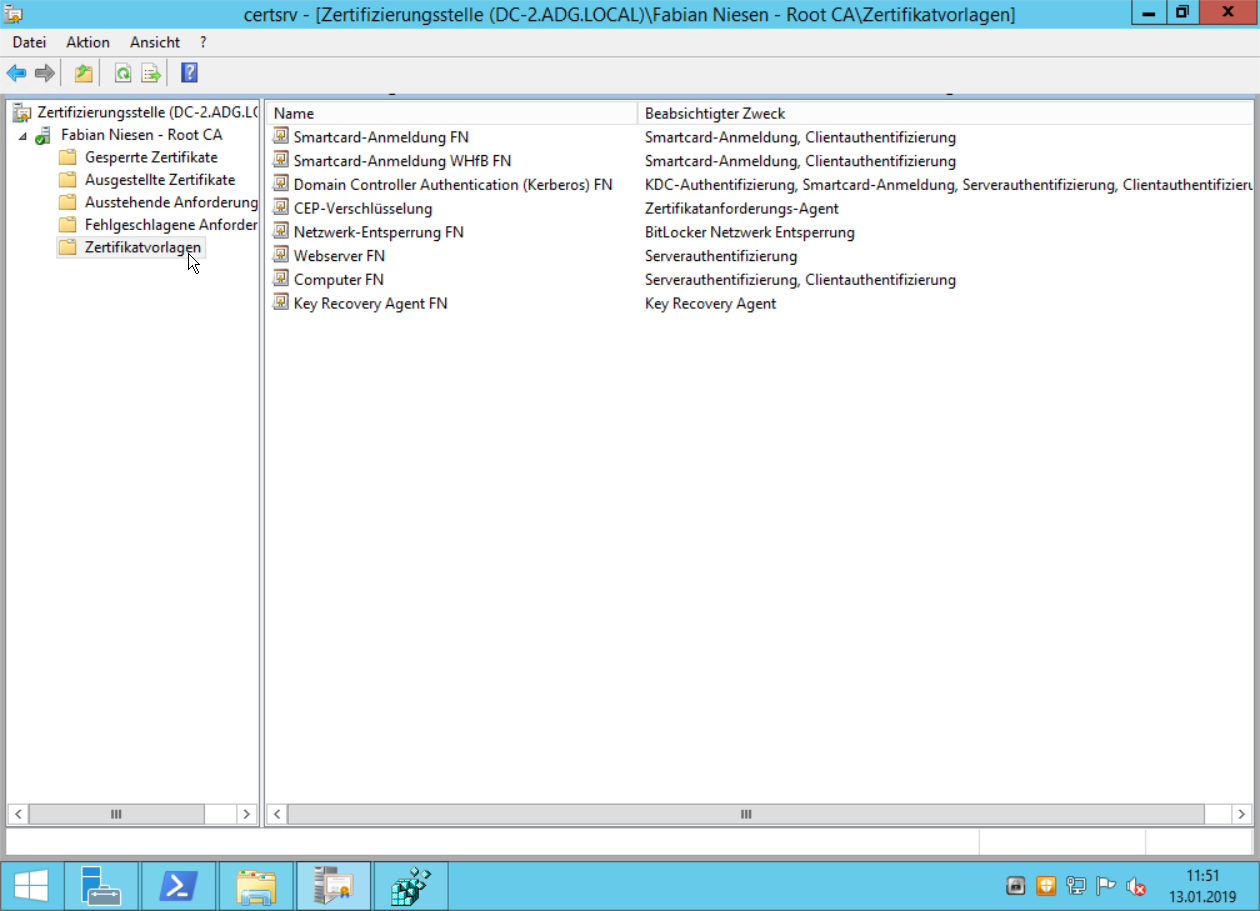

Sichern der Zertifikatsvorlagen

Als nächstes sollten Sie noch die Zertifikatsvorlagen sichern.

Dafür sollten Sie den folgenden CertUtil-Befehl verwenden:

certutil.exe -catemplates > C:\ADCA-Backup\CertTemplates.txt

Wenn bei der Installation Ihrer Zertifizierungsstelle eine CAPolicy.inf verwendet wurde, sichern Sie diese auch!

Das aufräumen

Verschieben Sie nun die Daten vom alten auf den neuen Server.

Deinstallieren Sie Die Active Directory Zertifikatsdienste auf dem alten Server. Dies können Sie mit dem Server-Manager oder dem PowerShell Befehl

Remove-WindowsFeature ADCS-Web-Enrollment; Remove-WindowsFeature ADCS-Cert-Authority -IncludeManagementTools

Im Anschluss muss der Server neugestartet werden.

Installation der Zertifizierungsstelle auf dem neuen Server

Installation der Features

Die Zertifizierungsstelle kann entweder mit dem Windows Server Manager oder dem PowerShell-Befehl

Install-WindowsFeature ADCS-Cert-Authority,ADCS-Web-Enrollment,Web-Mgmt-Console

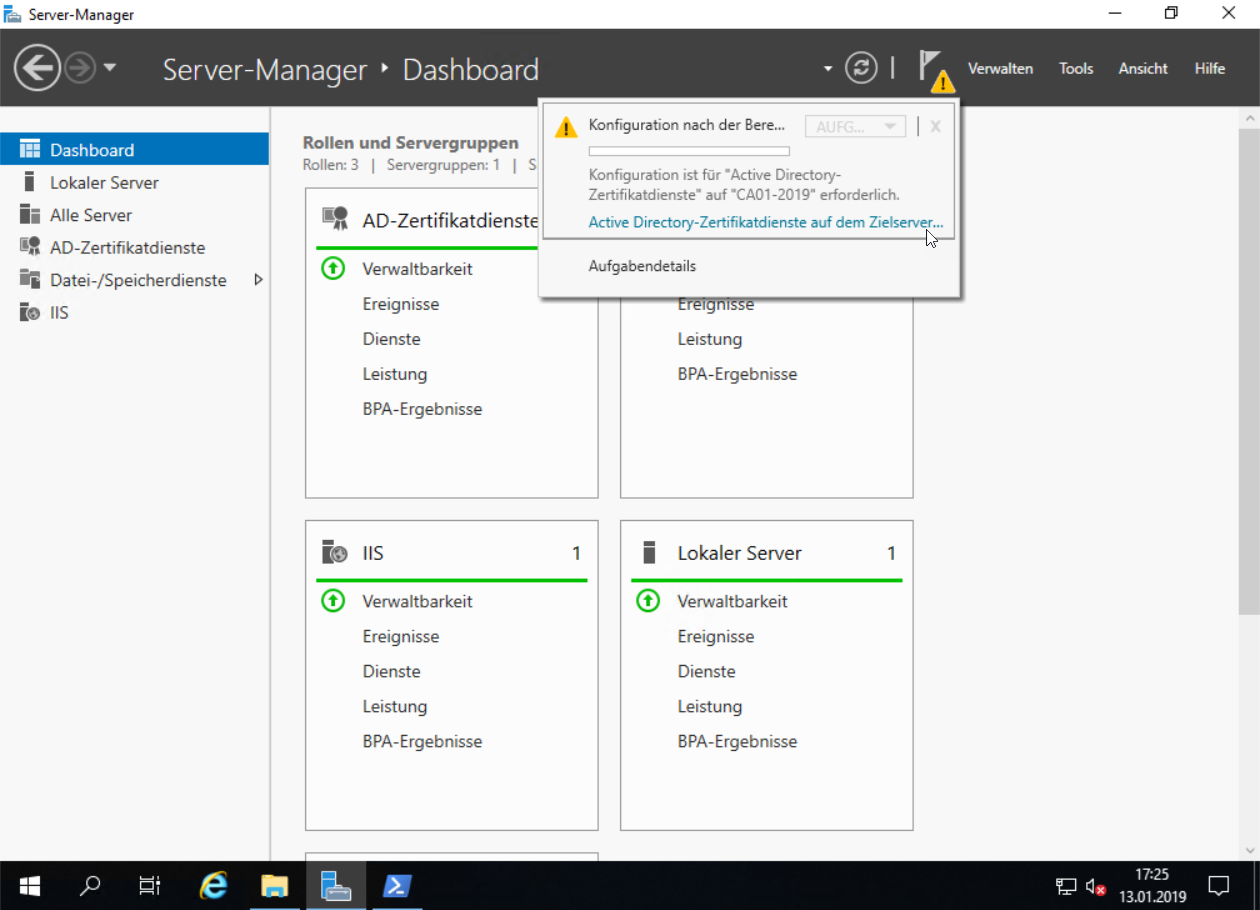

installiert werden. Nach der Installation muss über den Server-Manager der Konfigurationsassistent ausgeführt werden.

Installation der Zertifizierungsstelle

Installieren Sie die Zertifizierungsstelle wie zuvor. Wählen Sie dieselben Rollendienste und den gleichen Installationstyp und Zertifizierungsstellen-Typ (ZS-Typ) wie zuvor aus.

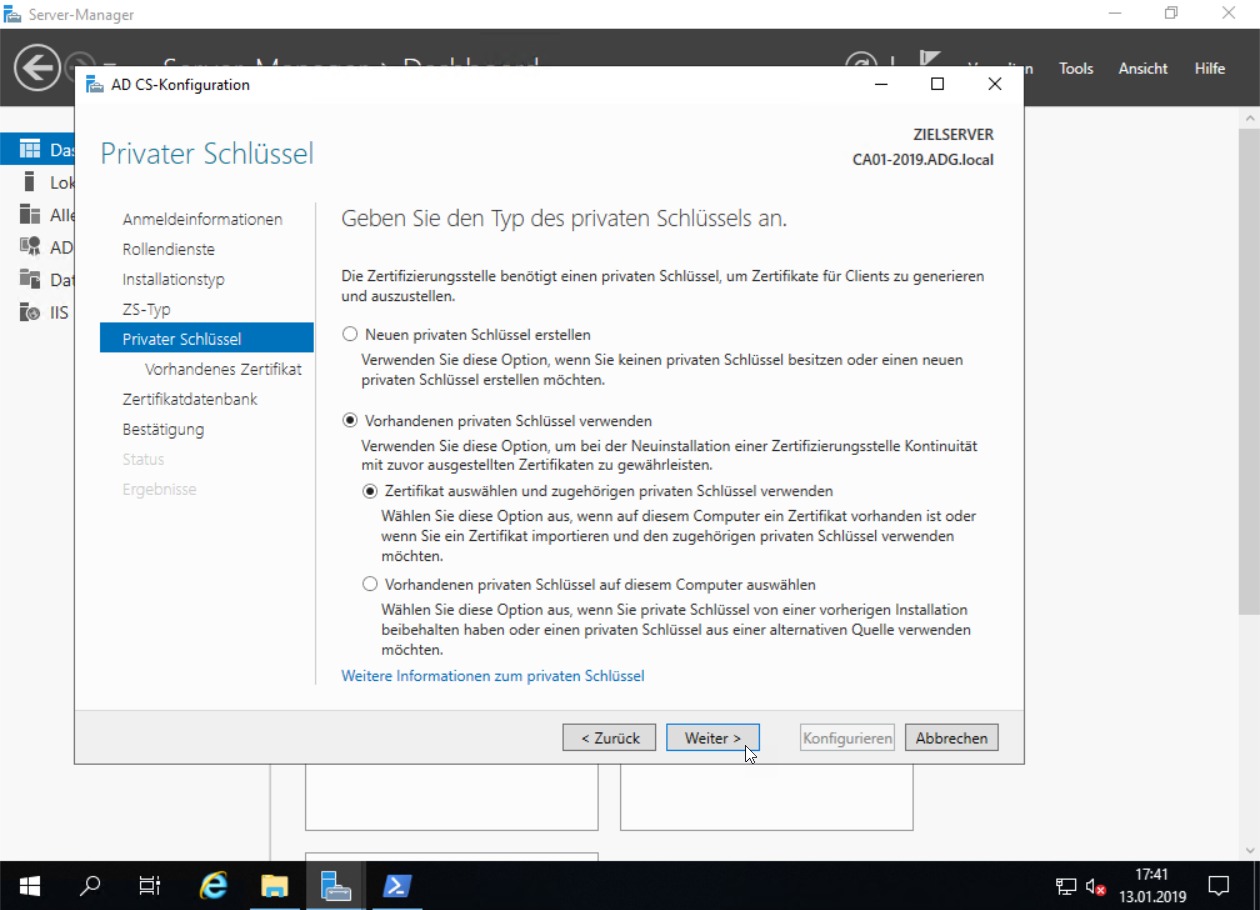

Bei dem Schritt „Privater Schlüssel“ wählen Sie „Vorhanden privaten Schlüssel verwenden“ mit der untergeordneten Option „Zertifikat auswählen und zugehörigen privaten Schlüssel verwenden“

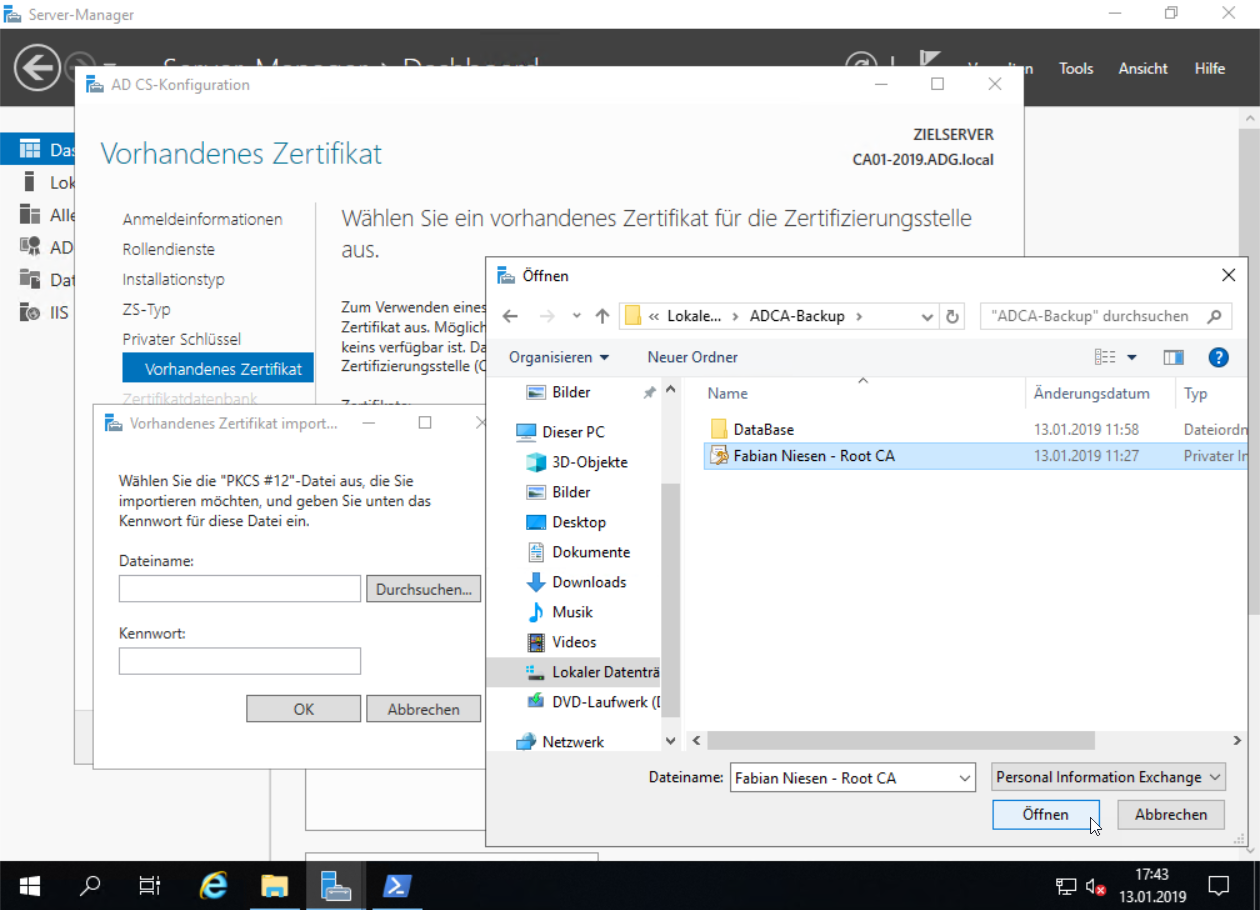

Importieren Sie im nächsten Schritt das Exportierte Zertifikat mit dem privaten Schlüssel

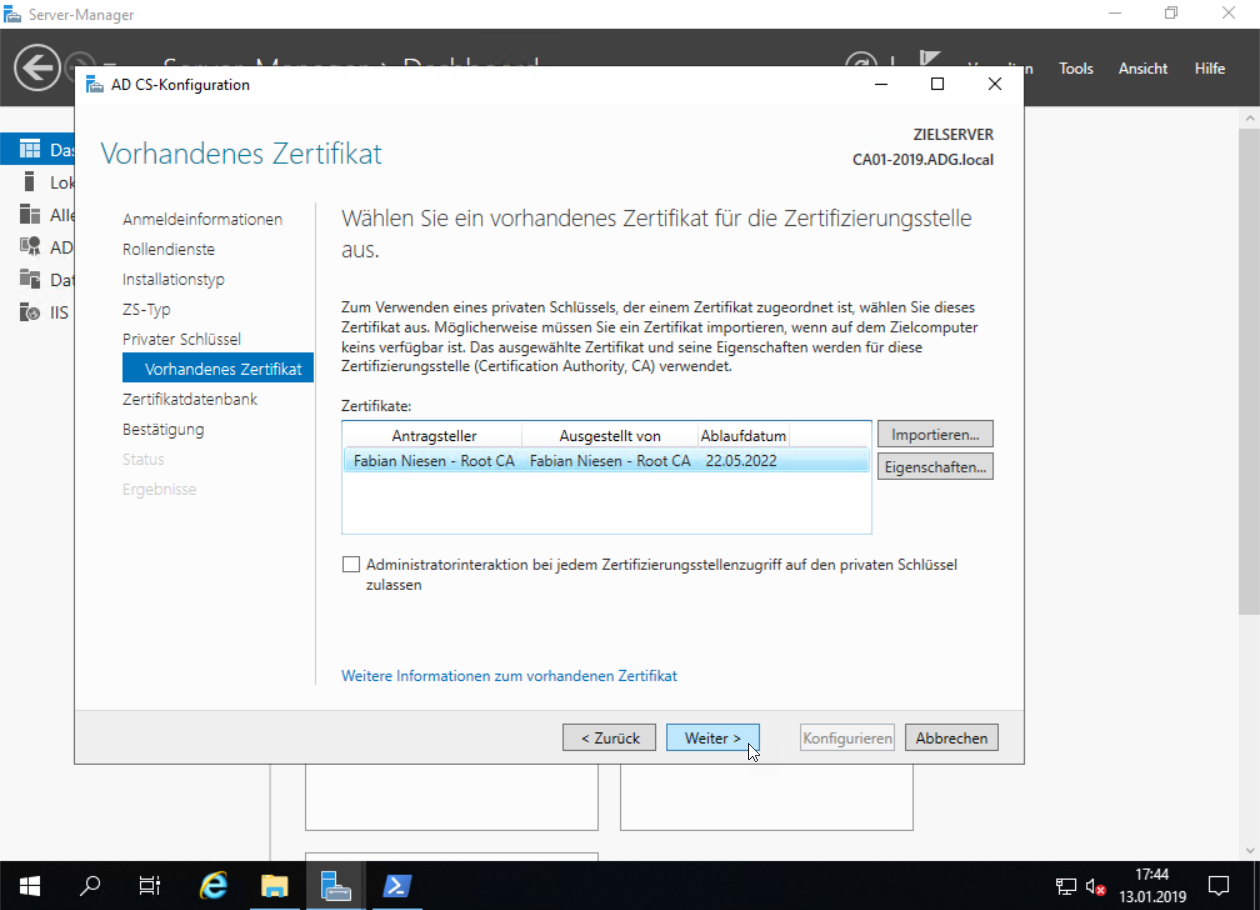

Stellen Sie sicher, dass Sie das richtige Zertifikat ausgewählt haben.

Die weiteren Einstellungen wir zum Beispiel die Datenbank belassen Sie im Standard. Schließen Sie den Assistenten ab.

Wiederherstellung der Zertifizierungsstelle

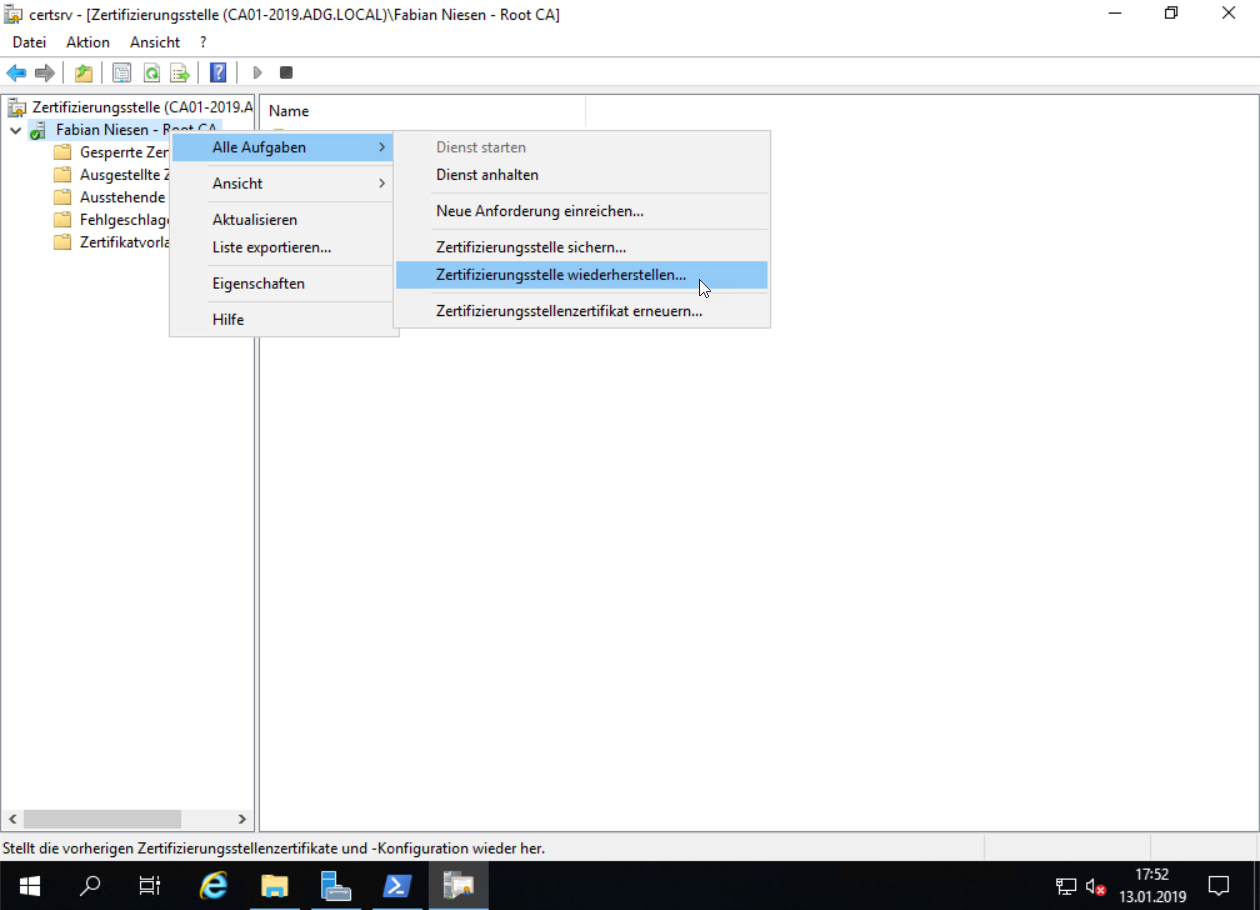

Starten Sie die Verwaltungskonsole der Zertifizierungsstelle. Klicken Sie mit der rechten Maustaste auf die Zertifizierungsstelle und wählen „Alle Aufgaben“ und dann „Zertifizierungsstelle wiederherstellen“

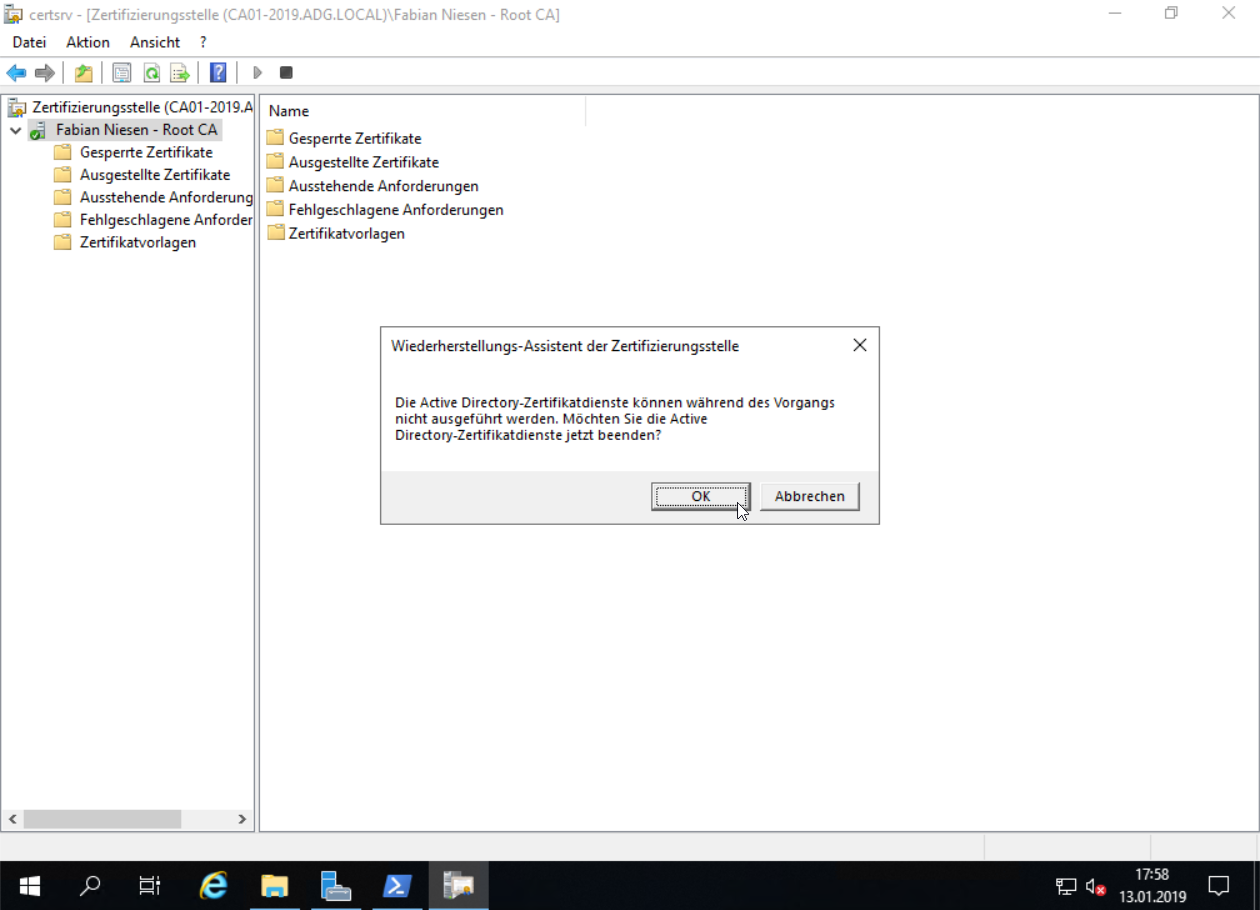

Bestätigen Sie die Warnung das die Active Directory-Zertifikatdienste gestoppt werden.

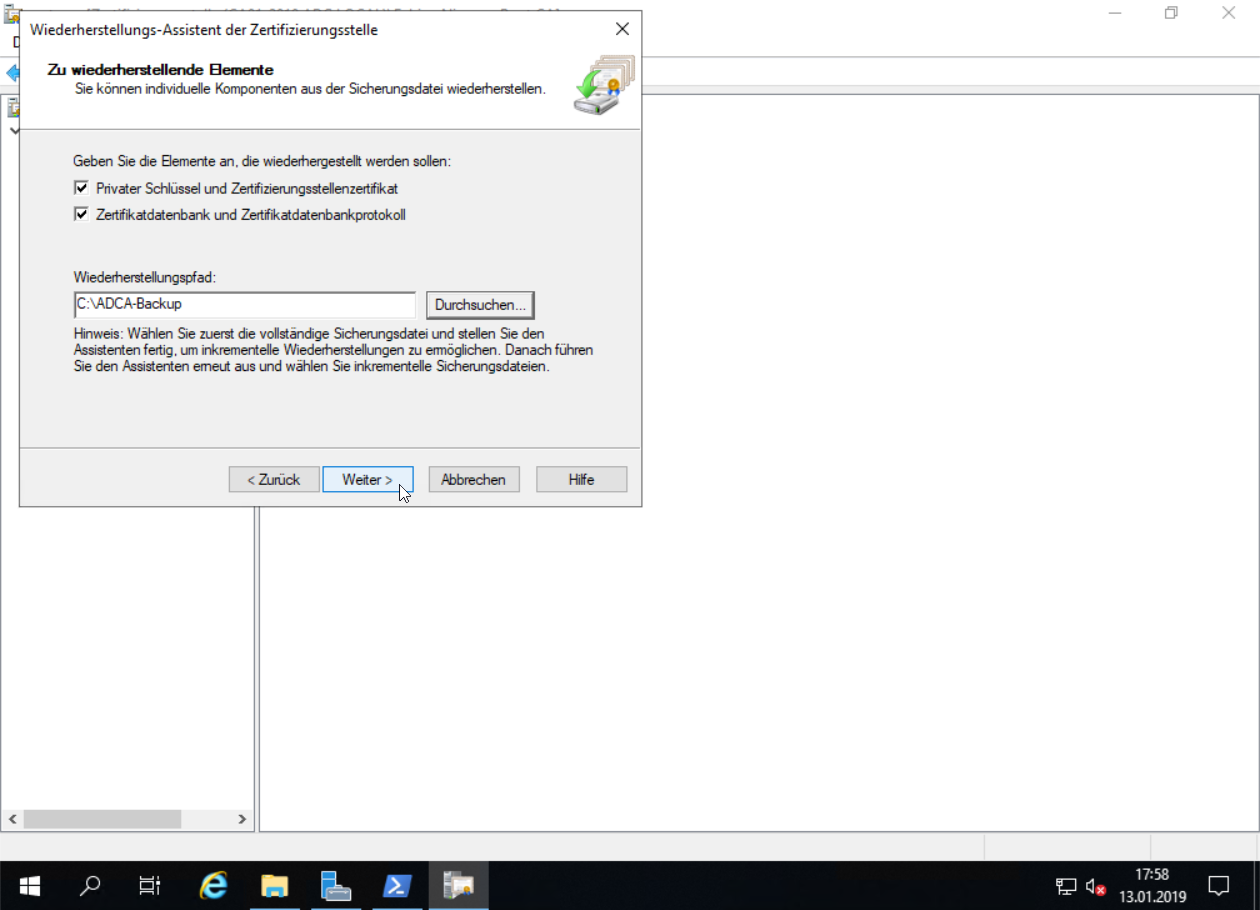

Im Wiederherstellungsassistenten wählen sie bitte die Wiederherstellungsoptionen „Privater Schlüssel und Zertifizierungsstellenzertifikat“ und „Zertifikatdatenbank und Zertifikatdatenbankprotokoll“ zur Wiederherstellung aus. Geben Sie dazu auch den Speicherpfad der Datensicherung an.

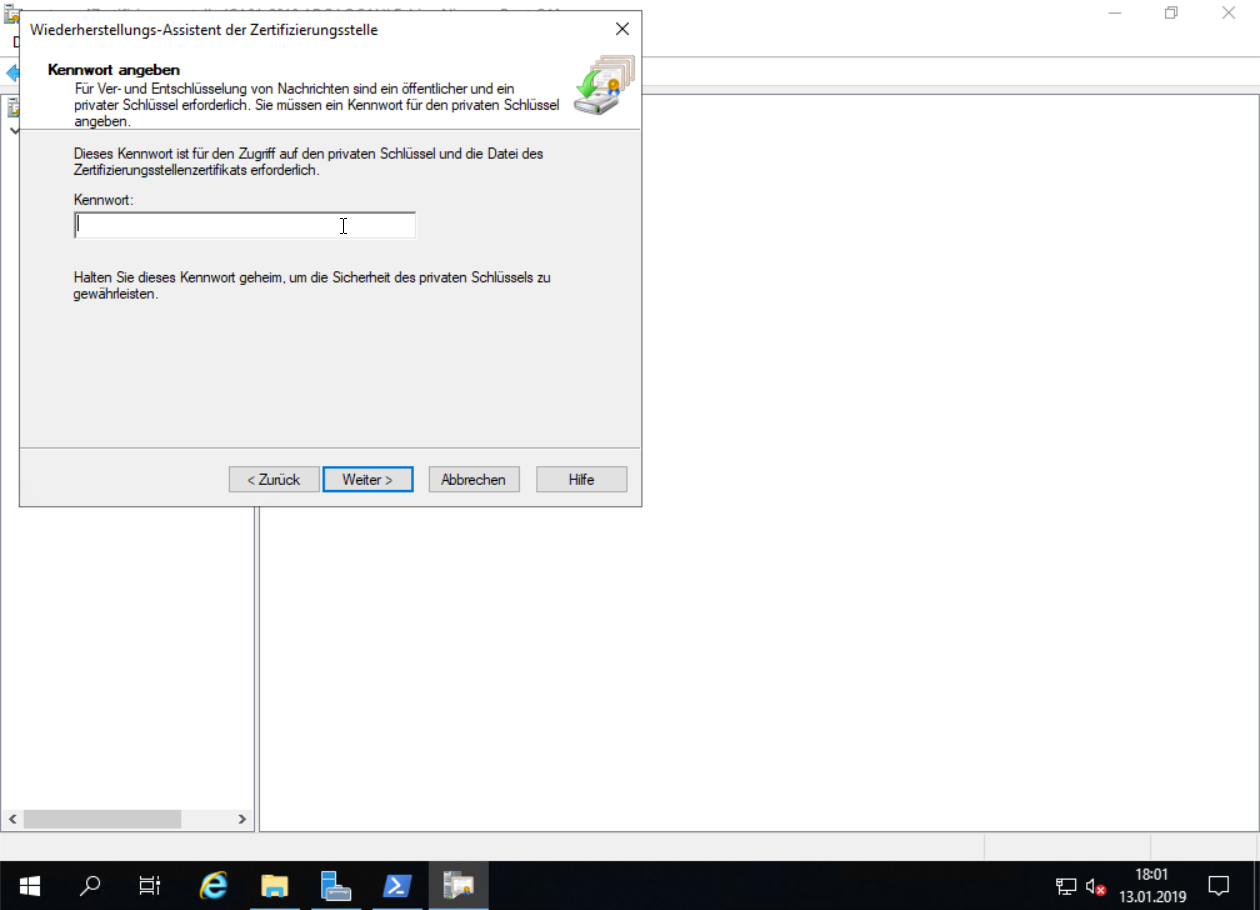

Geben Sie das Kennwort ein, das Sie bei der Sicherung angegeben haben.

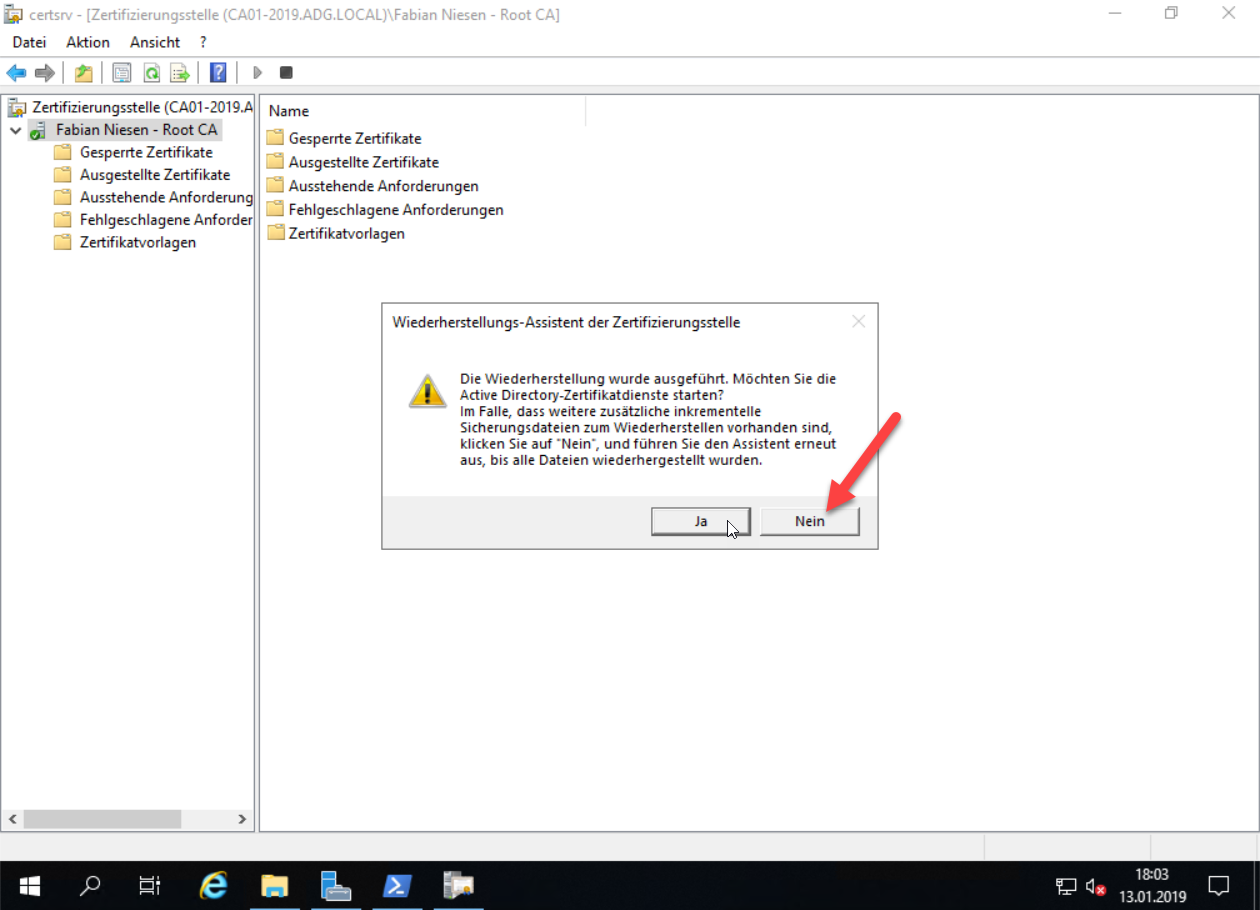

Und stellen sie den Assistenten fertig. Klicken Sie bei der Nachfrage ob Sie nach der ausgeführten Wiederherstellung die Active Directory-Zertifikatdienste starten möchten auf „Nein“.

Importieren Sie jetzt die gesicherten Windows Registry Einstellungen. Starten Sie im Anschluss die CA aus der Verwaltungskonsole.

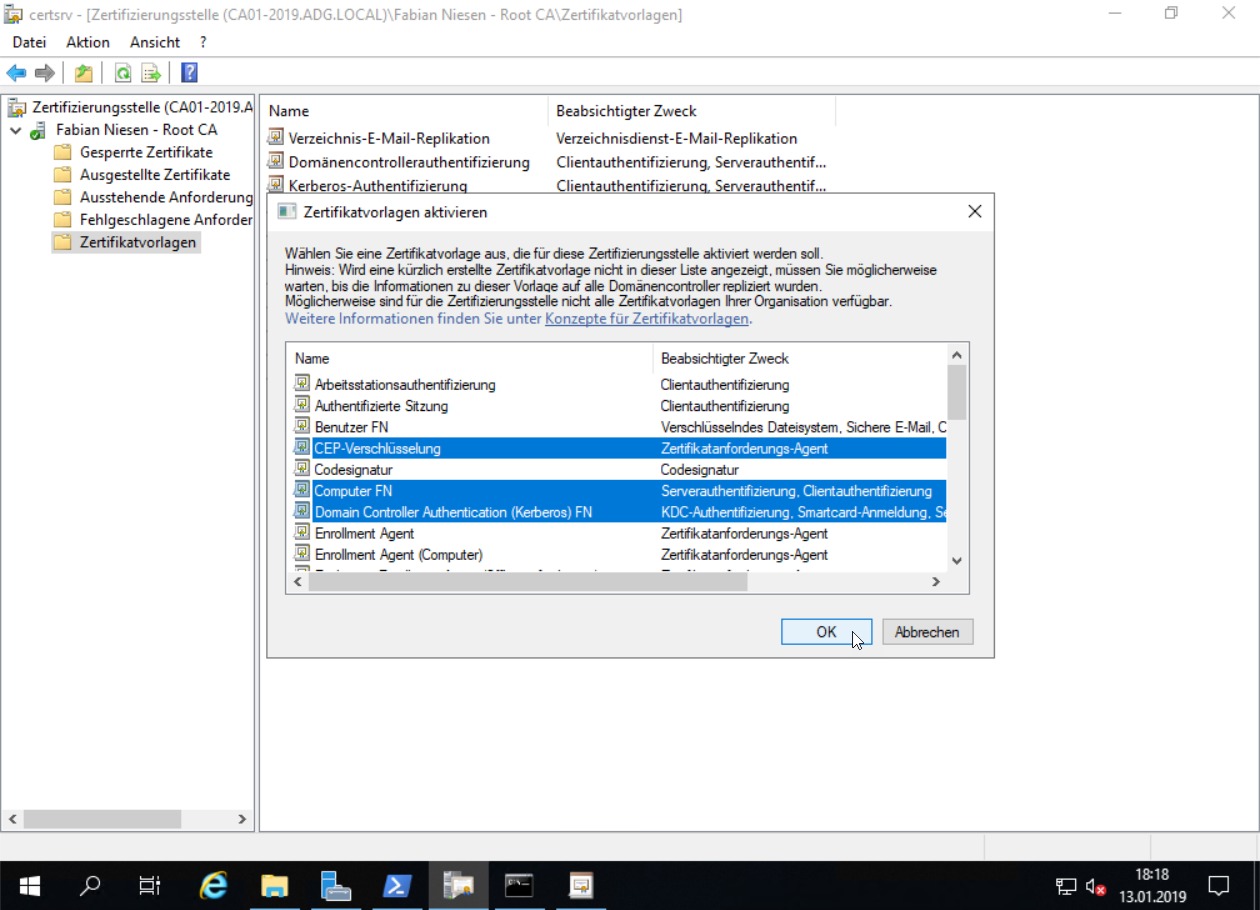

Zertifikatsvorlagen veröffentlichen

Jetzt kommt der Schritt, der meistens vergessen wird. Leider habe ich dafür keine Möglichkeit der Automatisierung gefunden. Wenn ihr eine kennt, schreibt mir bitte einen Kommentar der eine E-Mail.

Jetzt müssen die Zertifikatsvorlagen neu freigegeben werden. Welche entnehmt ihr der exportierten Liste.

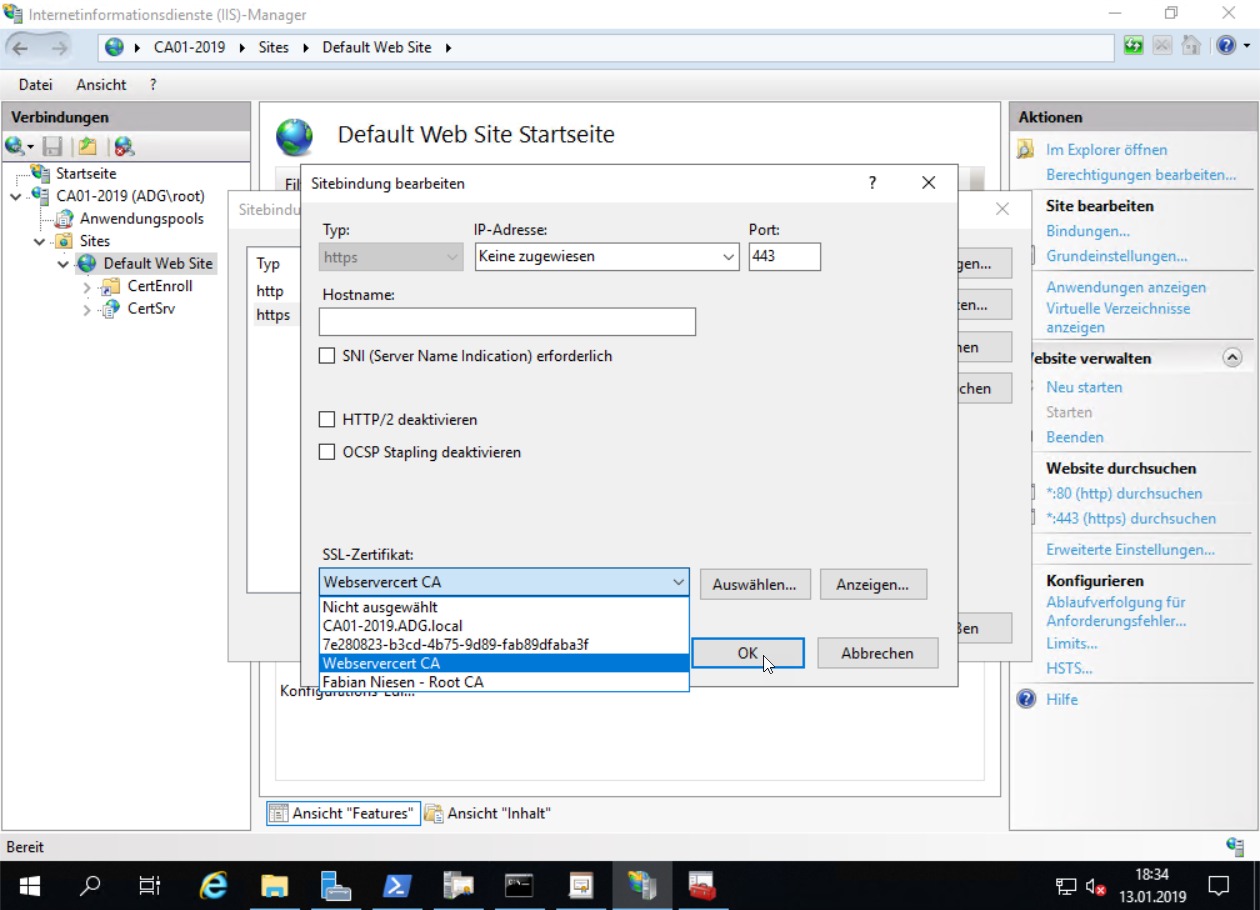

Für bestimmte Funktionen der Webschnittstelle muss ein HTTPS-Zertifikat im IIS noch eingestellt werden.

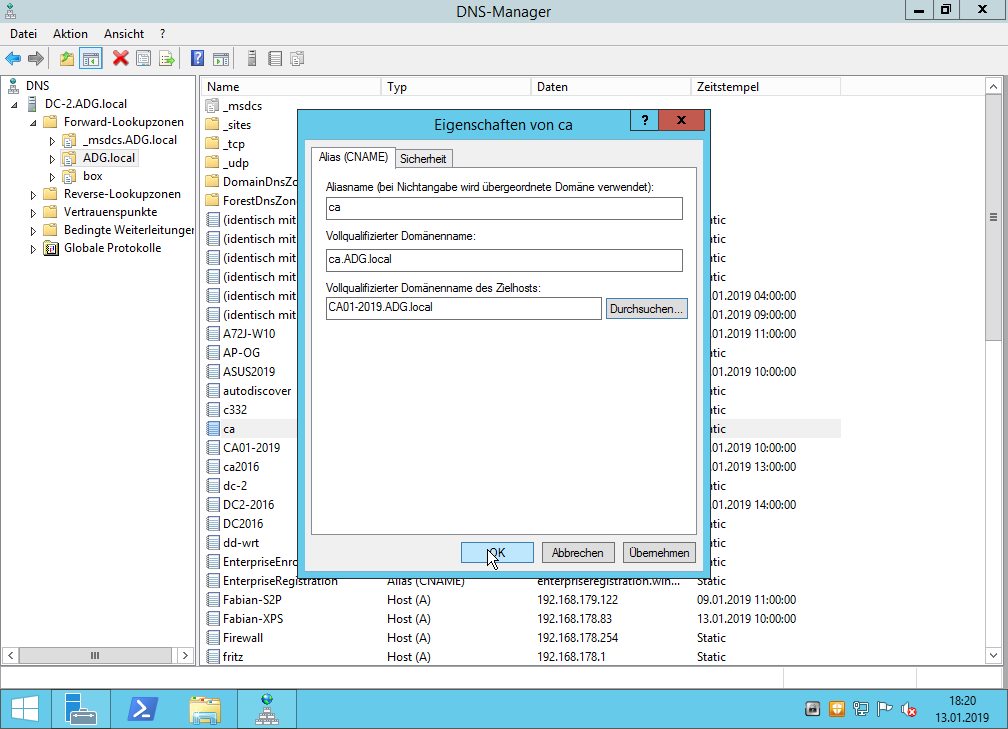

Wenn Sie mit einem CName für die CA arbeiten, zum Beispiel für Sperrlisten, muss den jetzt auch geändert werden.

Testen der Zertifizierungsstelle

Und geht es? Gute Frage… Die Frage ist welche Zertifikate stellen Sie wann aus. Dem entsprechend sollten Sie diese Szenarien einmal durchspielen.

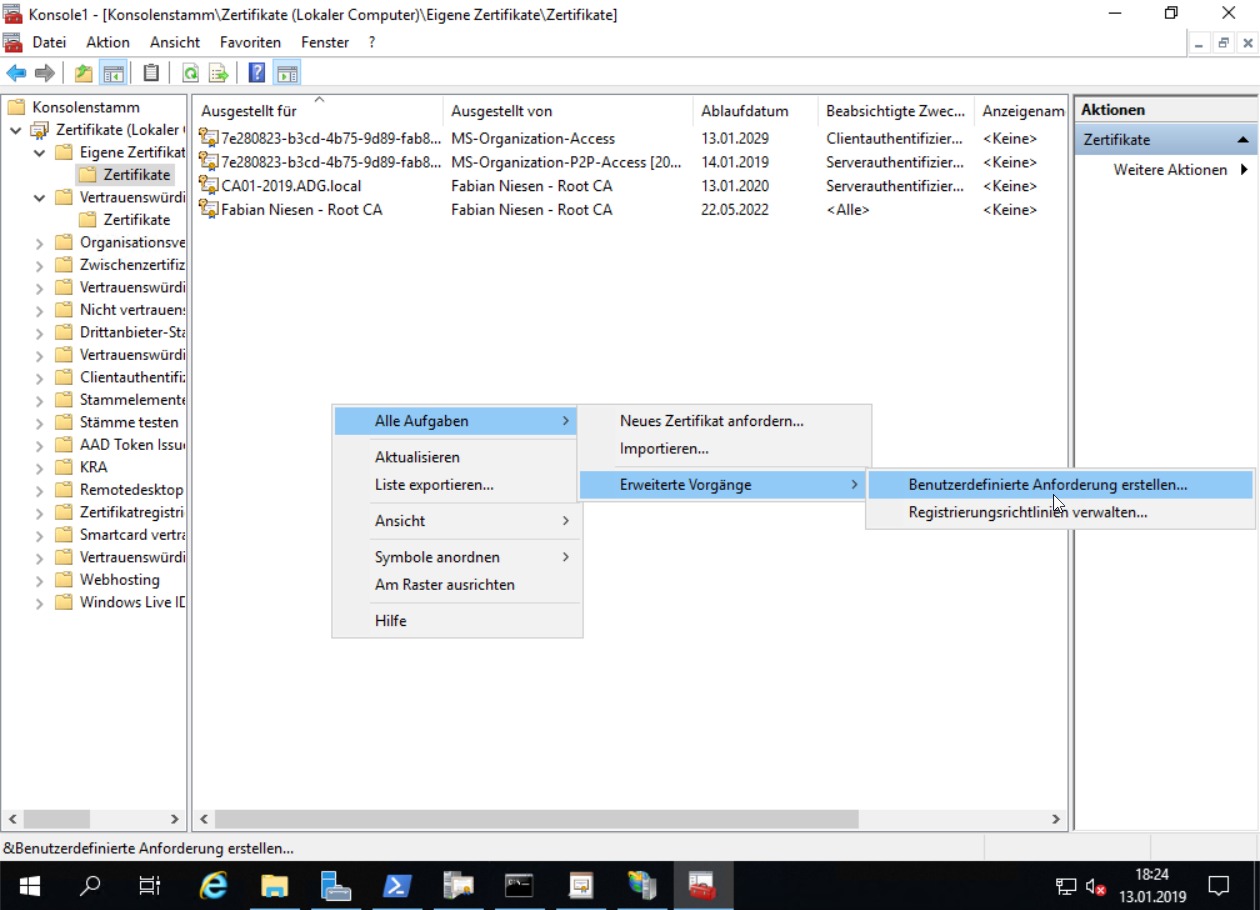

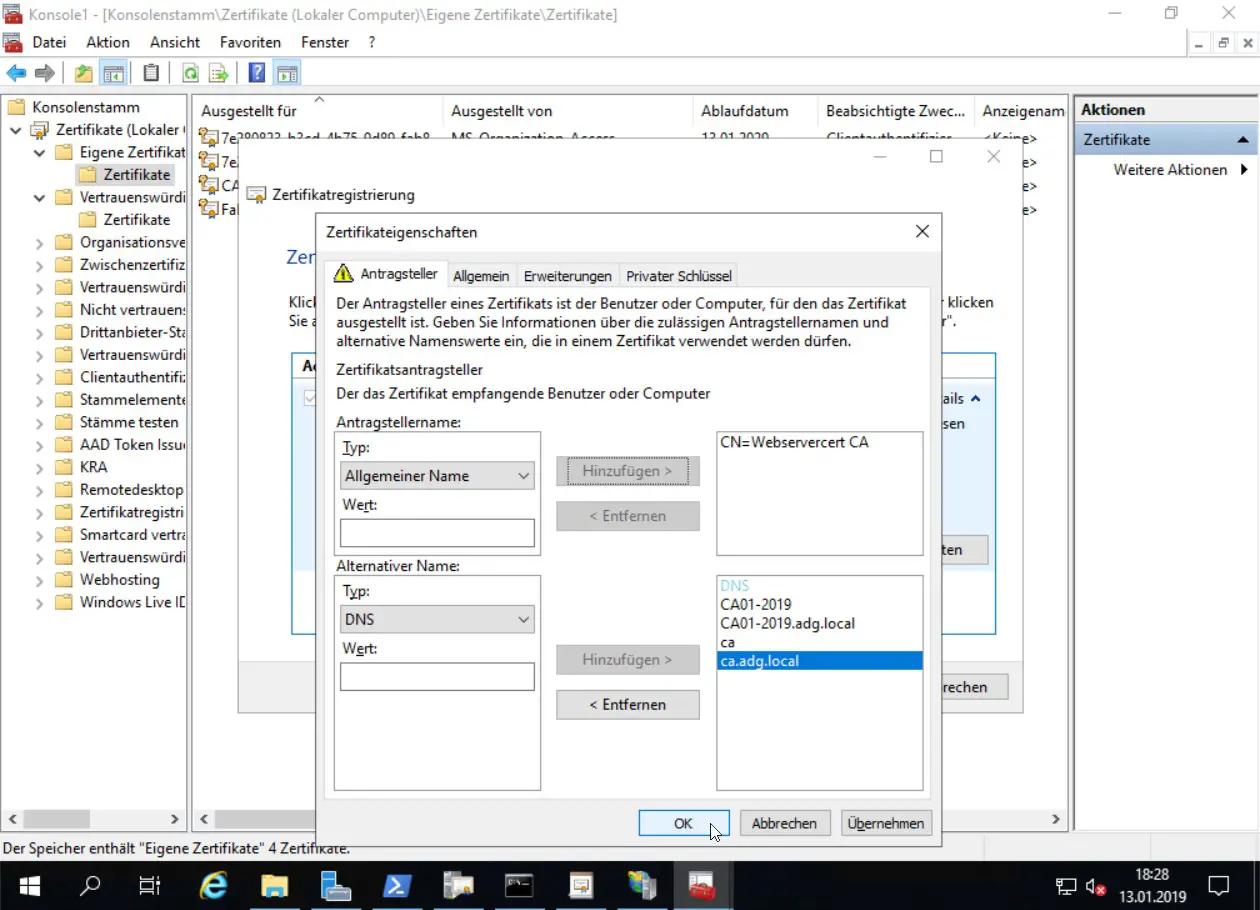

Hier jetzt mal ein einfacherer Test, ein neues Webserver-Zertifikat mit dem Richtigen DNS Alias für den IIS auf der CA.

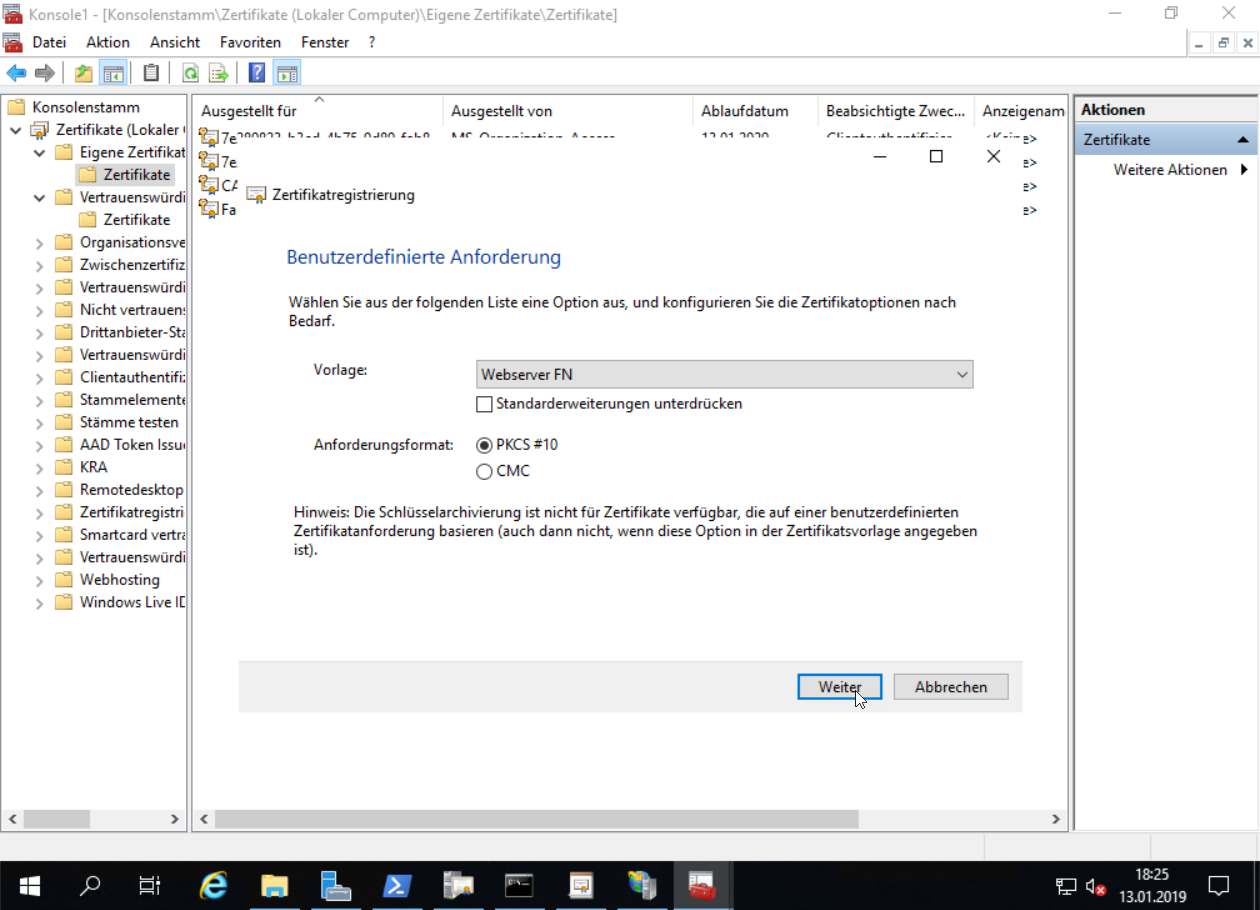

Dafür erstelle ich bei mir erstmal eine neue „Benutzerdefinierte Anforderung“

Das soll ein Webserverzertifikat nach meiner Vorlage werden.

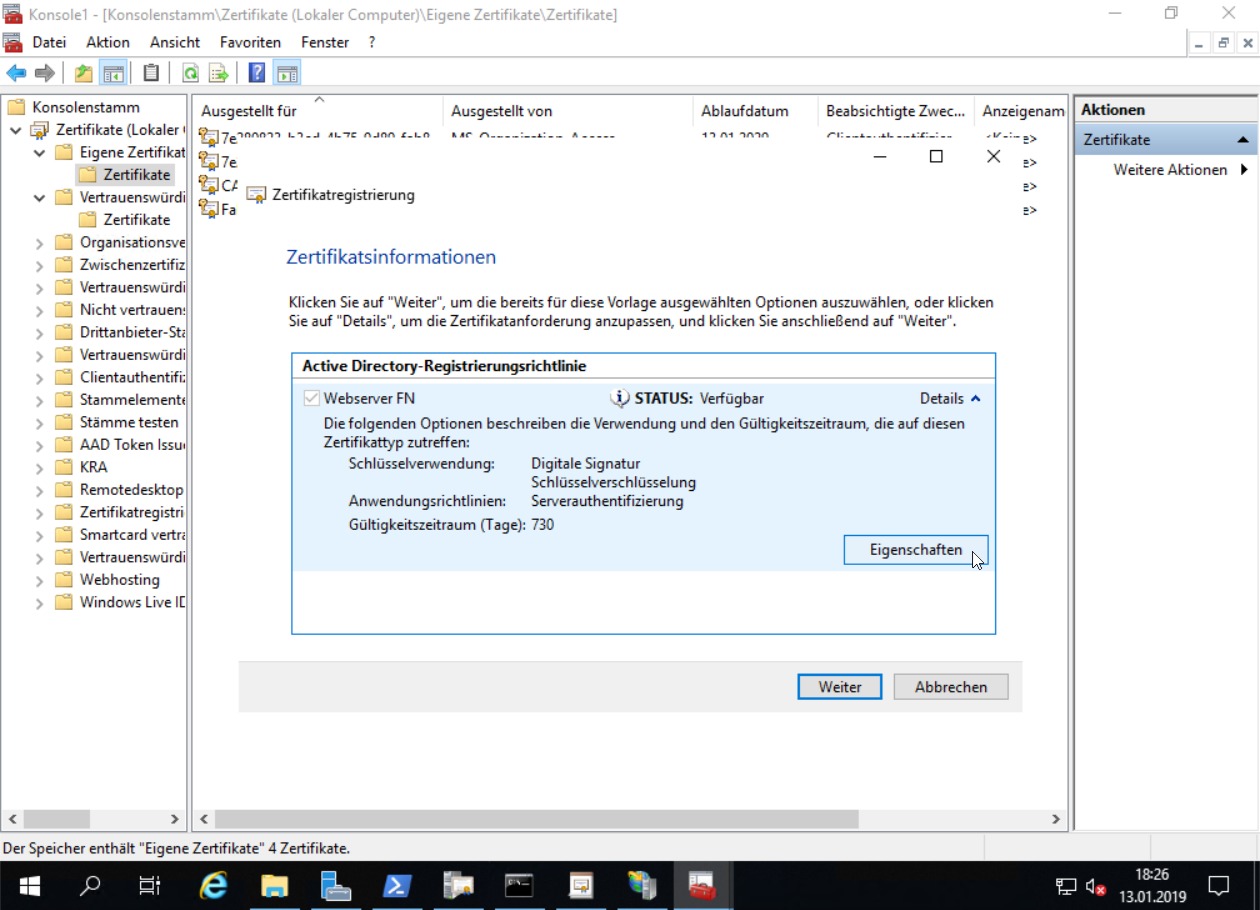

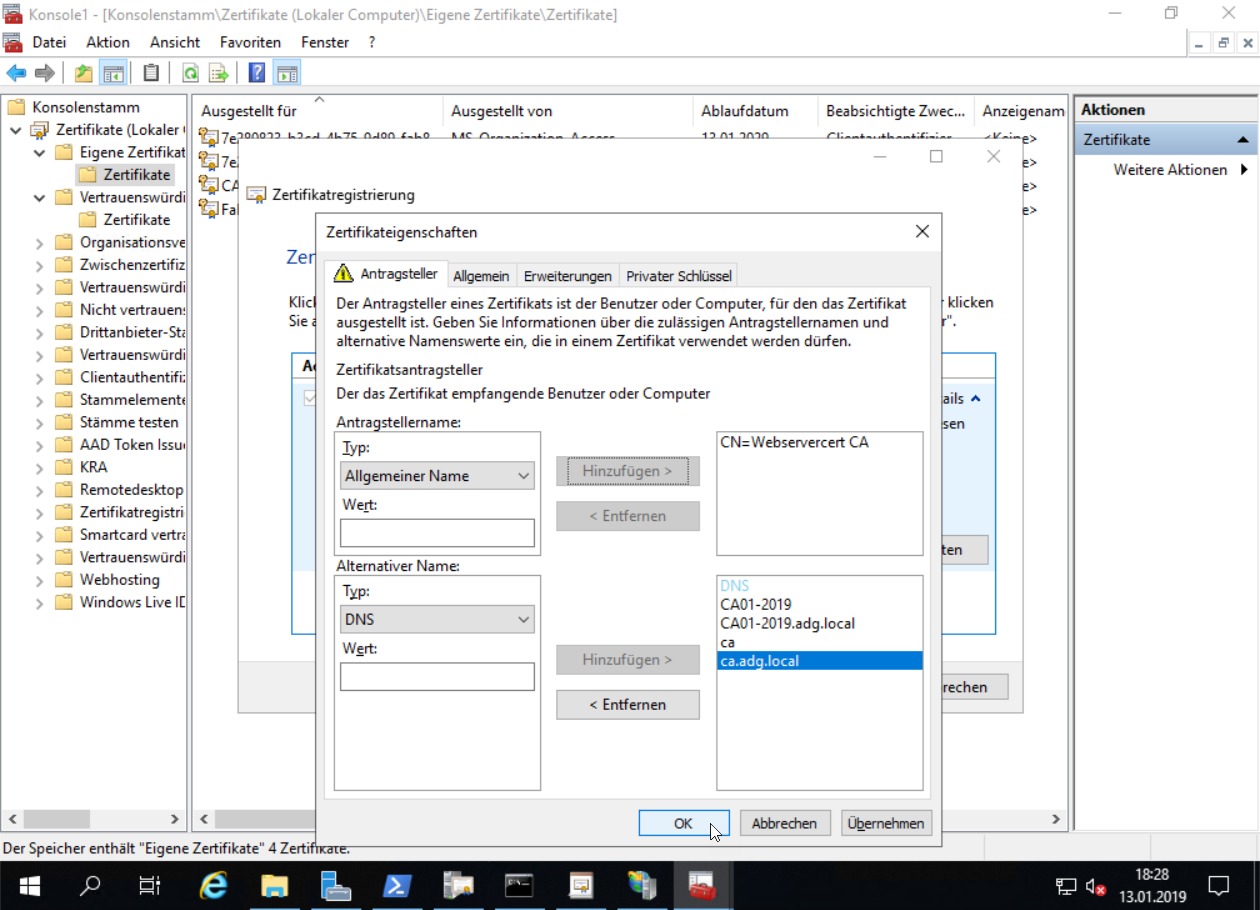

Klicken Sie auf die Schaltfläche „Eigenschaften“ um den DNS-Alias (Subject Alternativ Names, Kurz SAN) hinzuzufügen.

Fügen Sie die DNS-Namen hinzu, für die das Zertifikat gültig sein soll.

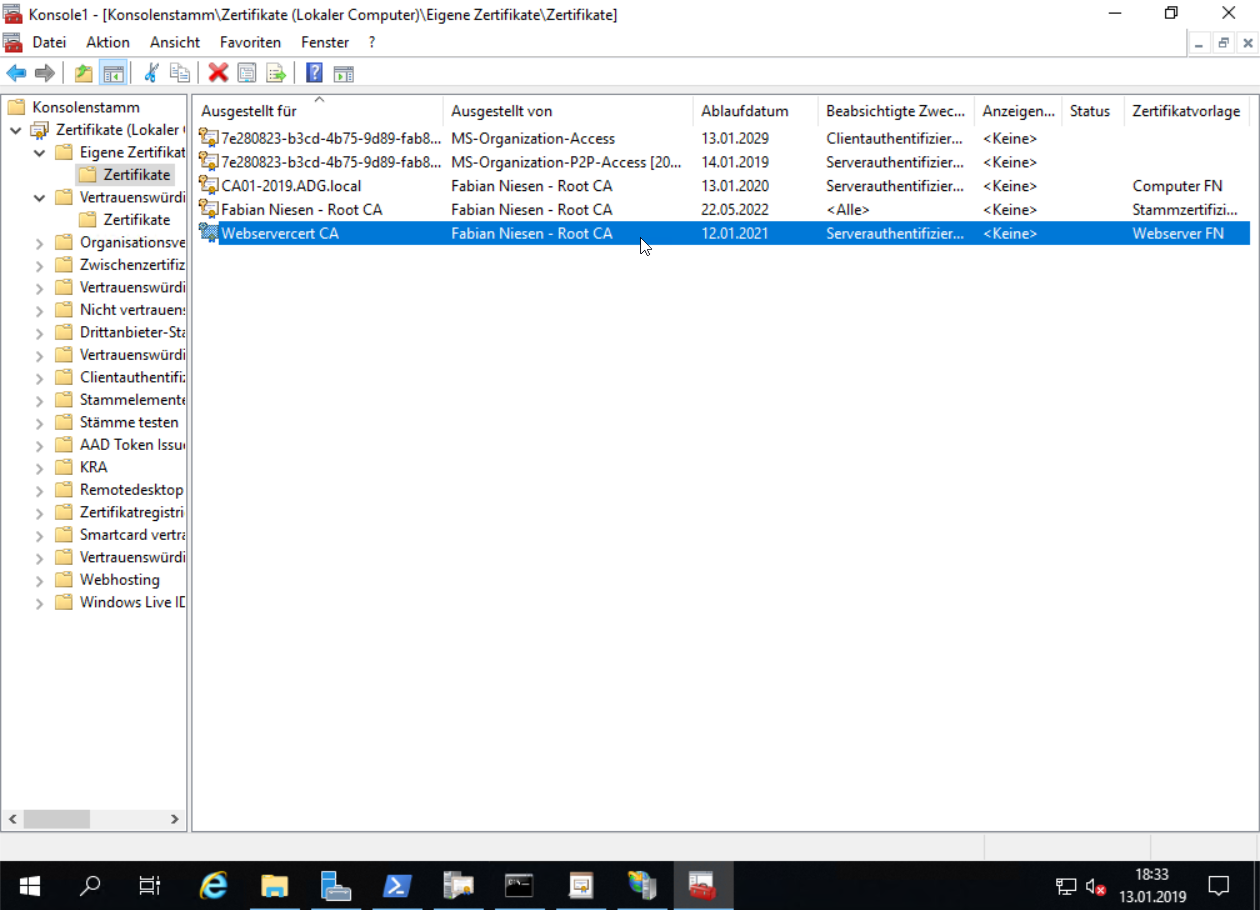

Speichern Sie den Request und importieren Ihn in die CA. Das ausgestellte Zertifikat können Sie in die Zertifikatskonsole importieren

und im IIS einstellen.

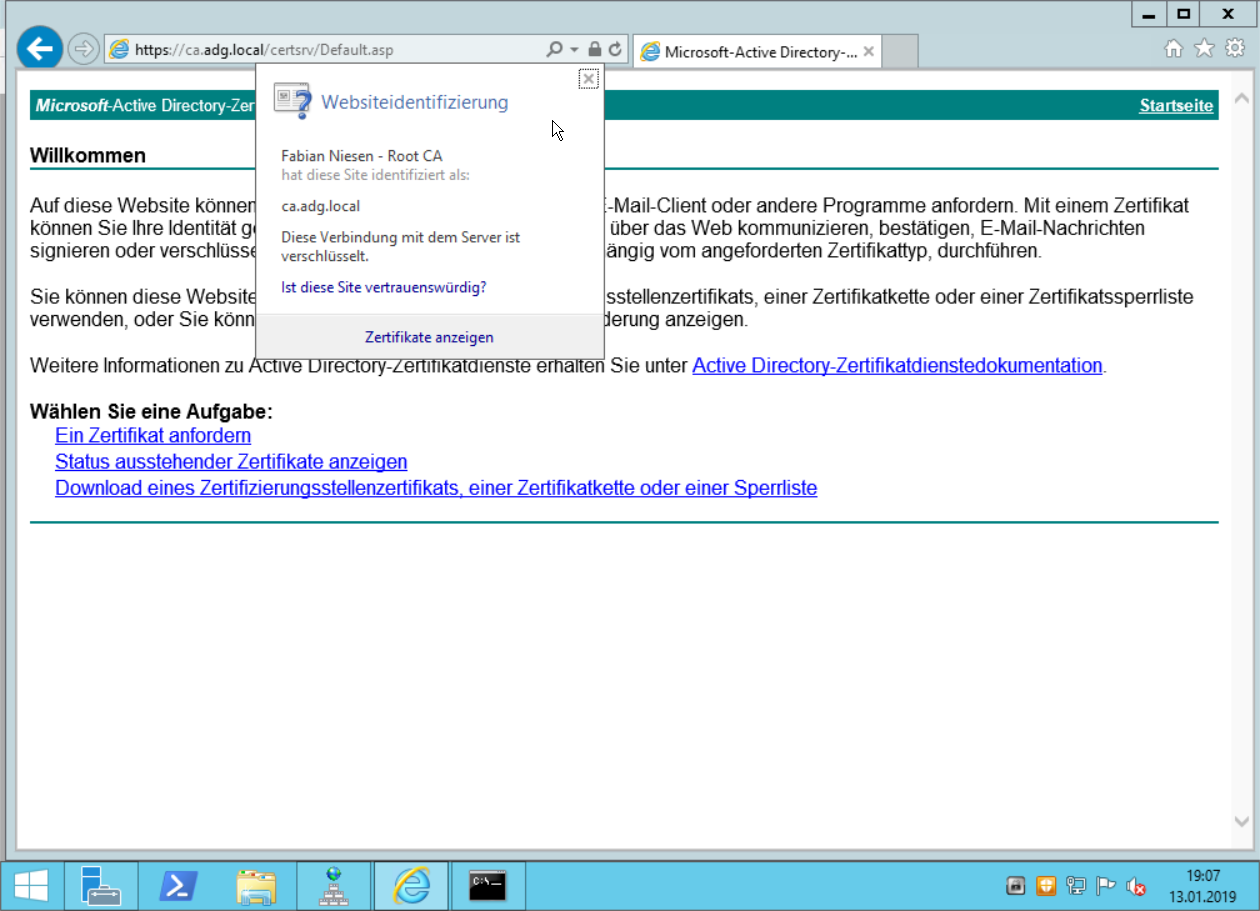

Jetzt der Test von einem anderen System aus

Weitere Artikel zum Thema Active Directory Certificate Services

- Windows WinRM über HTTPs

- CodeSigning Zertifikate mit Windows Server 2019 Zertifikatsdienste

- Umzug einer Windows Zertifizierungsstelle von 2012R2 auf Windows Server 2019

- Virtuelle SmartCards mit Windows 10

- Windows PKI: Root CA Zertifikat und Issuing CA Zertifikate erneuern

- Installation einer Zertifizierungsstelle unter Windows Server 2012R2 Teil 2 – Erstellen der unter geordneten CA

- Installation einer Zertifizierungsstelle unter Windows Server 2012R2 Teil 1 – Die Offline Root-CA

- Grundlegendes einer Zertifizierungsstellen (CA)

Schreibe einen Kommentar