Microsoft Active Directory (AD) hat sich im Laufe der Jahre zu einem unverzichtbaren Bestandteil von Unternehmensnetzwerken entwickelt. Es ist nicht nur ein einfaches Verzeichnisdienstsystem, sondern eine umfassende Plattform für die Benutzer- und Ressourcenverwaltung, die für die meisten Unternehmen heute unverzichtbar ist. Doch was genau ist das Active Directory und warum ist es so wichtig?

Artikel zum Thema Sicheres Active Directory

- Was ist das Microsoft Active Directory – Teil 2

- Was ist das Microsoft Active Directory

- Das AGDlP-Prinzip – Grundlage für Rollen- und Berechtigungskonzepte

- LM, NTLM und NTLMv2 was muss vor dem Abschalten beachtet werden?

- Microsoft Gruppenrichtlinien: Ein umfassender Überblick – Teil 1

- Windows LAPS und die Migration von Microsoft LAPS – Teil 1

- Active Directory Service Recovery Mode (DSRM)

- BitLocker Wiederherstellungs Keys nachträglich im Active Directory mit der PowerShell sichern

Was ist Microsoft Active Directory?

Active Directory ist ein von Microsoft entwickelter Verzeichnisdienst, der in Windows Server-Netzwerken eingesetzt wird. Es speichert Informationen über Netzwerkobjekte und macht diese für Administratoren und Benutzer zugänglich und durchsuchbar. Dazu gehören nicht nur Benutzerkonten und Computer, sondern auch Drucker, Gruppen, Richtlinien und viele andere Ressourcen in einem Netzwerk. Mit AD können IT-Teams den Benutzerzugriff verwalten, Sicherheitsrichtlinien durchsetzen und vieles mehr.

Historischer Überblick

Die Ursprünge von Active Directory reichen bis in die späten 1990er Jahre zurück, als Microsoft erkannte, dass Netzwerke immer komplexer wurden und eine bessere Lösung für die Verwaltung von Ressourcen und Identitäten benötigten. Mit der Einführung von Windows 2000 Server im Jahr 1999 wurde Microsoft Active Directory erstmals der Öffentlichkeit vorgestellt. Es war ein großer Schritt weg von den alten Domänensystemen, die in früheren Windows-Versionen verwendet wurden, und bot eine hierarchische Struktur, die die Verwaltung vereinfachte und Skalierbarkeit ermöglichte. Seitdem hat Microsoft AD kontinuierlich weiterentwickelt, neue Funktionen hinzugefügt und die Integration mit anderen Produkten sowohl lokal als auch in der Cloud verbessert.

Die technologischen Grundlagen von Microsoft Active Directory

Technologisch kommen verschiedene Lösungen, Technologien und Protokolle zum Einsatz. Vieles davon wurde in Requests for Comments (RFC) veröffentlicht und steht auch als OpenSource-Implementierung zur Verfügung. Hier hat Microsoft also nicht ganz „sein eigenes Süppchen gekocht“, sondern nur durch Interpretation und Verbesserung des Rezeptes eine eigene Geschmacksrichtung erreicht.

Lightweight Directory Access Protocol (LDAP)

Grundlage ist die Microsoft-Implementierung des Lightweight Directory Access Protocol (LDAP). Dieses wurde in verschiedenen RFCs definiert, z.B. RFC4510 bis RFC4532. Die Wurzeln gehen auf das noch ältere X.500 zurück [International Telecommunication Union – Telecommunication Standardization Sector, „The Directory — Overview of concepts, models and services“, X.500(1993)]. Auch das Novell eDirectory basiert auf LDAP.

Kerberos Protokoll

Microsoft Active Directory verwendet für die Authentifizierung das Kerberos-Protokoll. Aus Kompatibilitätsgründen wurden die alten Windows NT Authentifizierungsprotokolle (LM, NTLM und NTLMv2 werden leider noch unterstützt…). Das Kerberos-Protokoll basiert auf dem Needham-Schroeder-Protokoll, das 1978 entwickelt wurde. Kerberos wurde am Massachusetts Institute of Technology (MIT) entwickelt und die aktuelle Version 5 ist in RFC4120 spezifiziert.

Domain Name System (DNS)

Die nächste Säule des Active Directory ist das Domain Name System (DNS). Es löst die interne Adressierung und das Auffinden von bestimmten Ressourcen wie Domain Controllern, Mailservern, Time Servern und ähnlichem. DNS ist auch der Grundpfeiler des heutigen Internets, www.infrastrukturhelden.de ist einfach leichter zu merken als 104.21.67.124 (da die IP häufiger wechselt). DNS ist u.a. in RFC1034, RFC1035, RFC2181 und RFC2782 definiert und heute auch in anderen Ausprägungen wie DNS over TLS (DoT), DNS over HTTPS (DoH) oder DNS over QUIC (DoQ) verfügbar. Im Bereich der Sicherheit gibt es unter anderem Erweiterungen wie DNSSEC (Domain Name System Security Extensions), das seit Windows Server 2012 wird von Microsoft unterstützt. Auch das BSI behandelt DNSSEC im IT-Grundschutz€ in der Maßnahme APP.3.6.A17 „Einsatz von DNSSEC (S)“.

Server Message Block (SMB)

Die letzte Säule ist das Server Message Block (SMB) Protokoll, das für alle Dateizugriffe verwendet wird. Also auch für den Download der Gruppenrichtlinien auf den jeweiligen Rechner. SMB wird manchmal auch als Common Internet File System (CIFS) bezeichnet. Die aktuelle Version ist SMBv3. In den Anfängen benötigte SMB noch NetBios, seit SMBv1 (von Microsoft mit Windows 2000 eingeführt) ist dies nicht mehr erforderlich. Leider ist es in vielen Umgebungen aus Kompatibilitätsgründen und/oder Unwissenheit immer noch aktiviert. SMBv3 wurde bei Microsoft mit Windows 8 / Windows Server 2012 und bei Linux mit Samba 4.0 eingeführt. Seit Windows 10 / Windows Server 2016 bzw. Samba 4.3 steht die Version 3.1.1 zur Verfügung. Diese ermöglicht Verschlüsselung und Integritätsprüfung, was unter anderem für IT-Grundschutz für die Maßnahme APP.2.2.A9 „Schutz der Authentisierung beim Einsatz von AD DS (S)“ wichtig ist. Durch die Samba-Implementierung wird dies auch von vielen NAS- und Storage-Anbietern unterstützt. Wichtig ist, dass dies bei allen Komponenten entsprechend konfiguriert wird.

Komponenten und Strukturen des Active Directory

Active Directory ist nicht nur ein einzelner Dienst, sondern ein Zusammenspiel mehrerer Komponenten, die zusammen eine robuste und skalierbare Infrastruktur für Unternehmensnetzwerke bilden. Die 4 technologischen Säulen wurden bereits vorgestellt, nun folgen die weiteren Komponenten und Strukturen.

Speicherorte im Active Directory

Microsoft Active Directory speichert seine Informationen und Daten an verschiedenen Orten. Das macht es auch bei der Fehleranalyse oder Absicherung komplexer als die meisten denken. Hier einige Beispiele:

Die Active Directory Datenbank

Microsoft verwendet dazu eine eigene Variante der Microsoft Jet Engine (Jet Blue a.k.a. Extensible Storage Engine (ESE)), die auch die Basis für die Microsoft Exchange Datenbanken bildet. Die Datei, in der sich die Datenbank befindet, heißt NTDS.DIT und ist auf jedem Domänencontroller vorhanden. Der Standard-Dateipfad ist „%systemroot%\NTDS“ und kann bei der Installation des Domänencontrollers angepasst oder später verschoben werden. Hier befinden sich standardmäßig auch die Logdateien der Datenbank, auch dies kann angepasst werden.

SysVol Ordner

Im Ordner SysVol werden unter anderem die Gruppenrichtlinien und die Gruppenrichtlinienvorlagen abgelegt, falls ein Central Store vorhanden ist. Auch Anmeldeskripte werden hier abgelegt. Seit Windows Server 2008 wird für die Replikation „Distributed File System Replication“ (DFS-R) verwendet. Die Freigabe erfolgt ebenfalls über den „Distributed File System Namespace“ (DFS-N) auf Domänenebene. Wenn die Replikation gestört ist, führt dies zu Problemen bei der Verarbeitung von Gruppenrichtlinien, und die Computer können unterschiedliche aktive GPO-Status haben.

DNS-Zone „_msdcs“

In der eigenständigen Sub Zone „_msdcs“ liegen die relevanten Einträge für die Mitgliedssysteme, um die richtigen Server und Dienste im Active Directory zu finden. Unter anderem befinden sich hier die Domänencontroller sortiert nach AD-Standorten.

Globale Kataloge

Der globale Katalog ist eine Zusatzfunktion der Domänencontroller. Der globale Katalog wird in der Active Directory-Datenbank gespeichert. Er enthält eine partielle Kopie bestimmter Active Directory-Objekte in einem Forest. Er ermöglicht eine schnelle Suche in der gesamten AD-Struktur und ist für bestimmte Prozesse, wie z.B. die Anmeldung an einem Domänencontroller, unerlässlich. Heutzutage ist jeder Domänencontroller standardmäßig auch ein Global Catalog.

Active Directory Schema

Das Schema ist die Blaupause für alle Daten im Active Directory. Es definiert Objekte und deren Attribute und kann erweitert oder angepasst werden, um spezifische Anforderungen zu erfüllen. Das Schema wird in einer eigenen Active Directory Partition gespeichert. Der Domänen Controller, der die Rolle Schemamaster innehat, hat darauf Schreibzugriff. Alle anderen Domänencontroller haben eine schreibgeschützte Replik.

Logische Struktur bei Microsoft Active Directory

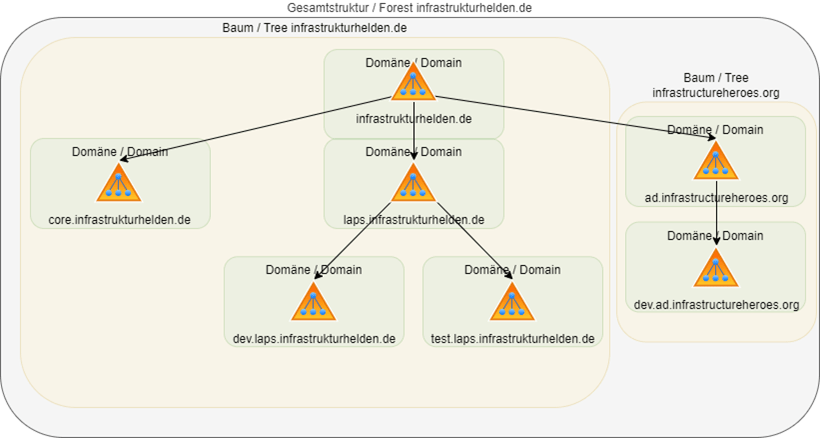

Wer beim Active Directory den Wald vor lauter Bäumen nicht mehr sieht, hat eine sehr komplexe Umgebung (Sorry, ich konnte es mir nicht verkneifen).

Gesamtstrukturen (Forests)

Eine Active Directory Gesamtstruktur ist die oberste Ebene einer Active Directory Umgebung. Ein Forest enthält eine oder mehrere Domänen. Die Gesamtstruktur bildet also immer den Rahmen. Jede Domäne befindet sich ebenfalls in einer Gesamtstruktur. Die Gesamtstruktur legt auch die Grenzen für bestimmte Funktionen und Dienste in einer Active Directory Umgebung fest. So ist das Active Directory Schema für alle Domänen im Forest identisch, dementsprechend gibt es nur einen Schema Master in der Gesamtstruktur (Rolle Flexible Single Master Operation (FSMO)). Ebenso müssen alle Domänen in einer Gesamtstruktur eindeutig sein, dafür sorgt der Domain Naming Master (ebenfalls eine eindeutige FSMO-Rolle im Forest).

Der Forest bildet die Sicherheitsgrenze einer Umgebung, siehe hierzu auch IT-Grundschutz€ Maßnahme APP.2.2.A1 „Planung von Active Directory Domain Services (B)“. Der Globale Katalog gilt auch innerhalb des gesamten Forests und enthält die wichtigen Elemente aller Domänen der Gesamtstruktur.

Baum (Tree)

Ein Baum im Active Directory ist ein Zweig innerhalb des Forests. Er besteht aus einer oder mehreren Domänen, die eine gemeinsame Namensstruktur haben und in einer hierarchischen Beziehung zueinanderstehen. Dies ist eine rein organisatorische oder logische Definition ohne direkte technische Auswirkungen.

Domäne (Domain)

Eine Domäne ist das, was die meisten immer unter der Active Directory Domäne verstehen. Auch hier gibt es wieder einige spezielle Rollen, die auf die Domänencontroller verteilt sind. Der PDC-Emulator ist wichtig für das Thema Systemzeit und für die Anmeldung nach einer Passwortänderung. Der Infrastructure Master ist verantwortlich für die Übersetzung verschiedener Dinge zwischen den Domänen, wie z.B. Globally Unique Identifiers (GUIDs), SIDs oder Distinguished Names (DNs). Der Relative ID (RID) Master vergibt ID-Pools an die Domain Controller, damit der Security Identyfier (SID) wirklich eindeutig ist und eine SID nicht doppelt vergeben werden kann.

Die Domäne ist nicht die Sicherheitsgrenze, sondern höchstens eine Sicherheitshürde für einen Angreifer.

Wer sich näher mit dem Thema Forest/Domain Design beschäftigen möchte, dem empfehle ich einen Blick in den Microsoft Artikel Design der logischen Struktur | Microsoft Learn.

Organizational Units (OUs)

OUs sind Container innerhalb einer Domäne, die es Administratoren ermöglichen, Ressourcen wie Benutzer, Gruppen und Computer zu organisieren und zu verwalten. Sie sind besonders nützlich, um spezifische Gruppenrichtlinien anzuwenden oder administrative Rechte zu delegieren. Die Ausgestaltung ist daher vor allem für Rollen- und Berechtigungskonzepte wichtig. Im IT-Grundschutz€ wird dies in den Maßnahmen: APP.2.2.A20 „Trennung von Organisationseinheiten (H)“ und indirekt auch in den folgenden behandelt:

- APP.2.2.A17 „Anmelderestriktionen für hochprivilegierte Konten der Gesamtstruktur auf Clients und Servern (B)“

- ORP.4.A2 „Einrichtung, Änderung und Entzug von Berechtigungen (B)“

- OPS.1.1.1.A2 „Festlegung von Rollen und Berechtigungen für den IT-Betrieb (B)“

- OPS.1.1.2.A21 „Regelung der IT-Administrationsrollen (B)“

- OPS.1.1.2.A22 „Trennung von administrativen und anderen Tätigkeiten (B)“

- OPS.1.1.2.A23 „Rollen- und Berechtigungskonzept für administrative Zugriffe (S)“

Diese Maßnahmen sollten bei der Gestaltung der OU-Struktur berücksichtigt werden.. Dabei gibt es keinen allgemeingültigen Standard, sondern es muss bei der Ausgestaltung zwischen den verschiedenen Themen und Anforderungen abgewogen werden. Zum Thema Rollen- und Berechtigungskonzept empfehle ich auch den Artikel „Das AGDlP-Prinzip – Grundlage für Rollen- und Berechtigungskonzepte„.

Vertrauensstellungen

Vertrauensstellungen sind Verbindungen, die zwischen zwei oder mehr Domänen hergestellt werden können, um Benutzern den Zugriff auf Ressourcen in einer anderen Domäne zu ermöglichen. Sie können bidirektional oder unidirektional sein und stellen eine wichtige Komponente für größere Netzwerkumgebungen dar. Es gibt verschiedene Varianten von Vertrauensstellungen, die hier jedoch den Rahmen sprengen würden. Innerhalb einer Gesamtstruktur werden die Vertrauensstellungen automatisch konfiguriert, so dass dies nur bei der Kopplung verschiedener Gesamtstrukturen relevant ist. Dabei ist jedoch die IT-Grundschutz€-Maßnahme APP.2.2.A6 „Sichere Konfiguration von Vertrauensbeziehungen (B)“ zu beachten.

Weiter geht es in Teil 2.

Abschließender Hinweis zu den Hinweisen auf IT-Grundschutz-Maßnahmen

Die Hinweise erheben keinen Anspruch auf Vollständigkeit. Um das AD nach IT-Grundschutz müssen alle relevanten Maßnahmen und Bausteine geprüft und je nach Sicherheitsbedarf umgesetzt werden. Ich möchte hier nur einen Eindruck vermitteln, welche Maßnahmen wichtig sind und warum bestimmte Themen nach IT-Grundschutz besonders berücksichtigt werden sollten. Auch diese Auswahl gibt nur meine persönliche Meinung wieder und die Nennung erfolgt ohne Gewähr.