In der Fortsetzung unserer Artikelserie über die vielfältigen Facetten des Microsoft Active Directory konzentrieren wir uns heute auf die Kernfunktionen, die dieses komplexe Netzwerk von Diensten bietet. Im zweiten Teil der Serie vertiefen wir den Einblick in wesentliche Dienste und Funktionen des Active Directory, die entscheidend zur Effizienz und Sicherheit von Unternehmensnetzwerken beitragen. Von der zentralen Verwaltung von Benutzer- und Computerkonten über Gruppenrichtlinien bis hin zu Sicherheits- und Authentifizierungsdiensten beleuchten wir die Schlüsselkomponenten, die das Active Directory zum Herzstück der IT-Infrastruktur vieler Unternehmen machen. Bleiben Sie dran, denn diese Einblicke sind unverzichtbar für jeden, der die Leistung und Sicherheit seiner IT-Umgebung maximieren möchte.

Artikel zum Thema Sicheres Active Directory

- Was ist das Microsoft Active Directory – Teil 2

- Was ist das Microsoft Active Directory

- Das AGDlP-Prinzip – Grundlage für Rollen- und Berechtigungskonzepte

- LM, NTLM und NTLMv2 was muss vor dem Abschalten beachtet werden?

- Microsoft Gruppenrichtlinien: Ein umfassender Überblick – Teil 1

- Windows LAPS und die Migration von Microsoft LAPS – Teil 1

- Active Directory Service Recovery Mode (DSRM)

- BitLocker Wiederherstellungs Keys nachträglich im Active Directory mit der PowerShell sichern

Kernfunktionalitäten

Active Directory ist nicht nur ein komplexes Netzwerk miteinander verbundener Komponenten, sondern bietet auch eine Vielzahl von Kernfunktionen, die zur Effizienz und Sicherheit von Unternehmensnetzwerken beitragen. Im Folgenden sind einige der wichtigsten Funktionen und Dienste aufgeführt, die AD bereitstellt.

Benutzer- und Computerkontenverwaltung

Diese Funktion ist das Herzstück von AD. Administratoren und autorisierte Benutzer können Benutzerkonten erstellen, löschen, ändern und gruppieren. Sie können spezifische Passwortrichtlinien festlegen, Zugriffsrechte zuweisen und Sicherheitseinstellungen für jedes Konto individuell konfigurieren. Dies ist in der Windows-Welt wichtig für die IT-Grundschutz-Maßnahmen:

- ORP.4.A1 „Regelung für die Einrichtung und Löschung von Benutzenden und Benutzendengruppen (B)“

- ORP.4.A2 „Einrichtung, Änderung und Entzug von Berechtigungen (B)“

- ORP.4.A9 „Identifikation und Authentisierung (B)“

- ORP.4.A17 „Geeignete Auswahl von Identitäts- und Berechtigungsmanagement-Systemen (S)“

- ORP.4.A18 „Einsatz eines zentralen Authentisierungsdienstes (S)“.

Gruppenrichtlinien (Group Policy Objects – GPOs)

GPOs ermöglichen es Administratoren, Richtlinien und Einstellungen für Benutzer und Computer im Netzwerk zentral zu steuern. Von Desktop-Einstellungen über Sicherheitsrichtlinien bis hin zur Softwareverteilung (auch wenn ich kein Freund davon bin) bieten GPOs eine leistungsstarke Möglichkeit, das Verhalten des Netzwerks zu steuern. Weitere Informationen finden Sie in der Artikelserie über Gruppenrichtlinien:

- Microsoft Gruppenrichtlinien: Ein umfassender Überblick – Teil 1

- Microsoft Gruppenrichtlinien: Ein umfassender Überblick – ADMX-Vorlagen und Speicherorte

- Microsoft Gruppenrichtlinien: Ein umfassender Überblick – Funktionen und Werkzeuge von Microsoft Gruppenrichtlinien

- Microsoft Gruppenrichtlinien: Ein umfassender Überblick – Best Practices für den Einsatz von Microsoft Gruppenrichtlinien

Und bevor jemand denkt, GPOs seien kein IT-Grundschutz-Thema: „APP.2.2.A3 Planung der Gruppenrichtlinien unter Windows (B)“ bezieht sich direkt darauf. Aber viele Anforderungen von IT-Grundschutz lassen sich am einfachsten zentral über Gruppenrichtlinien umsetzen, so dass dies ein wichtiges Werkzeug für IT-Grundschutz ist.

Namensauflösung mit DNS

Active Directory ist eng mit dem Domain Name System (DNS) integriert, das für die Namensauflösung in Netzwerken zuständig ist. AD benötigt DNS, um Domain Controller zu lokalisieren und Netzwerkdienste effizient bereitzustellen. Dabei werden die Active Directory Zonen als Active Directory integriert, bereitgestellt, so dass alle Domänencontroller Schreibzugriff auf die Zone haben. Dieser Modus unterstützt auch Updates von authentifizierten Windows Systemen, so dass nur die Systeme selbst und der DNS-Administrator die Einträge ändern können. Dies spielt auch im IT-Grundschutz bei der Maßnahme APP.3.6.A6 „Absicherung dynamischer DNS-Updates (B)“ eine Rolle.

Lightweight Directory Access Protocol (LDAP)

LDAP ist das Protokoll, das zum Senden und Empfangen von Anfragen an das Active Directory verwendet wird. Es ermöglicht das Durchsuchen und Abfragen von AD-Daten und ist ein Standardprotokoll für viele Verzeichnisdienste. Durch diese Kompatibilität können auch andere Dienste angebunden werden. So können beispielsweise andere IT-Produkte wie VMware VCenter, Linux-Server oder Firewalls das AD zur Authentifizierung und Autorisierung nutzen. Damit wird das Active Directory zur zentralen Benutzerverwaltung und Autorisierungsinstanz über die Windows-Welt hinaus.

Dies vereinfacht unter anderem auch die einfachere Umsetzung des Rollen- und Berechtigungskonzeptes sowie der IT-Grundschutzmaßnahmen ORP.4.A1 „Regelung für die Einrichtung und Löschung von Benutzenden und Benutzendengruppen (B)“, ORP.4.A2 „Einrichtung, Änderung und Entzug von Berechtigungen (B)“, ORP.4.A9 „Identifikation und Authentisierung (B)“ , ORP.4.A17 „Geeignete Auswahl von Identitäts- und Berechtigungsmanagement-Systemen (S)“ und ORP.4.A18 „Einsatz eines zentralen Authentisierungsdienstes (S)“ für nicht Windows Systeme.

Sicherheit im Active Directory

In der heutigen digitalen Landschaft ist die Sicherheit von Netzwerken und Daten von entscheidender Bedeutung. Microsoft Active Directory enthält eine Vielzahl von Funktionen und Tools, die speziell für die Gewährleistung der Integrität und Sicherheit von Netzwerkressourcen entwickelt wurden. Während viele Unternehmen viel Zeit in die Sicherung ihrer Cloud-Infrastruktur investieren, wird das Active Directory oft vernachlässigt. Schlimm, wenn Identitäten aus dem lokalen AD in die Cloud repliziert werden. So kann trotz vieler Schutzmaßnahmen die Cloud aus dem lokalen Active Directory kompromittiert werden. Deshalb ist mir das Thema AD-Sicherheit so wichtig.

Kerberos-Authentifizierung

Eines der wichtigsten Sicherheitsmerkmale von AD ist die Verwendung des Kerberos-Protokolls für die Authentifizierung. Kerberos ist ein geheimes Netzwerkauthentifizierungsprotokoll, das sicherstellt, dass Daten sicher und unverändert zwischen Client und Server übertragen werden. Wichtig ist, dass Kerberos auch einige Einschränkungen hat und ohne entsprechende Konfiguration auf das unsichere NTLM zurückfällt. Mehr dazu im Artikel LM, NTLM und NTLMv2 was ist vor dem Abschalten zu beachten?

Auch bei Kerberos gibt es einiges zu beachten, hier lohnt sich ein Blick in die IT-Grundschutz-Maßnahmen APP.2.2.A9 „Schutz der Authentisierung beim Einsatz von AD DS“, ORP.4.A13 „Geeignete Auswahl von Authentisierungsmechanismen (S)“ oder OPS.1.1.2.A6 „Schutz administrativer Tätigkeiten (B)“.

Security Groups und Zugriffsrechte

AD ermöglicht es Administratoren, spezifische Sicherheitsgruppen zu erstellen und Benutzer oder Ressourcen diesen Gruppen zuzuweisen. Mithilfe dieser Gruppen können feingranulare Zugriffsrechte und -beschränkungen festgelegt werden, um sicherzustellen, dass nur autorisierte Benutzer auf bestimmte Netzwerkressourcen zugreifen können. Dabei sind die IT-Grundschutz Maßnahmen OPS.1.1.2.A6 „Schutz administrativer Tätigkeiten (B)“, OPS.1.1.2.A21 „Regelung der IT-Administrationsrollen (B)“, OPS.1.1.2.A7 „Regelung der IT-Administrationstätigkeit (S)“, APP.2.2.A7 „Umsetzung sicherer Verwaltungsmethoden für Active Directory (B)“ und APP.2.2.A17 „Anmelderestriktionen für hochprivilegierte Konten der Gesamtstruktur auf Clients und Servern (B)“.

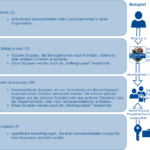

Rollen und Berechtigungskonzept

Wie bereits in diesem Artikel erwähnt, ist einer der wichtigsten Punkte für die Sicherheit des Active Directory ein vernünftiges Rollen- und Berechtigungskonzept. Dabei sind folgende Punkte zu beachten

- Einfache Strukturen

- Verwendung von AGDLP für bessere Auditierbarkeit

- Nur die minimal notwendigen Rechte vergeben – auch für Servicekonten

- Festlegung von Passwortrichtlinien einschließlich Komplexität, Länge und Ablauf – auch für Servicekonten

- Verwendung von Group Managed Service Account (GMSA) wo es technologisch möglich ist

- Windows LAPS für lokale Verwaltungskonten und DSRM-Passwörter

- Verwaltungsebenen (Tiering)

- Sperrung unautorisierter Zugriffe, z. B. Anmeldung eines Tier-1-Administrators an einem Tier-0-System oder eines Domain-Administrators an einem normalen Client-Computer.

Public Key Infrastructure (PKI) Integration

Active Directory unterstützt die Integration der Microsoft Active Directory Certificate Services (AD CS) als PKI, die eine zusätzliche Authentifizierungs- und Verschlüsselungsebene bietet. Diese PKI ermöglicht die Erstellung und Verwaltung von Zertifikaten, die zur Validierung der Identität von Benutzern, Computern und anderen Netzwerkressourcen verwendet werden. Dies ermöglicht auch einfacheres Code Signing für Skripte und Microsoft Office Makros, um zu verhindern die Ausführung von ungeprüftem Code zu verhindern. Da AD CS ein eigenes Produkt ist, werde ich in diesem Artikel nicht weiter darauf eingehen, aber hier sind einige andere Artikel. Da sich an der GUI nicht viel geändert hat, sind auch die alten Artikel noch gültig.

- Grundlegendes einer Zertifizierungsstellen (CA)

- Installation einer Zertifizierungsstelle unter Windows Server 2012R2 Teil 1 – Die Offline Root-CA

- Installation einer Zertifizierungsstelle unter Windows Server 2012R2 Teil 2 – Erstellen der unter geordneten CA

- Windows PKI: Root CA Zertifikat und Issuing CA Zertifikate erneuern

- Umzug einer Windows Zertifizierungsstelle von 2012R2 auf Windows Server 2019

- Windows WinRM über HTTPs

Für eine CA / PKI ist unbedingt das Modul CON.1 „Kryptokonzept“ des IT-Grundschutzes zu beachten.

Auditierung und Überwachung

Active Directory bietet erweiterte Audit-Funktionen, mit denen Administratoren wichtige Ereignisse im Netzwerk verfolgen können. Dies kann bei der Erkennung und Abwehr von Sicherheitsbedrohungen helfen und bietet wertvolle Einblicke in das Benutzerverhalten und die Netzwerknutzung.

Gerade das Thema Auditing ist nicht nur für den IT-Grundschutz wichtig, sondern hilft auch bei der Aufdeckung von Sicherheitsproblemen. Leider kann es hier auch sehr schnell zu einer Überprotokollierung kommen. Die Folgen sind dann beispielsweise, dass das Security Event Log nur 24 Stunden zurückreicht (bei maximaler Größe!) oder man die Nadel im Heuhaufen nicht mehr findet. Deshalb möchte ich an dieser Stelle keine allgemeinen Tipps geben. Wichtig aus Sicht des IT-Grundschutzes sind jedoch die Maßnahmen:

- DER.1.A1 „Erstellung einer Sicherheitsrichtlinie für die Detektion von sicherheitsrelevanten Ereignissen (B)“

- DER.1.A2 „Einhaltung rechtlicher Bedingungen bei der Auswertung von Protokollierungsdaten (B)“

- DER.1.A5 „Einsatz von mitgelieferten Systemfunktionen zur Detektion (B)“

- DER.1.A6 „Kontinuierliche Überwachung und Auswertung von Protokollierungsdaten (S)“

- DER.1.A11 „Nutzung einer zentralen Protokollierungsinfrastruktur für die Auswertung sicherheitsrelevanter Ereignisse (S)“

- ORP.4.A14 „Kontrolle der Wirksamkeit der Benutzendentrennung am IT-System bzw. an der Anwendung (S)“

- OPS.1.1.1.A9 „Durchführung von IT-Monitoring (S)“

- OPS.1.1.2.A11 „Dokumentation von IT-Administrationstätigkeiten (S)“

Abschließender Hinweis zu den Hinweisen auf IT-Grundschutz-Maßnahmen

Die Hinweise erheben keinen Anspruch auf Vollständigkeit. Um das AD nach IT-Grundschutz müssen alle relevanten Maßnahmen und Bausteine geprüft und je nach Sicherheitsbedarf umgesetzt werden. Ich möchte hier nur einen Eindruck vermitteln, welche Maßnahmen wichtig sind und warum bestimmte Themen nach IT-Grundschutz besonders berücksichtigt werden sollten. Auch diese Auswahl gibt nur meine persönliche Meinung wieder und die Nennung erfolgt ohne Gewähr.