Microsoft Gruppenrichtlinien sind ein Thema, von dem viele Systemadministratoren glauben, dass sie es beherrschen. Das Thema ist jedoch komplexer und risikoreicher als viele denken. Eine Fehlkonfiguration kann die gesamte Domäne gefährden, dieser Artikel soll helfen, das Thema besser zu verstehen und einfacher zu implementieren. In diesen Artikel sind ca. 20 Jahre GPO Erfahrung eingeflossen, davon 10 Jahre als Microsoft Certified Trainer, der kundenspezifische Workshops für Kunden in Ihrer Umgebung durchführt.

Ziel der Artikelreihe

Ziel dieser Artikelreihe ist es, sowohl unerfahrenen Administratoren, Auszubildenden als auch Administratoren, die nicht täglich mit Gruppenrichtlinien und deren vielfältigen Möglichkeiten arbeiten, umfassende Informationen und aktuelle Empfehlungen an die Hand zu geben. Dabei sollen veraltete Ansichten und Irrtümer aufgeklärt und durch modernes Wissen und Best Practices ersetzt werden. Angesichts der ständigen Weiterentwicklung von Technologien und Best Practices im Bereich der IT-Infrastruktur ist es wichtig, alte Denkweisen zu überdenken. Wie ein bekanntes Zitat treffend sagt: „Nur weil man etwas 20 Jahre lang so gemacht hat, heißt das nicht, dass es heute noch richtig ist“.

Neuste Artikel zum Thema Gruppenrichtlinien

- Liste verschiedener Gruppenrichtlinien Vorlagen (Updated)

- Microsoft Gruppenrichtlinien: Ein umfassender Überblick – Best Practices für die Verwendung von Microsoft Gruppenrichtlinien

- Microsoft Gruppenrichtlinien: Ein umfassender Überblick – Funktionen und Werkzeuge von Microsoft Gruppenrichtlinien

- Microsoft Gruppenrichtlinien: Ein umfassender Überblick – ADMX Vorlagen und Speicherorte

- Microsoft Gruppenrichtlinien: Ein umfassender Überblick – Teil 1

- Windows LAPS und die Migration von Microsoft LAPS – Teil 1

- Local Administrator Password Solution (LAPS)

- Microsoft Connected Cache mit SCCM einrichten

Wichtige Gruppenrichtlinien-Einstellungen für die IT-Infrastruktur

Durch die zentrale Verwaltung und Konfiguration von Betriebssystemen, Anwendungen und Benutzerumgebungen können Administratoren eine konsistente Benutzererfahrung gewährleisten und gleichzeitig Sicherheits- und Compliance-Anforderungen erfüllen. In diesem Kapitel werden einige wichtige Gruppenrichtlinieneinstellungen vorgestellt, die für eine erfolgreiche IT-Infrastruktur unerlässlich sind:

- Passwortrichtlinien: Wie bereits erwähnt, sind Passwortrichtlinien entscheidend für die Sicherheit von Benutzerkonten und Ressourcen in einer Organisation. Diese Richtlinien ermöglichen die Steuerung der Mindestlänge von Passwörtern, der Passworthistorie, des Passwortalters und der Komplexitätsanforderungen.

- Kontosperrungsrichtlinien: Kontosperrungsrichtlinien sind ein wesentlicher Bestandteil der Sicherheitsstrategie einer Organisation. Sie legen fest, wie viele fehlgeschlagene Anmeldeversuche ein Benutzerkonto haben darf, bevor es gesperrt wird, sowie die Dauer der Kontosperrung.

- Windows Update-Richtlinien: Die Verwaltung von Windows Update ist entscheidend für die Sicherheit und Leistung der Computer in einer Organisation. Mithilfe von Gruppenrichtlinien können Administratoren die Installation von Updates steuern und sicherstellen, dass alle Systeme auf dem neuesten Stand sind.

- Firewall-Einstellungen: Mithilfe von Gruppenrichtlinien kann die Windows-Firewall auf Computern in einer Organisation konfiguriert werden. Sie ermöglichen es Administratoren, Firewall-Regeln zentral zu erstellen und zu verwalten, um den ein- und ausgehenden Netzwerkverkehr zu kontrollieren und die Sicherheit der IT-Infrastruktur zu verbessern.

- Software-Einschränkungen: Mithilfe von Gruppenrichtlinien können Administratoren Softwareeinschränkungen durchsetzen, um zu verhindern, dass unerwünschte oder schädliche Anwendungen auf den Computern einer Organisation ausgeführt werden. Dazu gehören der Einsatz von AppLocker oder die Richtlinie „Nur zugelassene Anwendungen ausführen“.

- Remote-Desktop-Einstellungen: Gruppenrichtlinien können verwendet werden, um den Remote-Desktop-Zugriff auf Computer in einer Organisation zu steuern. Sie ermöglichen es Administratoren, den Zugriff auf Remote-Desktop-Sitzungen für bestimmte Benutzer oder Gruppen zu aktivieren oder zu deaktivieren und Sicherheitseinstellungen wie Verschlüsselung und Authentifizierung zu konfigurieren.

- Energiesparpläne: Mithilfe von Gruppenrichtlinien können Administratoren Energiesparpläne für Computer in einer Organisation festlegen. Sie können beispielsweise festlegen, wann Bildschirme ausgeschaltet werden oder wann ein Computer in den Ruhezustand versetzt wird, um den Energieverbrauch zu reduzieren und die Leistung der Computer zu optimieren.

- Druckerverwaltung: Gruppenrichtlinien ermöglichen es Administratoren, Drucker€ in einer Organisation zentral zu verwalten. Dazu gehören die Zuordnung von Druckern zu Benutzern oder Gruppen, die Festlegung von Druckstandards und die Kontrolle des Zugriffs auf Druckerressourcen.

- Netzlaufwerkzuordnungen: Mit Gruppenrichtlinien können Administratoren Netzlaufwerke zentral zuweisen und verwalten. Dies ermöglicht Benutzern den Zugriff auf gemeinsam genutzte Ressourcen und erleichtert die Zusammenarbeit innerhalb der Organisation.

- Microsoft Edge Einstellungen: Mithilfe von Gruppenrichtlinien können die Einstellungen von Microsoft Edge auf Computern in einer Organisation gesteuert werden. Dazu gehört die Konfiguration von Sicherheits- und Datenschutzeinstellungen, Proxyservern und der Startseite.

- BitLocker-Laufwerkverschlüsselung: Mithilfe von Gruppenrichtlinien kann die BitLocker-Laufwerkverschlüsselung auf Computern in einer Organisation gesteuert werden. Administratoren können Richtlinien festlegen, die vorschreiben, welche Laufwerke verschlüsselt werden müssen und welche Authentifizierungsmethoden verwendet werden sollen.

- Windows Defender-Einstellungen: Mithilfe von Gruppenrichtlinien können Administratoren die Antivirensoftware Windows Defender auf Computern in einer Organisation verwalten. Dazu gehören die Aktivierung des Echtzeitschutzes, die Planung von Scans und die Aktualisierung der Virendefinitionen.

- Einstellungen der Benutzerumgebung: Gruppenrichtlinien können verwendet werden, um die Benutzerumgebung auf Computern in einer Organisation zu steuern. Dazu gehört die Konfiguration von Desktophintergründen, Bildschirmschonern, Taskleisten und Startmenüs.

- Systemdienste: Mit Gruppenrichtlinien können Administratoren die Konfiguration und den Betriebsstatus von Systemdiensten auf Computern in einer Organisation steuern. Dies kann dazu beitragen, die Sicherheit und Leistung der IT-Infrastruktur zu verbessern.

- Zugriffsrechte und Berechtigungen: Mithilfe von Gruppenrichtlinien können Administratoren Zugriffsrechte und Berechtigungen für Dateien, Ordner und andere Ressourcen auf den Geräte in einer Organisation zentral verwalten. Dies kann dazu beitragen, die Sicherheit der IT-Infrastruktur zu erhöhen und die Zusammenarbeit zwischen den Benutzern zu erleichtern.

Diese Liste erhebt keinen Anspruch auf Vollständigkeit, sondern bietet lediglich einen Überblick über einige der wichtigsten Gruppenrichtlinieneinstellungen, die für die erfolgreiche Verwaltung und Sicherung der IT-Infrastruktur einer Organisation erforderlich sind. Gruppenrichtlinien sind ein leistungsstarkes Werkzeug, das, wenn es effektiv eingesetzt wird, zur Optimierung und zum Schutz der IT-Infrastruktur einer Organisation beitragen kann.

Best Practices für die Verwendung von Microsoft Gruppenrichtlinien

Um das Potenzial von Gruppenrichtlinien voll auszuschöpfen und mögliche Probleme oder Sicherheitslücken zu vermeiden, ist es wichtig, die Best Practices und Empfehlungen zu befolgen. Dieses Kapitel enthält bewährte Verfahren für die Planung, Implementierung, Dokumentation, Überwachung, Fehlerbehebung und Wiederherstellung von Gruppenrichtlinien sowie Empfehlungen für die Verwendung von Gruppenrichtlinien.

Planung und Implementierung von Gruppenrichtlinien

Die erfolgreiche Implementierung von Gruppenrichtlinien erfordert eine sorgfältige Planung und Vorbereitung. Im Folgenden sind einige bewährte Verfahren für die Planung und Umsetzung von Gruppenrichtlinien aufgeführt:

Definieren Sie klare Ziele: Stellen Sie sicher, dass die Ziele für den Einsatz von Gruppenrichtlinien in Ihrer Organisation klar definiert und dokumentiert sind. Dies erleichterten die Planung und Implementierung von Richtlinien.

Struktur der Organisationseinheiten (OUs): Planen Sie die Struktur der Organisationseinheiten sorgfältig, um die Verwaltung der Gruppenrichtlinien zu vereinfachen und die Leistung zu optimieren. OUs sollten hierarchisch organisiert sein und so wenig Ebenen wie möglich enthalten.

Verwenden Sie Sicherheitsgruppen: Verwenden Sie Sicherheitsgruppen, um die Anwendung von Gruppenrichtlinien zu steuern und den Zugriff auf Ressourcen in Ihrer Organisation zu verwalten.

Verwenden Sie die Gruppenrichtlinienmodellierung, um zu sehen, wie die Gruppenrichtlinien mit anderen Gruppenrichtlinien interagieren würden.

Testen von Richtlinien: Testen Sie neue oder geänderte Gruppenrichtlinien in einer isolierten Testumgebung, bevor Sie sie in der Produktionsumgebung implementieren. So können Sie potenzielle Probleme erkennen und beheben, bevor sie sich auf Ihre Benutzer oder Systeme auswirken. Wenn Sie keine Testumgebung haben, verwenden Sie eine dedizierte OU, in der Sie die entsprechenden GPOs verknüpfen und einen Testcomputer hinzufügen oder verschieben.

Dokumentation und Überwachung von Gruppenrichtlinienänderungen

Die Dokumentation und Überwachung von Änderungen an Gruppenrichtlinien ist für die Aufrechterhaltung der Sicherheit und Compliance Ihrer IT-Infrastruktur von entscheidender Bedeutung. Eine effektive Dokumentation ermöglicht es Ihnen, den Überblick über die verschiedenen Gruppenrichtlinieneinstellungen zu behalten und bei Bedarf auf frühere Versionen zurückzugreifen. Dazu gehören

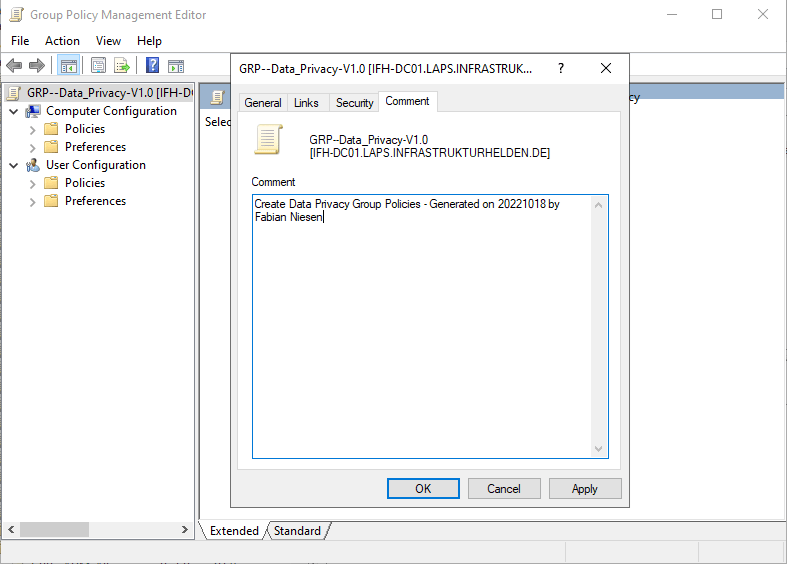

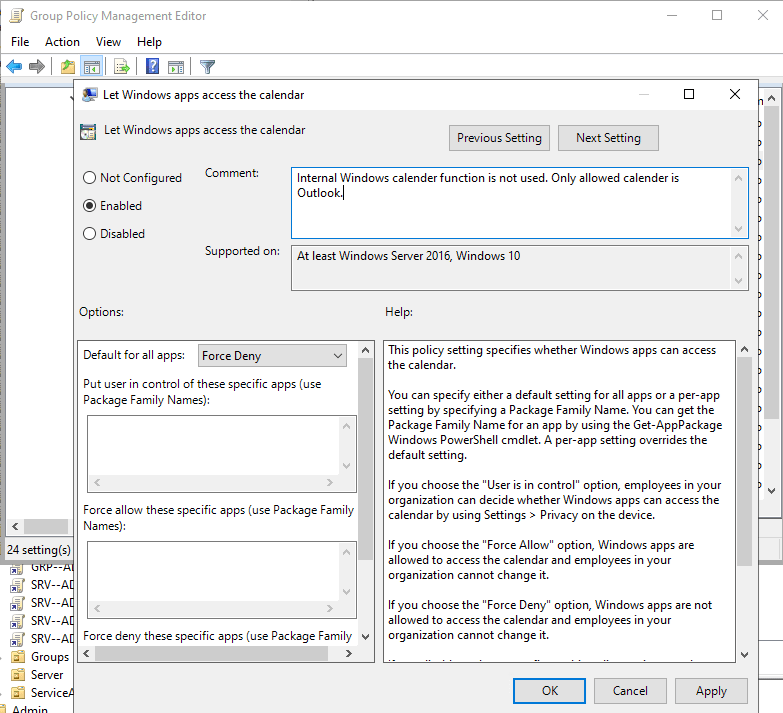

Änderungsprotokolle: Halten Sie alle Änderungen an Gruppenrichtlinien in einem Änderungsprotokoll fest. Dies kann in Form einer Excel-Tabelle, einer Datenbank oder einer anderen geeigneten Methode erfolgen. Das Protokoll sollte Informationen wie das Änderungsdatum, den verantwortlichen Administrator und eine Beschreibung der Änderung enthalten. Wenn Sie über ein Change-Management nach ITIL oder im Rahmen von IT-Grundschutz€ verfügen, nutzen Sie dieses. Im Zweifelsfall ist das Kommentarfeld der Gruppenrichtlinie zu verwenden.

Regelmäßige Backups: Um die Wiederherstellung von Gruppenrichtlinien im Falle eines Fehlers oder einer unbeabsichtigten Änderung zu erleichtern, sollten regelmäßige Backups der GPOs und des PolicyStore durchgeführt werden. Dazu kann das im Artikel „Neue Version von get-GPOBackup“ beschriebene Skript verwendet werden. Das Skript steht im GitHub Repository von InfrastrukturHelden.de kostenlos zur Verfügung. (https://github.com/InfrastructureHeroes/Scipts/blob/master/GPO/get-GPOBackup.ps1).

Dokumentation in der GPO: Nutzen Sie die Kommentarfunktion in den administrativen Vorlagen oder in der Gruppenrichtlinie selbst. Am besten führen Sie in der GPO ein Änderungsprotokoll nach den 4 W: Wer, Was, Wann und Warum. Falls Sie ein Ticketsystem haben, dokumentieren Sie hier auch die Ticketnummer.

Überwachungstools: Verwenden Sie geeignete Überwachungstools, um Änderungen an Gruppenrichtlinien in Echtzeit zu erfassen und Benachrichtigungen über unerwartete oder nicht autorisierte Änderungen zu erhalten. Dies kann helfen, potenzielle Sicherheitsprobleme frühzeitig zu erkennen und zu beheben.

Überprüfung und Aktualisierung der Dokumentation: Stellen Sie sicher, dass die Dokumentation regelmäßig überprüft und aktualisiert wird, um Änderungen an den Gruppenrichtlinien und den zugrunde liegenden Anforderungen Ihrer Organisation zu berücksichtigen.

Durch eine Kombination aus sorgfältiger Dokumentation, regelmäßigen Backups und effektiver Überwachung können Sie die Kontrolle über Ihre Gruppenrichtlinienumgebung behalten und potenzielle Probleme oder Sicherheitsrisiken proaktiv angehen.

Fehlerbehebung und Wiederherstellung von Gruppenrichtlinien

Fehlerbehebung und Wiederherstellung sind wichtige Aspekte bei der Verwaltung von Gruppenrichtlinien. Im Folgenden finden Sie einige bewährte Vorgehensweisen:

- Verwenden Sie Tools wie das Group Policy Result Tool (GPResult) und das Ereignisprotokoll, um Fehler bei der Anwendung von Gruppenrichtlinien zu identifizieren und zu beheben.

- Überprüfen Sie das Ereignisprotokoll, um festzustellen, welche CSE das Problem verursacht haben könnte.

- Stellen Sie sicher, dass die lokalen Gruppenrichtlinien nicht beschädigt sind.

- Stellen Sie beschädigte Gruppenrichtlinien aus einem Backup wieder her.

Empfehlungen für Einstellungen in Gruppenrichtlinien

Bei der Implementierung von Gruppenrichtlinien in Ihrer Organisation ist es wichtig, auf bewährte Sicherheitsempfehlungen und -richtlinien zurückzugreifen. Dazu gehören unter anderem:

Microsoft Security Baseline: Microsoft stellt Sicherheits-Baselines zur Verfügung, die eine Zusammenstellung empfohlener Sicherheitseinstellungen für verschiedene Versionen von Windows und andere Microsoft-Produkte enthalten. Die Baselines bieten eine solide Grundlage für die Konfiguration von Gruppenrichtlinien in Ihrer Organisation und sollten als Ausgangspunkt verwendet werden. Bitte beachten Sie, dass diese Empfehlungen einen deutlichen US-Einschlag haben.

BSI Sicherheitsempfehlungen für Windows 10: Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat Sicherheitsempfehlungen für die Konfiguration von Windows 10 veröffentlicht, die als Leitfaden für die Implementierung von Gruppenrichtlinien in Windows-10-Umgebungen dienen können. Der Artikel „BSI Sicherheitsempfehlungen für Window 10“ bietet einen Überblick über die Empfehlungen des BSI.

Eine weitere Quelle für spezifische Sicherheitsanforderungen sind die „Security Technical Implementation Guides (STIGs)“ des US-Verteidigungsministeriums (DoD). Dabei ist zu beachten, dass diese einen deutlichen „US“-Fokus haben.

Weitere Quellen: Es gibt zahlreiche weitere Ressourcen und Leitfäden zur Implementierung von Gruppenrichtlinien, die von verschiedenen Organisationen und Experten zur Verfügung gestellt werden. Beispiele sind der IT-Grundschutz€, CIS Critical Security Controls, NIST SP 800-53 und ISO/IEC 27001. Es ist ratsam, diese Ressourcen zu nutzen, um Ihre Gruppenrichtlinien-Strategie zu optimieren und an die spezifischen Anforderungen Ihrer Organisation anzupassen.

Softwareinstallation mit GPO

Die Softwareinstallation über Gruppenrichtlinien ist eine seit Windows 2000 verfügbare Funktion, die es Administratoren ermöglicht, Software automatisch auf Benutzer- oder Computerebene in einer Active Directory-Domäne zu verteilen.

Leider ist diese Möglichkeit nicht zu empfehlen, da sie sehr fehleranfällig ist und oft nicht richtig oder nur sehr eingeschränkt funktioniert. Außerdem unterstützt sie nur MSI-Pakete und auch das nur korrekt, wenn diese richtig paketiert wurden. Da das Thema trotzdem immer wieder auftaucht, erkläre ich es Ihnen in diesem Artikel trotzdem.

Möglichkeiten von Softwareinstallation

Die Softwareinstallation über Gruppenrichtlinien bietet verschiedene Möglichkeiten zur Verteilung und Verwaltung von Software in einer Unternehmensumgebung. So kann das Microsoft Software Installation (MSI) Paket Benutzern oder Computern zugewiesen werden. Für Benutzer kann es zusätzlich „angeboten“ werden, so dass der Benutzer es bei Bedarf installieren kann.

Bei der jeweiligen Zuordnung sollte auch das Lizenzmodell der jeweiligen Software berücksichtigt werden.

Mit MSI-Paketen können auch Updates/Upgrades von installierter Software über GPOs durchgeführt werden, wenn die Software und das MSI dies korrekt unterstützen.

Einschränkungen von Softwareinstallationen mit GPOs

Trotz der Vorteile, die die Installation von Software über Gruppenrichtlinien bietet, gibt es auch einige Einschränkungen, die berücksichtigt werden sollten:

- MSI-Dateiformat: Gruppenrichtlinien unterstützen nur die Installation von Software, die im MSI-Dateiformat verfügbar ist. Andere Installationsformate, wie z.B. EXE-Dateien, müssen zuerst konvertiert oder mit alternativen Softwareverteilungsmethoden bereitgestellt werden.

- Langsame Netzwerkverbindungen: Die Installation großer Softwarepakete über Gruppenrichtlinien kann bei langsamen Netzwerkverbindungen zu längeren Anmeldezeiten und verminderter Systemleistung führen. Je nach Konfiguration muss die Software erst auf den Computer übertragen und installiert werden, bevor die Gruppenrichtlinien weiterverarbeitet werden können.

- Fehlende Granularität: Die Softwareinstallation über Gruppenrichtlinien bietet unter Umständen nicht die gleiche Granularität und Flexibilität wie andere Softwareverteilungslösungen wie z.B. Microsoft Endpoint Configuration Manager (ehemals System Center Configuration Manager, SCCM). Hier können Systeme nur über Sicherheitsfiltergruppen und WMI-Abfragen eingeschränkt werden. Letztere können bei einer zu großen Anzahl zu Performanceproblemen bei der Anmeldung führen.

- Abhängigkeiten, wie z.B. die Installation der VC++ Runtime vor der Software, können nicht berücksichtigt werden.

- Fehlersuche und Protokollierung: Die Fehlersuche und Protokollierung bei Problemen mit der Softwareinstallation über Gruppenrichtlinien kann schwierig sein, da die Installation im Hintergrund und oft ohne Benutzerinteraktion erfolgt. Wenn die Installation selbst keine vernünftigen Protokolle erstellt oder die MSI-Fehlercodes nicht sauber adressiert, wird die Analyse aufwändig.

Aber was macht man dann? Vor allem wenn es nach Möglichkeit keine Lizenzgebühren oder Abokosten nach sich ziehen soll? Jetzt kommen für verschiedene Szenarien ein paar Möglichkeiten.

Bessere Wege zur Softwareverteilung

Die Softwareverteilung über Gruppenrichtlinien hat, wie im vorherigen Kapitel beschrieben, einige Einschränkungen. Es gibt jedoch andere Methoden, die eine effizientere und flexiblere Softwareverteilung ermöglichen. Im Folgenden werden einige dieser Alternativen vorgestellt.

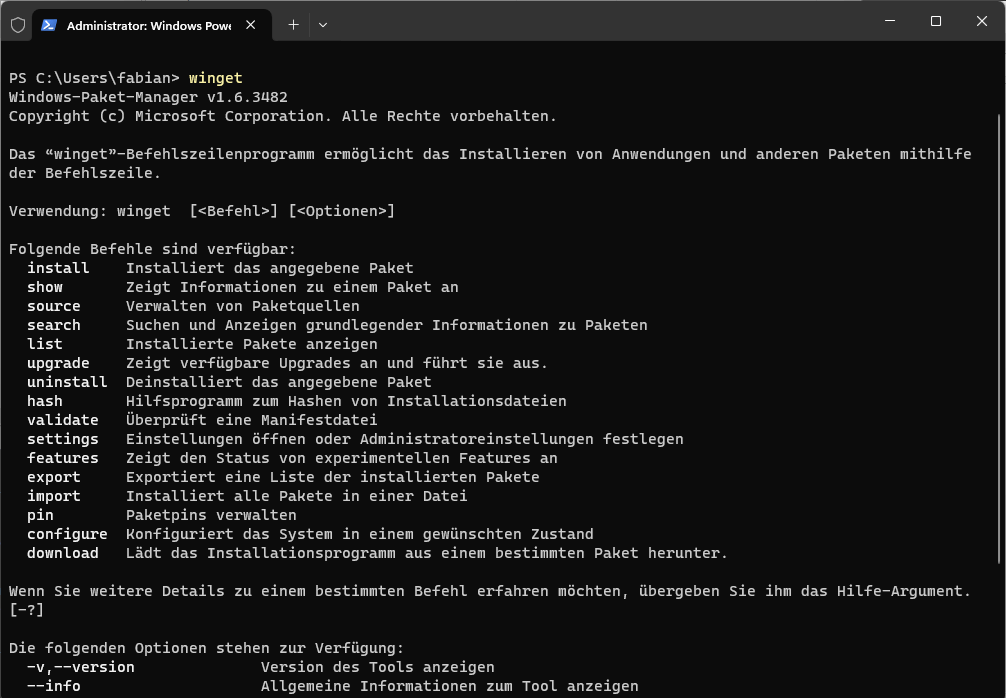

WINGet aka. Windows -Paket-Manager (Kostenfrei)

WINGet ist ein kostenloser Paketmanager von Microsoft, der in Windows 10 und Windows 11 integriert ist. Mit WINGet können Administratoren Softwarepakete aus verschiedenen Repositorien herunterladen und installieren, aktualisieren oder deinstallieren. Das offizielle Microsoft-Repository enthält zahlreiche Softwarepakete von Drittanbietern sowie Microsoft-Produkte. Administratoren können auch eigene Repositorien erstellen und verwalten, um den speziellen Anforderungen ihrer Organisation gerecht zu werden. WINGet soll in Zukunft auch den Windows Store ablösen und zur zentralen Anlaufstelle für die Installation von Anwendungen auf Windows-Systemen werden.

Chocolatey (Kostenfrei / Kostenpflichtig)

Chocolatey ist ein auf NuGet basierender Paketmanager für Windows, der eine einfach zu bedienende Kommandozeilenschnittstelle für die Installation und Verwaltung von Softwarepaketen bietet. Chocolatey ist sowohl in einer kostenlosen Open-Source-Version als auch in einer kommerziellen Version mit erweiterten Funktionen erhältlich. Administratoren können bestehende Pakete aus dem Chocolatey Repository verwenden oder eigene Pakete erstellen und in internen Repositories verwalten. Zu beachten ist, dass die Community Repositories nicht für Unternehmen gedacht sind. Weitere Informationen zu Chocolatey finden Sie im Artikel „Softwaremanagement mit Chocolatey“ auf Infrastrukturhelden.de

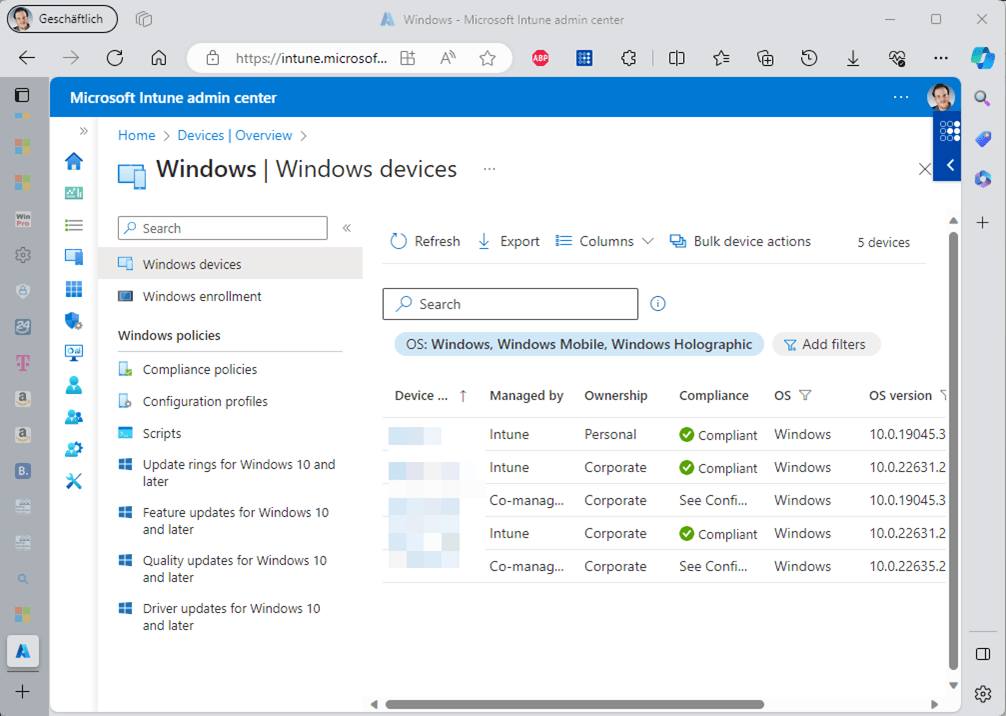

Microsoft Endpoint Configuration Manager (MECM) / Intune (Kostenpflichtig)

Microsoft Endpoint Configuration Manager (MECM, ehemals System Center Configuration Manager, SCCM) und Microsoft Intune sind zwei kostenpflichtige Lösungen von Microsoft, die eine umfassende Softwareverteilung und Verwaltung von Endgeräten ermöglichen. MECM ist eine On-Premise-Lösung, während Intune eine Cloud-basierte Lösung ist. Beide bieten eine breite Palette an Funktionen, darunter Softwareverteilung, Betriebssystembereitstellung, Patch-Management, Compliance-Management und vieles mehr. Sie bieten auch die Integration mit anderen Microsoft-Produkten und -Diensten wie Azure Active Directory, Office 365 und Microsoft Defender. Im Fall von Intune ist Autopilot die passende Deployment-Lösung, die es dem Mitarbeiter ermöglicht, sein Gerät ohne IT-Unterstützung selbst zu installieren. Dies erfordert jedoch einige Überlegungen, mehr dazu im Artikel „Was ist Microsoft Windows Autopilot – Teil 1 der Autopilot Serie“ und im allgemeinen Artikel zum Thema Betriebssysteminstallation „Möglichkeiten von Computerinstallationen für Unternehmen“.

PowerShell Frameworks (Verschieden)

Ein weiterer Ansatz zur Softwareverteilung und -verwaltung ist die Verwendung von PowerShell-Frameworks. Diese Frameworks sind auf PowerShell basierende Sammlungen von Skripten oder Modulbibliotheken, die Administratoren dabei unterstützen, wiederkehrende Aufgaben zu automatisieren und den Administrationsaufwand zu reduzieren. Es gibt eine Vielzahl von PowerShell-Frameworks, die unterschiedliche Anforderungen und Szenarien abdecken.

Ein gutes Beispiel für ein PowerShell-Framework ist das InfrastructureHeroes-Repository (https://github.com/InfrastructureHeroes/Intune-Apps), das als Beispiel für die Verwendung von PowerShell zur Softwareverteilung dient. Dieses Repository bietet eine Sammlung von Skripten und Ressourcen, die Administratoren bei der Bereitstellung und Verwaltung von Anwendungen mit Intune unterstützen. Die Ressourcen sind kostenlos und stehen der Community zur Verfügung, allerdings ohne offiziellen Support.

Ein weiteres bekanntes PowerShell-Framework ist das PowerShell App Deployment Toolkit (PSADT), das eine einheitliche Schnittstelle für die Bereitstellung und Verwaltung von Anwendungen bietet. Es ermöglicht die Konsolidierung von Installations- und Deinstallationsskripten und bietet zusätzliche Funktionen wie das Schließen laufender Anwendungen, die Anzeige von Benutzerdialogen oder die Verarbeitung von Systemneustarts.

Der Einsatz von PowerShell-Frameworks zur Softwareverteilung kann besonders dann sinnvoll sein, wenn eine Organisation bereits in PowerShell investiert hat und bestehende Skripte oder Prozesse leicht anpassen kann. Da PowerShell-Frameworks in der Regel flexibel und erweiterbar sind, können sie an die spezifischen Anforderungen einer Organisation angepasst werden, um eine maßgeschneiderte Lösung für die Softwareverteilung bereitzustellen.

Insgesamt bieten PowerShell-Frameworks eine leistungsfähige und flexible Möglichkeit zur Softwareverteilung und -verwaltung. Abhängig von den Anforderungen und Ressourcen einer Organisation können diese Frameworks eine ausgezeichnete Alternative zu anderen Softwareverteilungslösungen wie WINGet, Chocolatey oder MECM/Intune darstellen. Diese Frameworks können aber auch in Intune oder MECM integriert werden. Dies wäre ein möglicher erster Schritt.

Die Zukunft von Gruppenrichtlinien

In der modernen IT-Landschaft ändern sich die Anforderungen an das Management von Windows-Infrastrukturen ständig. Insbesondere in hybriden und Cloud-Only-Umgebungen gewinnen neue Technologien und Managementmethoden zunehmend an Bedeutung.

Compliance Policies in Intune

Ein Beispiel für moderne Verwaltungsmethoden sind die Compliance Policies in Microsoft Intune, mit denen Administratoren Geräte in einer Cloud-basierten Umgebung verwalten, Sicherheitsrichtlinien definieren und die Einhaltung dieser Richtlinien überwachen können. Die Integration von Compliance Policies in Intune bietet eine flexiblere, skalierbarere und einfachere Verwaltung von Geräten und Anwendungen als herkömmliche Gruppenrichtlinien. Administratoren können die Sicherheit und Konfiguration von Windows-Clients, iOS- und Android-Geräten zentral steuern und anpassen, ohne auf lokale Domänencontroller angewiesen zu sein. Dies ist insbesondere in hybriden und Cloud-Only-Umgebungen von Vorteil, da immer mehr Unternehmen auf Cloud-basierte Lösungen setzen, um ihre IT-Infrastruktur zu optimieren und Kosten zu senken.

Weitere Informationen zu den administrativen Vorlagen in Intune finden Sie im Artikel „Administrative Vorlagen in Intune – inkl. Liste„.

PowerShell Desired State Configuration (DSC)

Desired State Configuration (DSC) ist eine Funktion von Windows PowerShell, die Administratoren dabei unterstützt, die Konfiguration von Windows-Systemen zu definieren und sicherzustellen, dass diese Konfigurationen konsistent und korrekt angewendet werden. DSC ermöglicht es, die gewünschte Konfiguration von Systemen in Form von PowerShell DSC-Konfigurationsskripten zu beschreiben. Diese Skripte definieren, welche Ressourcen auf den Systemen vorhanden sein sollen, wie sie konfiguriert werden sollen und in welchem Zustand sie sich befinden sollen.

DSC bietet eine deklarative, idempotente und modulare Lösung für die Verwaltung von Windows-Systemen, die sowohl für Server- als auch für Clientsysteme eingesetzt werden kann. Im Gegensatz zu Compliance Policies, die auf eine Cloud-Integration angewiesen sind, arbeitet DSC unabhängig von Cloud-Diensten und kann auch in Umgebungen ohne Cloud-Anbindung eingesetzt werden.

Meine persönliche Meinung zur Zukunft

Trotz der zunehmenden Bedeutung von Intune und Compliance Policies bei der Verwaltung von Windows-Infrastrukturen ist es wichtig zu betonen, dass Gruppenrichtlinien auf absehbare Zeit weiterhin eine wichtige Rolle spielen werden. Insbesondere für die Verwaltung von Windows Servern sind Gruppenrichtlinien nach wie vor unverzichtbar, da diese Systeme noch nicht mit Intune verwaltet werden können. Solange Windows Server nicht in Intune integriert sind, werden Gruppenrichtlinien eine wichtige Methode zur Verwaltung und Konfiguration

von Windows-Systemen bleiben. Darüber hinaus sind Gruppenrichtlinien die einzige Option für Unternehmen, die keine Cloud-Anbindung wünschen oder aus Sicherheits- und Compliance-Gründen keine Cloud-Lösungen nutzen dürfen. In solchen Fällen könnte alternativ die PowerShell Desired State Configuration (DSC) in Betracht gezogen werden.

Es ist davon auszugehen, dass Microsoft weiterhin in die Verbesserung und Erweiterung von Gruppenrichtlinien investieren wird, um den Anforderungen verschiedener Unternehmen gerecht zu werden. Gleichzeitig werden Technologien wie Intune, Compliance Policies und PowerShell DSC weiterentwickelt und ausgebaut, um ein breiteres Spektrum an Verwaltungsoptionen für moderne und zukünftige IT-Infrastrukturen zu bieten.

Insgesamt ist es wichtig, dass Administratoren und IT-Manager über die verschiedenen Managementmethoden informiert sind und diese kontinuierlich evaluieren, um die beste Lösung für ihre spezifischen Anforderungen und Umgebungen auszuwählen. Die Entscheidung sollte auf einer gründlichen Analyse der Unternehmensziele, der Sicherheits- und Compliance-Anforderungen sowie der vorhandenen IT-Infrastruktur basieren.

Hinweise zu den Änderungen an Gruppenrichtlinien

Bevor Änderungen an den GPOs gemacht werden, sollte unbedingt ein Backup gemacht werden. Wer nicht immer den ganzen Domain Controller sichern möchte, oder Spezial-Software wie das AGMT oder entsprechende Datensicherungslösungen im Einsatz hat, dem kann ich Helfen. Im Artikel „Gruppenrichtlinien richtig sichern und dokumentieren“ stelle ich euch ein passendes PowerShell Skript von mir vor, mit Downloadlink in der Microsoft TechNet Gallery. Auch sollte der GPO Central Store mit gesichert werden, auch dies kann das Skript erledigen.