Microsoft Gruppenrichtlinien sind ein Thema, von dem viele Systemadministratoren glauben, dass sie es beherrschen. Das Thema ist jedoch komplexer und risikoreicher als viele denken. Eine Fehlkonfiguration kann die gesamte Domäne gefährden, dieser Artikel soll helfen, das Thema besser zu verstehen und einfacher zu implementieren. In diesen Artikel sind ca. 20 Jahre GPO Erfahrung eingeflossen, davon 10 Jahre als Microsoft Certified Trainer, der kundenspezifische Workshops für Kunden in Ihrer Umgebung durchführt.

Neuste Artikel zum Thema Gruppenrichtlinien

- Liste verschiedener Gruppenrichtlinien Vorlagen (Updated)

- Microsoft Gruppenrichtlinien: Ein umfassender Überblick – Best Practices für die Verwendung von Microsoft Gruppenrichtlinien

- Microsoft Gruppenrichtlinien: Ein umfassender Überblick – Funktionen und Werkzeuge von Microsoft Gruppenrichtlinien

- Microsoft Gruppenrichtlinien: Ein umfassender Überblick – ADMX Vorlagen und Speicherorte

- Microsoft Gruppenrichtlinien: Ein umfassender Überblick – Teil 1

- Windows LAPS und die Migration von Microsoft LAPS – Teil 1

- Local Administrator Password Solution (LAPS)

- Microsoft Connected Cache mit SCCM einrichten

Ziel der Artikelreihe

Ziel dieser Artikelreihe ist es, sowohl unerfahrenen Administratoren, Auszubildenden als auch Administratoren, die nicht täglich mit Gruppenrichtlinien und deren vielfältigen Möglichkeiten arbeiten, umfassende Informationen und aktuelle Empfehlungen an die Hand zu geben. Dabei sollen veraltete Ansichten und Irrtümer aufgeklärt und durch modernes Wissen und Best Practices ersetzt werden. Angesichts der ständigen Weiterentwicklung von Technologien und Best Practices im Bereich der IT-Infrastruktur ist es wichtig, alte Denkweisen zu überdenken. Wie ein bekanntes Zitat treffend sagt: „Nur weil man etwas 20 Jahre lang so gemacht hat, heißt das nicht, dass es heute noch richtig ist“.

Unterschiede zwischen ADM- und ADMX-Vorlagen

Die Verwaltungsmodelle haben sich im Laufe der Zeit entwickelt und können in zwei Haupttypen unterteilt werden: ADM- und ADMX-Vorlagen. Beide Typen bieten unterschiedliche Möglichkeiten zur Verwaltung von Gruppenrichtlinieneinstellungen und haben ihre eigenen Vor- und Nachteile.

ADM-Vorlagen: Funktionsweise und Verwendung

ADM-Vorlagen wurden erstmals mit Windows 2000 eingeführt und sind in einer textbasierten Dateistruktur organisiert. Sie enthalten Definitionen für eine Vielzahl von Richtlinieneinstellungen, die für die Verwaltung von Benutzer- und Computereinstellungen verwendet werden können. ADM-Vorlagen werden direkt in Gruppenrichtlinienobjekte (GPOs) importiert und die darin enthaltenen Einstellungen können über die Gruppenrichtlinien-Verwaltungskonsole (Group Policy Management Console, GPMC) konfiguriert werden.

Einige der Hauptnachteile von ADM-Vorlagen sind ihre größere Dateigröße und die Tatsache, dass sie sprachspezifische Informationen enthalten, was die Verwaltung mehrsprachiger Umgebungen erschwert. Heutzutage sollten sie nicht mehr verwendet werden. Da die ADM-Dateien im GPO gespeichert werden, ist es besser, ältere Gruppenrichtlinien neu zu erstellen, als die ADM-Vorlage zu entfernen. Wenn die neue Gruppenrichtlinie ordnungsgemäß funktioniert, löschen Sie einfach die alte nach einem Backup.

ADMX-Vorlagen: Vorteile und Neuerungen

ADMX-Vorlagen wurden in Windows Vista und Windows Server 2008 eingeführt und ersetzen die älteren ADM-Vorlagen. ADMX-Vorlagen verwenden das XML-Format, das eine bessere Skalierbarkeit, Flexibilität und Strukturierung von Gruppenrichtlinieneinstellungen ermöglicht.

Im Gegensatz zu ADM-Vorlagen speichern ADMX-Vorlagen sprachspezifische Informationen in separaten ADML-Dateien, was die Verwaltung mehrsprachiger Umgebungen erheblich vereinfacht. Außerdem sind ADMX-Vorlagen in der Regel kleiner als ADM-Dateien und werden zentral in einem Sysvol-Ordner auf dem Domänencontroller gespeichert, was die Verwaltung von Gruppenrichtlinien in einer Domäne erleichtert.

Technisch wäre es möglich, ADML-Dateien in die eigene Sprache zu übersetzen. Dies ist jedoch nicht nur ein einmaliger Aufwand, sondern muss bei jeder neuen Version wiederholt werden. Stimmt die Übersetzung nicht, fehlen z.B. neue Einträge, kommt es in der Regel zu Problemen bei der Administration. Selbst Microsoft hatte in der Vergangenheit Fehler in den Übersetzungen, die zu Problemen führten.

Migration von ADM- zu ADMX-Vorlagen

Für Organisationen, die von älteren Windows-Versionen auf neuere Versionen migrieren, kann es erforderlich sein, vorhandene ADM-Vorlagen in ADMX-Vorlagen umzuwandeln. Am besten ist es jedoch, sich bei den Anbietern nach aktuellen ADMX-Vorlagen zu erkundigen. Durch die Migration von ADM- zu ADMX-Vorlagen können Organisationen von den Vorteilen der neueren Vorlagenstruktur profitieren und ihre Gruppenrichtlinienverwaltung optimieren.

Auch ich habe vor Jahren begonnen, ADMX-Vorlagen zu sammeln, die aktuelle Liste ist im Artikel „Liste verschiedener Gruppenrichtlinienvorlagen (Updated)“ enthalten.

Zusammenfassend kann man sagen, dass sowohl ADM- als auch ADMX-Vorlagen Möglichkeiten zur Verwaltung von Gruppenrichtlinieneinstellungen bieten, wobei ADMX-Vorlagen eine modernere und effizientere Lösung darstellen. Eigentlich gibt es heute keine Wahl mehr zwischen ADM- und ADMX-Vorlagen. Lediglich das Fehlen von ADMX-Vorlagen könnte noch ein Grund für die Verwendung von ADM-Vorlagen sein.

Erstellung und Anpassung von ADM- und ADMX-Vorlagen

Sowohl ADM- als auch ADMX-Vorlagen können von Administratoren erstellt und angepasst werden, um spezifische Anforderungen in der Organisation zu erfüllen. Benutzerdefinierte Vorlagen können verwendet werden, um zusätzliche Richtlinieneinstellungen zu definieren, die nicht in den Standardvorlagen enthalten sind. In diesem Abschnitt wird erläutert, wie Administratoren benutzerdefinierte ADM- und ADMX-Vorlagen erstellen und anpassen können.

Die Erstellung und Anpassung von ADM-Vorlagen erkläre vor allem, damit Sie sich die Registry Informationen aus diesen Extrahieren können, falls es keine ADMX-Vorlagen für das Produkt gibt. Dabei können Sie die Registry-Keys auch ohne eine selbsterstellte ADMX-Vorlage per Gruppenrichtlinie setzten.

Erstellung und Anpassung von ADM-Vorlagen

ADM-Vorlagen können mit einem Texteditor wie Notepad erstellt und angepasst werden, da sie textbasiert sind. Um eine benutzerdefinierte ADM-Vorlage zu erstellen, müssen Administratoren die korrekte Syntax und Struktur befolgen, die für ADM-Vorlagen erforderlich sind. Es folgt ein Beispiel für eine einfache ADM-Vorlage:

Nachdem die benutzerdefinierte ADM-Vorlage erstellt wurde, kann sie in ein Gruppenrichtlinienobjekt (GPO) importiert und über die Gruppenrichtlinien-Verwaltungskonsole (Group Policy Management Console, GPMC) konfiguriert werden.

CLASS MACHINE

CATEGORY "IFH Custom Settings"

POLICY "Disable IPv6"

KEYNAME "SYSTEM\CurrentControlSet\Services\Tcpip6\Parameters"

EXPLAIN "This Policy disable IPv6."

VALUENAME "DisabledComponents"

VALUEON NUMERIC 255

VALUEOFF NUMERIC 0

END POLICY

END CATEGORY

Erstellung und Anpassung von ADMX-Vorlagen

Die Erstellung und Anpassung von ADMX-Vorlagen erfordert ebenfalls die Verwendung eines Texteditors, jedoch sollten Administratoren in diesem Fall ein XML-kompatibles Tool wie Notepad++ oder Visual Studio Code verwenden. Bei der Erstellung einer benutzerdefinierten ADMX-Vorlage müssen Administratoren die für ADMX-Vorlagen erforderliche XML-Syntax und -Struktur beachten. Es folgt ein Beispiel für eine einfache ADMX-Vorlage:

<?xml version="1.0" encoding="utf-8"?>

<policyDefinitions xmlns="http://schemas.microsoft.com/GroupPolicy/2006/07/PolicyDefinitions">

<policyNamespaces>

<target prefix="custom" namespace="Custom.Policies.Example" />

</policyNamespaces>

<resources minRequiredRevision="1.0" />

<categories>

<category name="CustomSettings" displayName="$(string.CustomSettings)">

<parentCategory ref="root" />

</category>

</categories>

<policies>

<policy name="ExamplePolicy" class="Machine" displayName="$(string.ExamplePolicy)" explainText="$(string.ExamplePolicyHelp)" key="Software\Example\ExamplePolicy" valueName="ExampleValue">

<parentCategory ref="CustomSettings" />

<supportedOn ref="windows:SUPPORTED_WindowsVista" />

<elements>

<enum id="ExampleValue" valueName="ExampleValue">

<item displayName="$(string.ValueEnabled)">

<value>

<decimal value="1" />

</value>

</item>

<item displayName="$(string.ValueDisabled)">

<value>

<decimal value="0" />

</value>

</item>

</enum>

</elements>

</policy>

</policies>

</policyDefinitions>

Beispiel für eine eigene ADML

<?xml version="1.0" encoding="utf-8"?>

<policyDefinitionResources xmlns="http://schemas.microsoft.com/GroupPolicy/2006/07/PolicyDefinitions">

<displayName>

<stringTable>

<string id="CustomSettings">Benutzerdefinierte Einstellungen</string>

<string id="ExamplePolicy">Beispielrichtlinie</string>

<string id="ExamplePolicyHelp">Diese Richtlinie aktiviert oder deaktiviert die Beispielrichtlinie.</string>

<string id="ValueEnabled">Aktiviert</string>

<string id="ValueDisabled">Deaktiviert</string>

</stringTable>

</displayName>

</policyDefinitionResources>

Eine genaue Anleitung mit technischen Beschreibungen würde hier den Rahmen sprengen. Weitere Informationen finden Sie im Microsoft-Artikel Understanding ADMX policies – Windows Client Management | Microsoft Learn.

Sobald die benutzerdefinierten ADMX- und ADML-Dateien erstellt wurden, sollten sie in das zentrale ADMX-Vorlagenverzeichnis im Sysvol-Ordner des Domänencontrollers kopiert werden. Anschließend können die neuen Richtlinieneinstellungen in der Group Policy Management Console (GPMC) angezeigt und konfiguriert werden.

Zusammenfassend lässt sich sagen, dass benutzerdefinierte ADM- und ADMX-Vorlagen es Administratoren ermöglichen, spezifische Gruppenrichtlinieneinstellungen zu erstellen und anzupassen, um den Anforderungen ihrer Organisation gerecht zu werden. Dabei sollten sie die korrekte Syntax und Struktur für den jeweiligen Vorlagentyp beachten und die Vorlagen an den entsprechenden Speicherorten ablegen, damit sie in der Gruppenrichtlinienverwaltung verfügbar sind.

Speicherorte der Gruppenrichtlinien

Da es verschiedene Arten von Gruppenrichtlinien und verschiedene Möglichkeiten der Implementierung gibt, ist es auch wichtig, diese Unterschiede zu kennen.

Allgemeine Speicherorte für Gruppenrichtlinien

Gruppenrichtlinien können an verschiedenen Orten innerhalb eines Systems oder einer Netzwerkumgebung gespeichert werden. Diese Speicherorte sind für die Verwaltung und Bereitstellung von Gruppenrichtlinien in verschiedenen Szenarien von entscheidender Bedeutung. In diesem Kapitel werden die allgemeinen Speicherorte für Gruppenrichtlinien beschrieben, einschließlich lokaler und domänenbasierter Gruppenrichtlinien.

Lokale Gruppenrichtlinien

Lokale Gruppenrichtlinien sind auf jedem Windows-Computer vorhanden und werden auf dem lokalen System gespeichert. Sie ermöglichen es Administratoren, Richtlinieneinstellungen für einzelne Computer unabhängig von einer Netzwerkdomäne zu konfigurieren. Lokale Gruppenrichtlinien werden im Ordner „%SystemRoot%\System32\GroupPolicy“ gespeichert, wobei %SystemRoot% normalerweise auf „C:\Windows“ verweist.

Dies sind Überbleibsel der bereits erwähnten INF-Dateien aus der Windows-NT-Zeit.

Die lokale Gruppenrichtlinienverwaltung kann über die Microsoft Management Console (MMC) mit dem Snap-In „Group Policy Object Editor“ oder durch Ausführen von „gpedit.msc“ aufgerufen werden. Beachten Sie, dass lokale Gruppenrichtlinien in der Regel in kleineren Netzwerken oder auf Einzelplatzrechnern verwendet werden, während in größeren Netzwerken domänenbasierte Gruppenrichtlinien bevorzugt werden.

Wichtig: Wenn diese Dateien beschädigt sind, können die Gruppenrichtlinien nicht mehr verarbeitet werden. Dies ist mir in der Praxis schon einige Male passiert. Daher gibt es auch ein PowerShell-Skript von mir, das dies überprüft und ggf. direkt korrigiert. Zu finden ist es, wie vieles andere auch, im InfrastrukturHelden GitHub Repo Scipts/GPO/Check-LocalGroupPolicy.ps1 at master · InfrastructureHeroes/Scipts (github.com).

Die lokalen Gruppenrichtlinien werden von den domänenbasierten Richtlinien überschrieben. Da sie auf jedem System manuell gepflegt werden müssten, sollten sie nicht verwendet und auch nicht geändert werden.

Domänenbasierte Gruppenrichtlinien

Domänenbasierte Gruppenrichtlinien werden in einer Active Directory-Domäne verwendet und ermöglichen es Administratoren, Richtlinieneinstellungen zentral zu verwalten und auf mehrere Computer und Benutzer innerhalb einer Organisation anzuwenden. Domänenbasierte Gruppenrichtlinien werden im System-Volume (SYSVOL) des Domänencontrollers gespeichert, normalerweise unter „\\[Domänenname]\SYSVOL\[Domänenname]\Policies„.

In dieser Artikelserie bezieht sich der Begriff Gruppenrichtlinien immer auf domänenbasierte Gruppenrichtlinien, sofern nicht anders angegeben.

Die Verwaltung domänenbasierter Gruppenrichtlinien erfolgt über die Gruppenrichtlinien-Verwaltungskonsole (Group Policy Management Console, GPMC), die auf einem Domänencontroller oder einem Verwaltungscomputer mit den entsprechenden Remote Server Administration Tools (RSAT) installiert ist. Mit der GPMC können Administratoren Gruppenrichtlinienobjekte (GPOs) erstellen, bearbeiten und anwenden, die auf Organisations- und Verwaltungseinheiten (OUs) innerhalb der Active Directory-Struktur angewendet werden.

Zusammenfassend lässt sich sagen, dass lokale und domänenbasierte Gruppenrichtlinien-Speicherorte es Administratoren ermöglichen, Richtlinieneinstellungen für verschiedene Szenarien zu verwalten und bereitzustellen. Während lokale Gruppenrichtlinien für einzelne Computer oder kleine Netzwerke ohne Domäne geeignet sind, bieten domänenbasierte Gruppenrichtlinien eine zentralisierte Verwaltung in größeren Netzwerkumgebungen.

Unterschiedliche Speichertypen innerhalb einer Gruppenrichtlinie

Gruppenrichtlinien verwenden verschiedene Speichertypen, um verschiedene Arten von Richtlinieneinstellungen zu verwalten und bereitzustellen. In diesem Kapitel werden zwei häufig verwendete Speichertypen beschrieben: dateibasierte Sicherheitsrichtlinien und registrierungsbasierte ADMX-Komponenten.

Dateibasierte Sicherheitsrichtlinien

Dateibasierte Sicherheitsrichtlinien ermöglichen Administratoren die Verwaltung von Sicherheitseinstellungen, die auf Dateisystem- und Freigabeebene angewendet werden. Diese Richtlinien werden verwendet, um Berechtigungen, Zugriffskontrolllisten (ACLs) und Überwachungseinstellungen für Dateien, Ordner und Freigaben zu steuern.

Dateibasierte Sicherheitsrichtlinien werden in Gruppenrichtlinienobjekten (GPOs) als Teil der Sicherheitseinstellungen definiert und über die Gruppenrichtlinien-Verwaltungskonsole (GPMC) oder den Gruppenrichtlinienobjekt-Editor (GPEDIT) konfiguriert. Die Richtlinieneinstellungen werden in der Windows-Sicherheitsvorlagendatei (SDDL) gespeichert, die sich im Sysvol-Ordner des Domänencontrollers befindet.

Diese basieren teilweise noch auf den NT-basierten Dateien. Hier zum Beispiel die Sicherheitsrichtlinie „GptTmpl.inf“.

Oder die Konfiguration der Auditing Einstellungen in der Datei „audit.csv“

Registry-basierte ADMX-Komponenten

Registrierungsbasierte ADMX-Komponenten sind ein weiterer Speichertyp innerhalb von Gruppenrichtlinien. Sie ermöglichen die Verwaltung von Richtlinieneinstellungen, die in der Windows-Registrierung gespeichert werden. Diese Einstellungen steuern eine Vielzahl von System- und Anwendungskonfigurationen, einschließlich Betriebssystemverhalten, Sicherheitseinstellungen und Softwareeinstellungen.

Registrierungsbasierte ADMX-Komponenten werden in Gruppenrichtlinienobjekten (GPOs) als Teil der administrativen Vorlagen (ADMX und ADML) definiert. Diese Vorlagen sind XML-basierte Dateien, die die Struktur und die Benutzeroberfläche für die Konfiguration von Richtlinieneinstellungen in der Gruppenrichtlinien-Verwaltungskonsole (Group Policy Management Console, GPMC) oder im Gruppenrichtlinienobjekt-Editor (Group Policy Object Editor, GPEDIT) bereitstellen. Die ADMX-Dateien enthalten die eigentlichen Richtlinieneinstellungen, während die zugehörigen ADML-Dateien die sprachspezifischen Informationen enthalten.

Wenn eine Gruppenrichtlinie angewendet wird, werden die entsprechenden Registrierungseinstellungen auf dem Zielcomputer in der Windows-Registrierung gespeichert. Diese Änderungen ermöglichen es dem Betriebssystem und den Anwendungen, die neuen Konfigurationseinstellungen zu erkennen und sich entsprechend zu verhalten.

Diese Einstellungen werden zum Beispiel in der GPO in der Datei „Registry.xml“ gespeichert.

Speicherorte für die Administrativen Vorlagen (ADMX/ADML)

Administrative Vorlagen sind XML-basierte Dateien, die verwendet werden, um die Struktur und Benutzeroberfläche für die Konfiguration von Richtlinieneinstellungen in der Gruppenrichtlinien-Verwaltungskonsole (Group Policy Management Console, GPMC) oder im Gruppenrichtlinienobjekt-Editor (Group Policy Object Editor, GPEDIT) bereitzustellen.

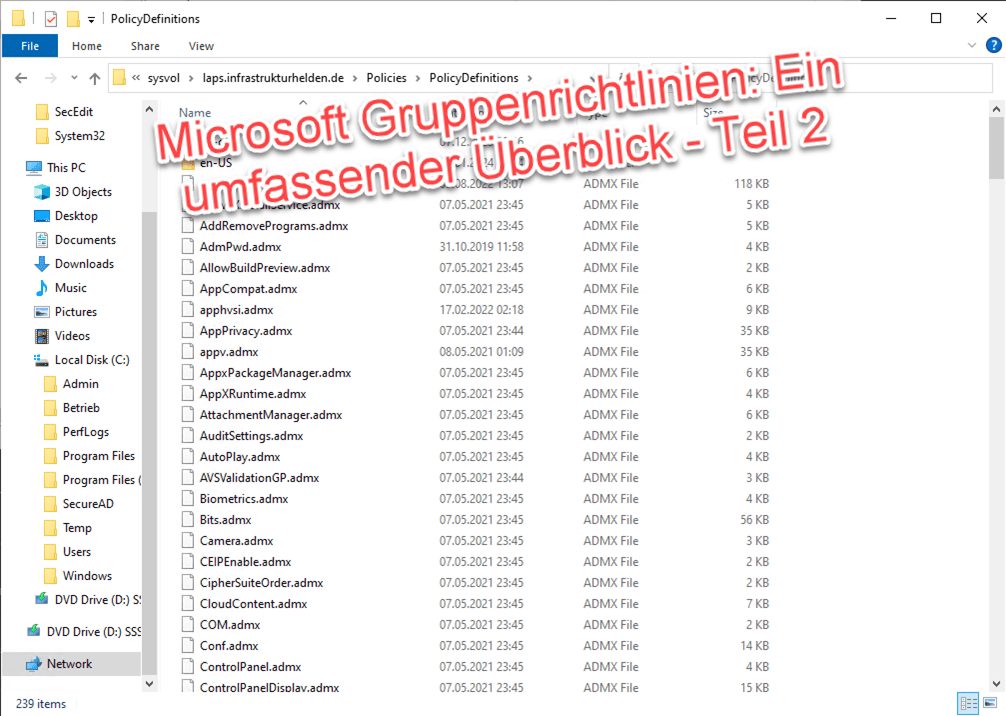

Zentrale Speicherorte für ADMX-Dateien und ADML-Sprachressourcen

Der zentrale Speicherort für ADMX-Dateien und ADML-Sprachressourcen befindet sich im Sysvol-Ordner des Domänencontrollers, normalerweise unter „\[Domänenname]\SYSVOL[Domänenname]\Policies\PolicyDefinitions“. Dieser zentrale Speicherort ermöglicht es Administratoren, ADMX- und ADML-Dateien für die gesamte Domäne zentral zu verwalten und zu aktualisieren. Da der SysVol Ordner auf allen Domänenkontrollern mit DFS-R repliziert wird (Es sei den hier sind noch richtig alte Systeme mit FRS vorhanden.), werden diese automatisch über alle Domänen Controller verteilt.

In diesem Ordner werden die ADMX-Dateien direkt im PolicyDefinitions-Ordner gespeichert, während die ADML-Dateien in sprachspezifischen Unterordnern abgelegt werden, z. B. „en-US“ für englische Ressourcen oder „de-DE“ für deutsche Ressourcen.

Dies hat den Vorteil, dass durch die automatische Replikation des SysVol-Ordners auf allen Domänencontrollern nur an einer Stelle aktualisiert werden muss, wenn neue administrative Vorlagen verwendet werden sollen.

Lokale Speicherorte für ADMX-Dateien

Lokale Speicherorte für ADMX-Dateien und ADML-Sprachressourcen befinden sich auf jedem Windows-Computer unter „%SystemRoot%\PolicyDefinitions“, wobei %SystemRoot% normalerweise auf „C:\Windows“ verweist. Ähnlich wie beim zentralen Speicherort werden ADMX-Dateien direkt im Ordner PolicyDefinitions gespeichert, während ADML-Dateien in sprachspezifischen Unterordnern gespeichert werden.

Wenn Sie nicht über einen zentralen Speicherort verfügen, müssen Sie die Vorlagen bei der Aktualisierung auf alle Computer verteilen, damit sie ordnungsgemäß funktionieren.

Widersprüche in verschiedenen Versionen von Vorlagen

Bei der Verwendung von Gruppenrichtlinien und administrativen Vorlagen kann es zu Widersprüchen zwischen verschiedenen Versionen von Vorlagen oder Verweisen auf ADMX-Dateien kommen. Diese Widersprüche können auftreten, wenn unterschiedliche Windows-Versionen oder Anwendungen verwendet werden, die unterschiedliche Richtlinieneinstellungen oder Parameter erwarten.

Darüber hinaus können verschiedene Versionen von ADMX-Vorlagen unterschiedliche Dateistrukturen aufweisen. Dies bedeutet, dass Einstellungen, die in einer früheren Version der Vorlage in einer bestimmten Datei enthalten waren, in einer neueren Version der Vorlage möglicherweise in einer anderen Datei enthalten sind. Wenn die ursprüngliche Datei in der neueren Version der Vorlage nicht mehr vorhanden ist, kann ein einfaches Überschreiben der Dateien zu doppelten Einstellungen führen, was zu Inkonsistenzen und unerwünschtem Verhalten führen kann.

Um solche Widersprüche zu vermeiden, sollten Administratoren sicherstellen, dass sie die neuesten verfügbaren administrativen Vorlagen verwenden und auf dem neuesten Stand halten. Es ist wichtig, beim Aktualisieren von ADMX-Vorlagen die Änderungen in der Dateistruktur und den Einstellungen zu berücksichtigen, um mögliche Konflikte zu vermeiden.

Hinweise zu den Änderungen an Gruppenrichtlinien

Bevor Änderungen an den GPOs gemacht werden, sollte unbedingt ein Backup gemacht werden. Wer nicht immer den ganzen Domain Controller sichern möchte, oder Spezial-Software wie das AGMT oder entsprechende Datensicherungslösungen im Einsatz hat, dem kann ich Helfen. Im Artikel „Gruppenrichtlinien richtig sichern und dokumentieren“ stelle ich euch ein passendes PowerShell Skript von mir vor, mit Downloadlink in der Microsoft TechNet Gallery. Auch sollte der GPO Central Store mit gesichert werden, auch dies kann das Skript erledigen.