In der Vergangenheit wurde SSO meistens mit AD-FS für Azure AD und Office365 realisiert. Doch es geht auch anders. Ich zeige Ihnen heute wie es für Azure AD Umgebungen mit Passwort Hash Synchronisierung eingestellt werden kann. Diese Funktion kann auch für Pass-True Authentifizierung genutzt werden. Gerade aber für kleinere Umgebungen ohne Redundante Internetanbindung (wie zum Beispiel bei mir zu Hause :)) bevorzuge ich PHS, wenn es keine Sicherheitsbedenken gibt.

Vorbereitungen auf dem Server

Stellen Sie sicher, dass Sie Azure AD Connect in einer Aktuellen Version installiert haben. Aktuell ist die Version 1.3.21.0 vom 14.05.2019.

Ändern der Benutzeranmeldekonfiguration

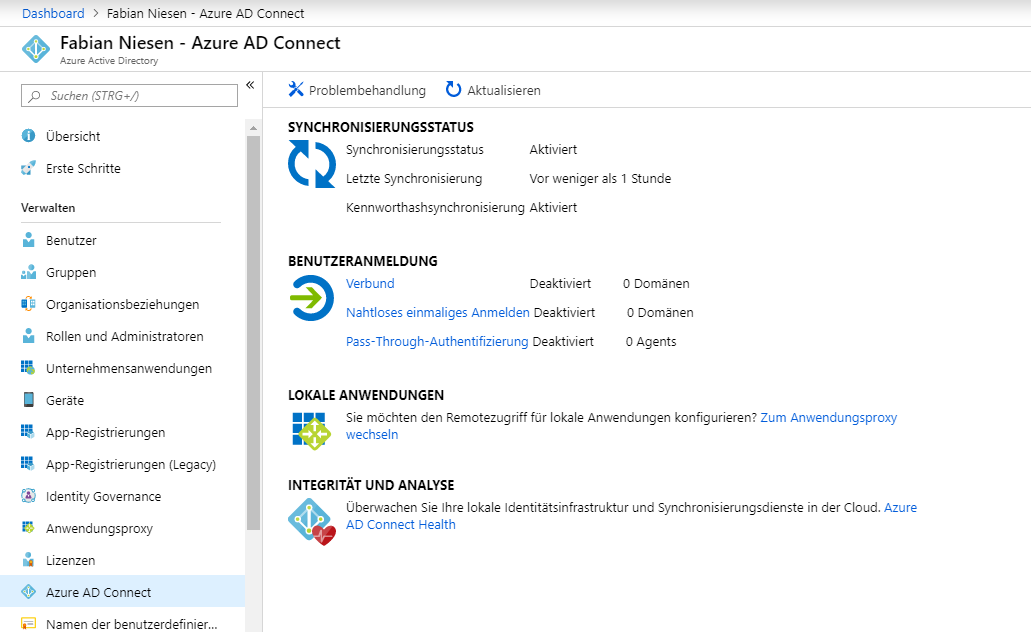

Aktueller Stand ist, Kennwort Hashes werden synchronisiert.

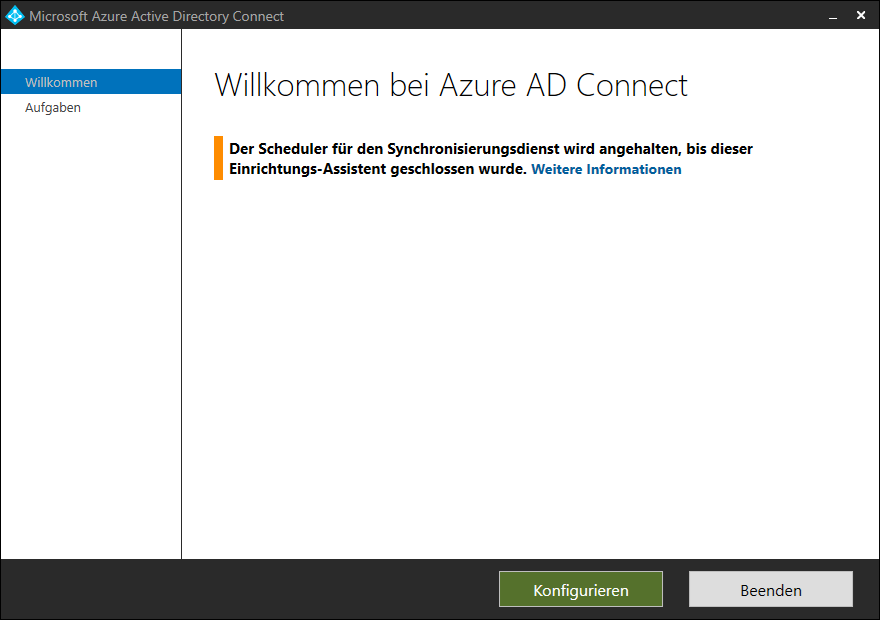

Starten Sie auf dem Server den Azure AD Connect. Klicken Sie auf „Konfigurieren“.

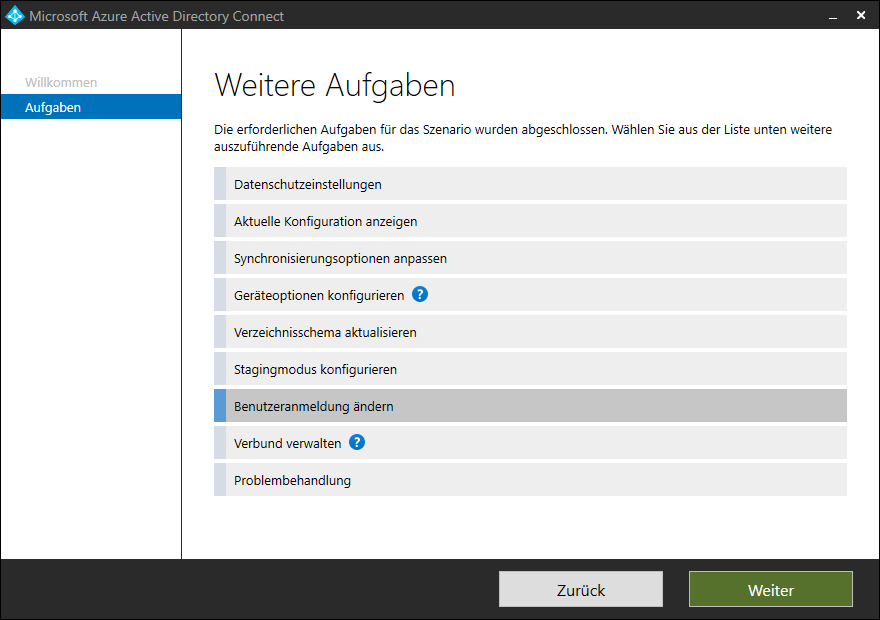

Wählen Sie „Benutzeranmeldung ändern“

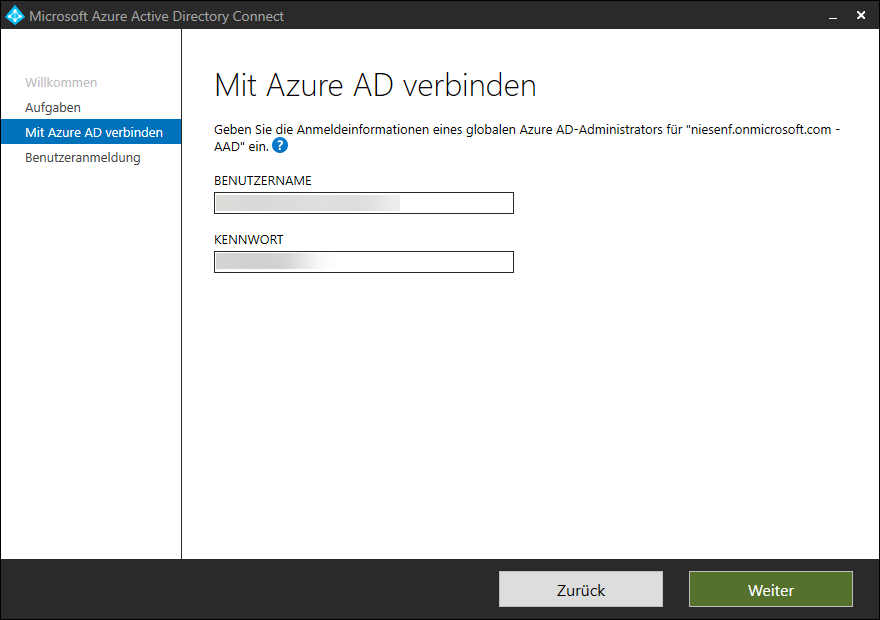

Authentifizieren Sie sich am Azure AD

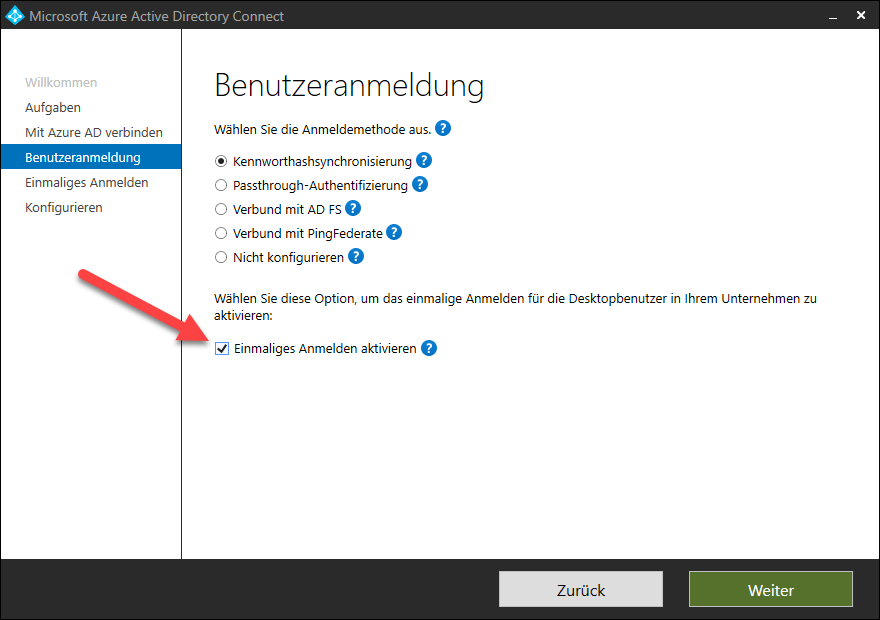

Wählen Sie die Option „Einmaliges Anmelden aktivieren“

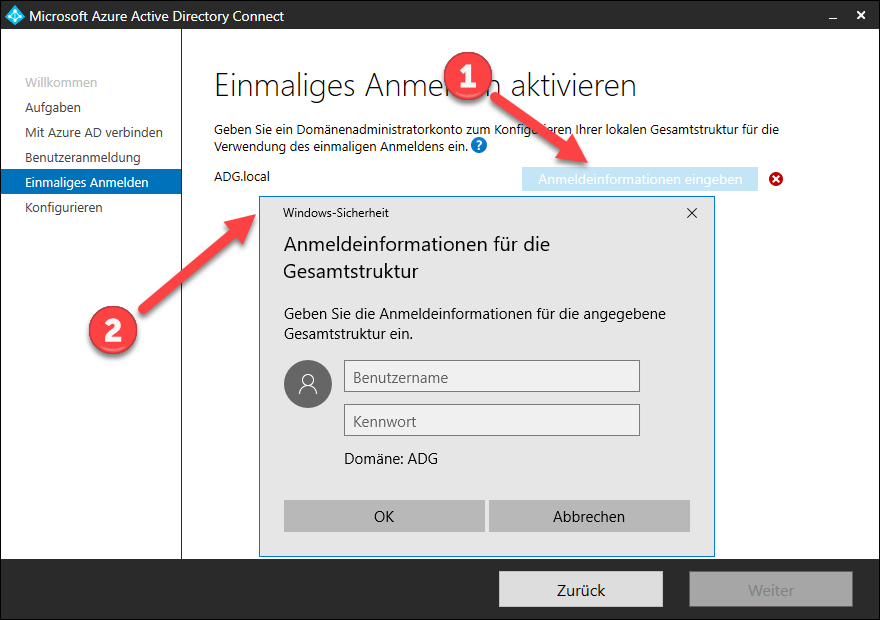

Klicken sie auf „Anmeldeinformationen eingeben“ und authentifizieren sich mit einem Konto aus der Gruppe der „Organisations-Admins“.

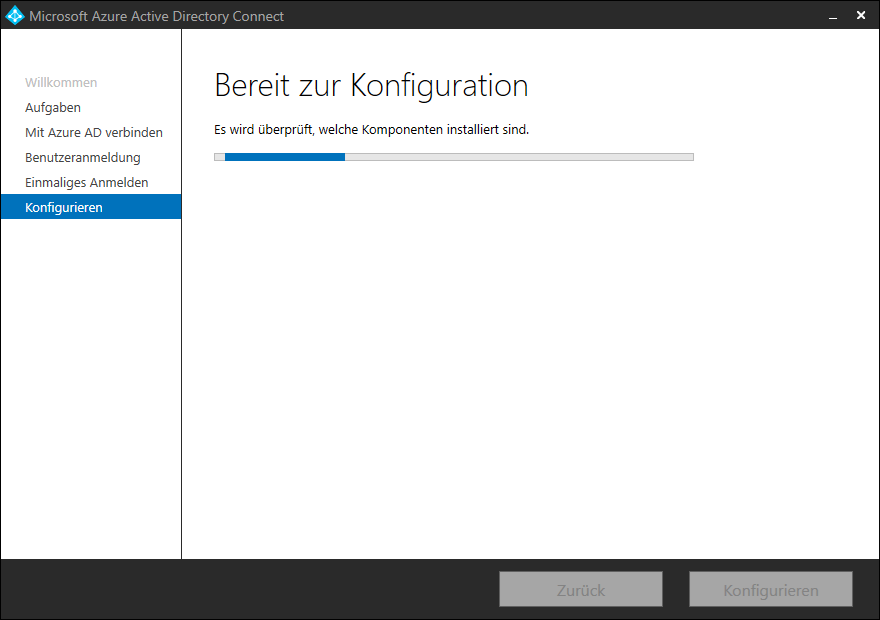

Nun wird die Konfiguration vorbereitet.

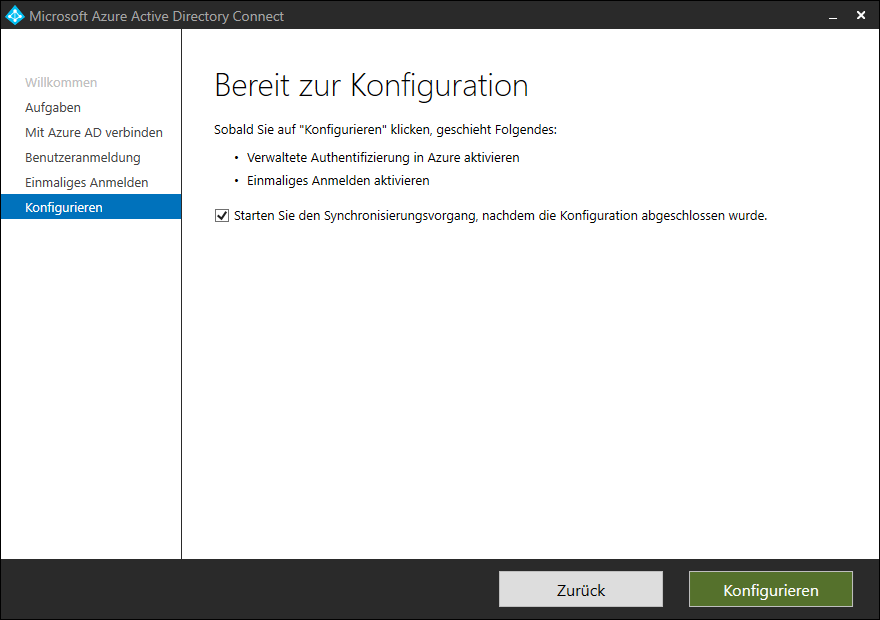

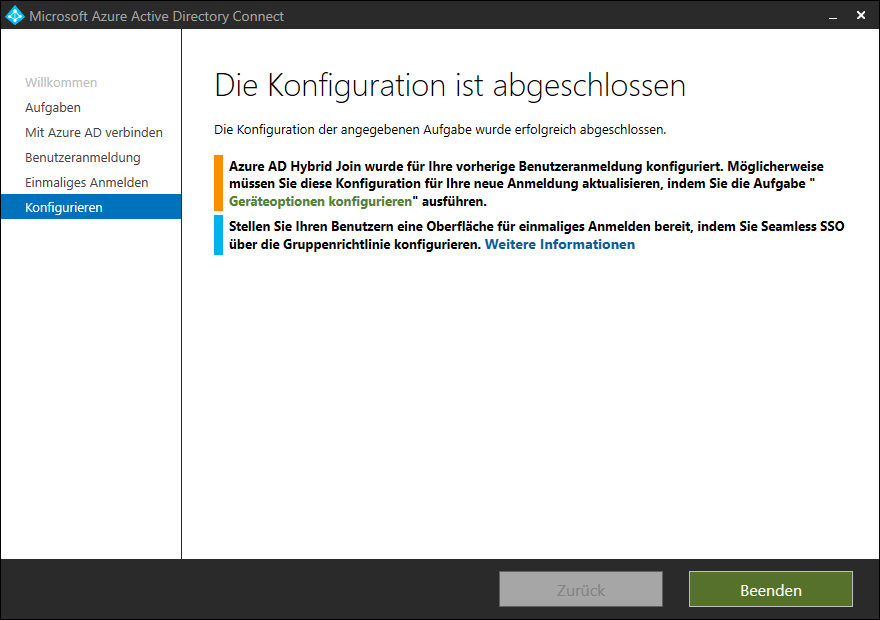

Klicken Sie auf „Konfigurieren“ um die Konfiguration durchzuführen.

Beachten Sie eventuelle Hinweise nach der Konfiguration

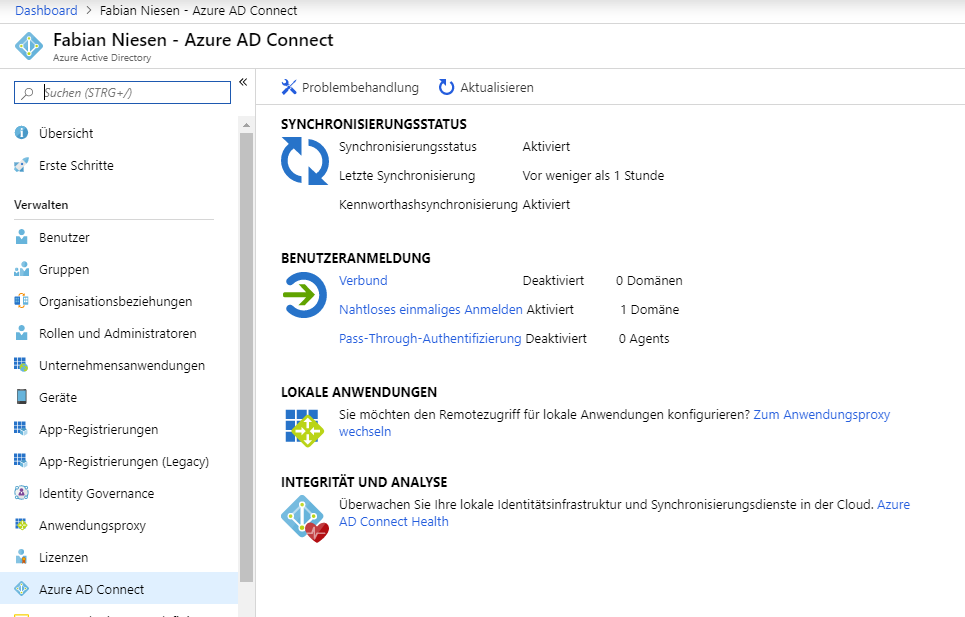

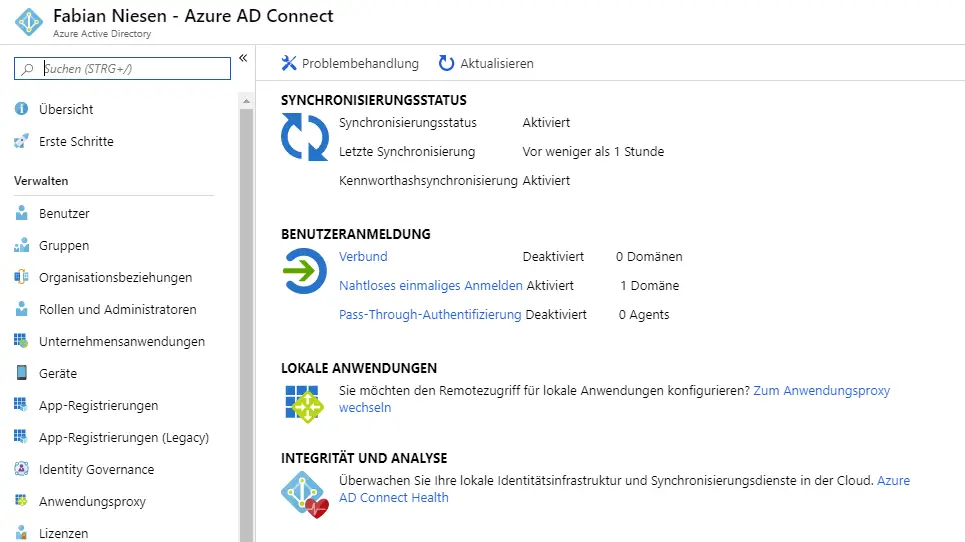

Im Azure Portal kann die erfolgreiche Einrichtung kontrolliert werden

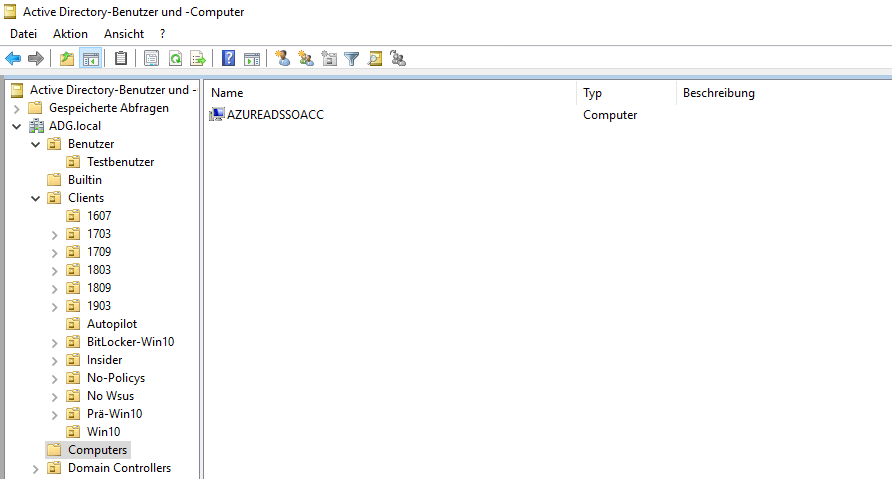

Auch wird bei der Einrichtung ein Computerkonto mit dem Namen „AZUREADSSOACC“ angelegt.

Konfiguration der Gruppenrichtlinie für SSO

Damit das auch funktioniert muss die URL „https://autologon.microsoftazuread-sso.com“ zu den Intranet-Zonen hinzugefügt werden. Dafür gibt es verschiedene Wege, je nach Browser und ja nach Management Strategie.

Der Google Chrome folgt, wenn er entsprechend konfiguriert ist, den IE / Edge vorgaben.

Microsoft Internet Explorer über Gruppenrichtlinie

Bei der Einstellung als Gruppenrichtlinie können Benutzer die Einstellung im Browser nicht ändern. Dies ist sehr restriktiv, kann aber je nach Sicherheitsanforderungen der bessere Weg sein.

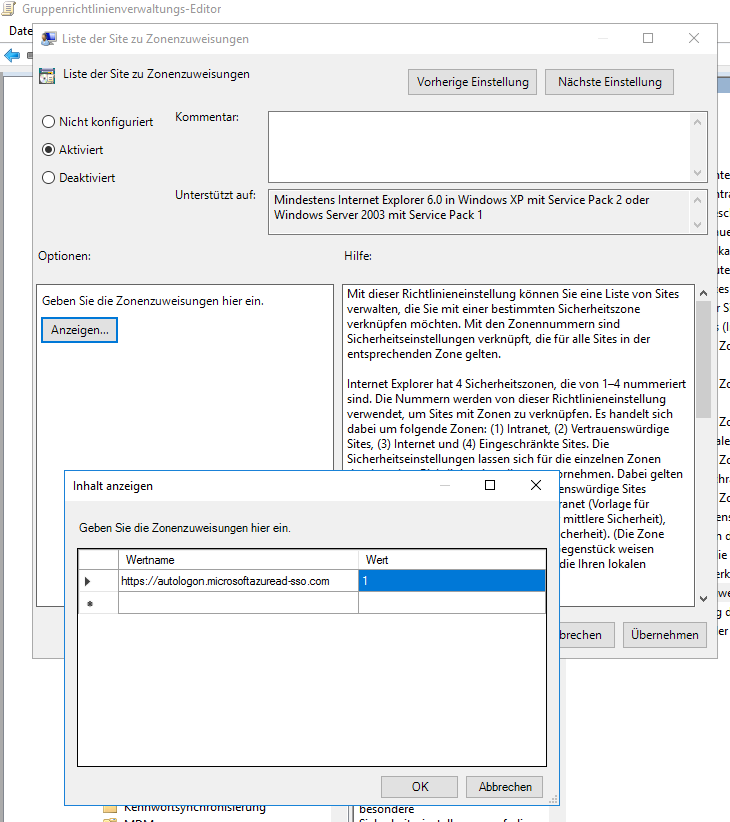

Navigieren Sie in der Gruppenrichtlinie wie folgt: Benutzerkonfiguration > Richtlinien > Administrative Vorlagen > Windows-Komponenten > Internet Explorer > Internetsystemsteuerung > Sicherheitsseite und wählen die Einstellung und wähle Sie die Einstellung „Liste der Site zu Zonenzuweisung“.

Tragen Sie hier die URL mit dem Wert „1“ ein, dies steht für Intranet Seiten.

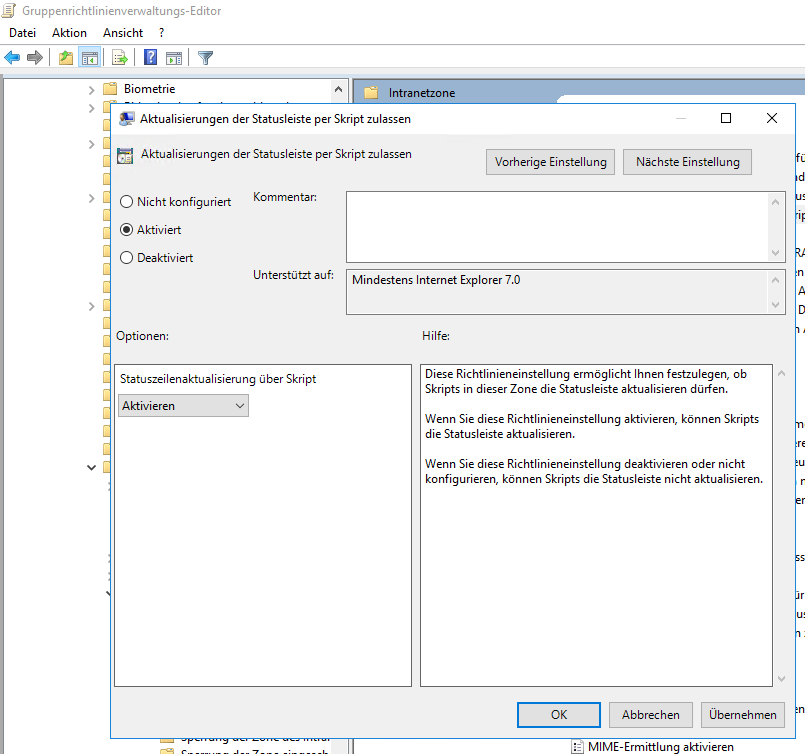

Zusätzlich wird noch eine weitere Einstellung benötigt. Diese finden Sie unter Benutzerkonfiguration > Richtlinien > Administrative Vorlagen > Windows-Komponenten > Internet Explorer > Internetsystemsteuerung > Sicherheitsseite und wählen die Einstellung. Die Einstellung, die Sie bearbeiten müssen, ist „Aktualisierung der Statusleiste per Skript zulassen“.

Diese Richtlinie muss aktiviert werden und die Option muss ebenfalls aktiviert werden.

Microsoft Internet Explorer über Gruppenrichtlinien Vorgaben

Wenn Sie die Benutzer nicht zu sehr einschränken möchten, empfiehlt sich die Einstellung als Gruppenrichtlinien Vorgabe zu machen. Das bedeutet, dass der Anwender diese Einstellungen ändern kann.

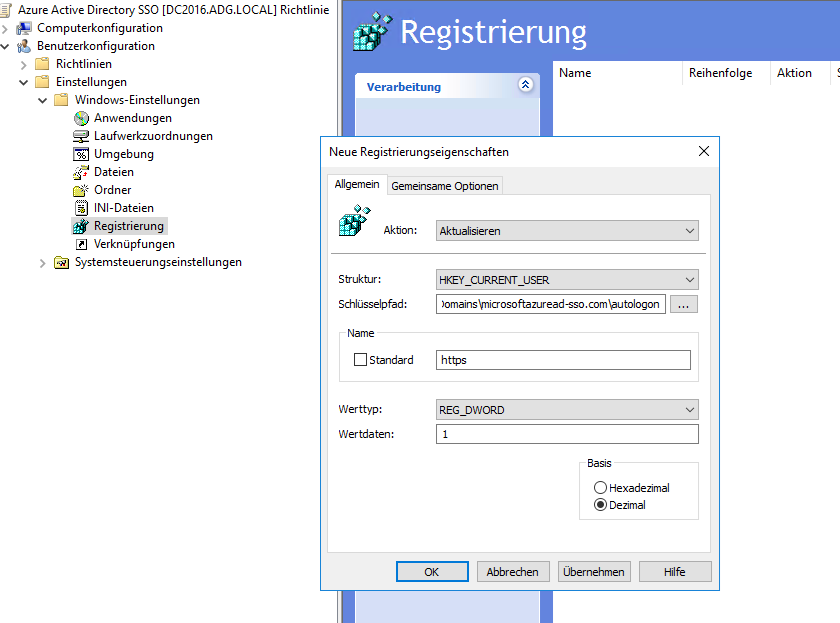

Realisiert wird das über einen Schlüssel in der Registry. Diesen können sie unter Benutzerkonfiguration > Einstellungen > Windows-Einstellungen > Registrierung vornehmen. Legen Sie dazu ein neues Registrierungselement mit den folgenden Werten an:

Schlüsselpfad: Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Domains\microsoftazuread-sso.com\autologon

Name: https

Werttype: REG_DWORD

Wertdaten (Dez): 1

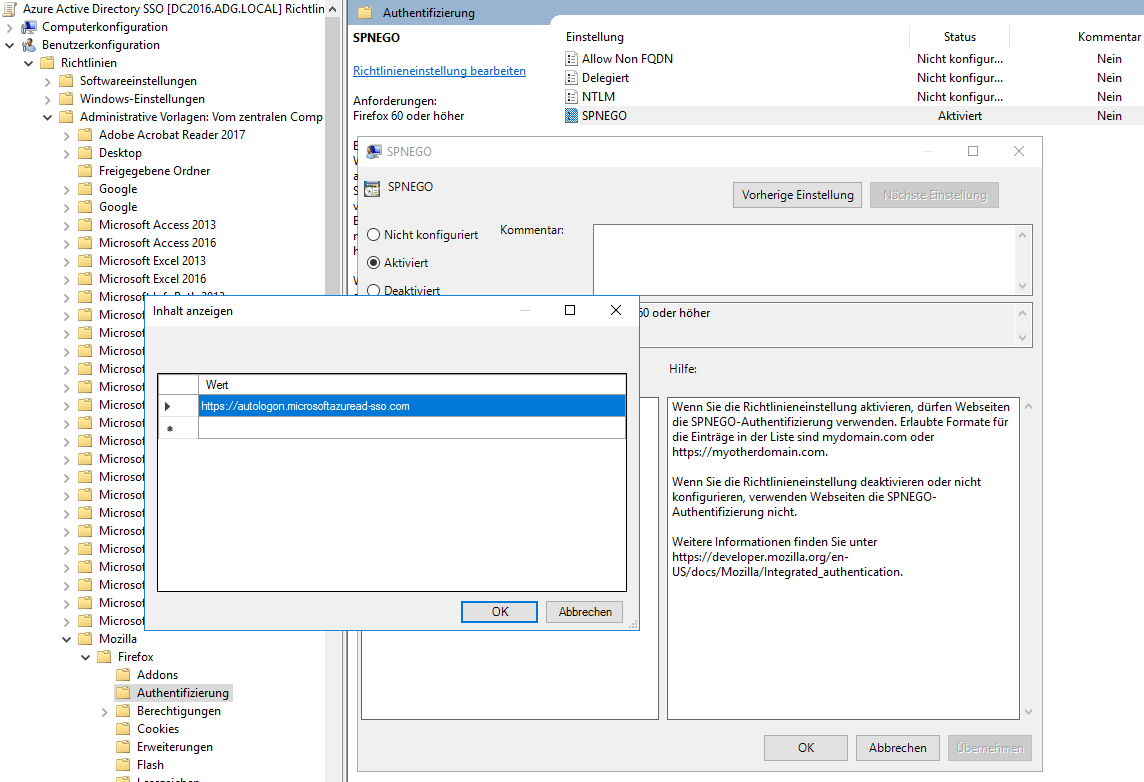

Mozilla Firefox

Für den Mozilla Firefox können Sie die Administrativen Vorlagen verwenden. Mehr zu den Vorlagen finden Sie im Artikel „Liste verschiedener Gruppenrichtlinien Vorlagen„. Die Benötigte Einstellung „SPNEGO“ finden Sie unter Benutzerkonfiguration > Richtlinien > Administrative Vorlagen > Mozilla > Firefox > Authentifizierung.

Testen der Funktion

Nach dem die Gruppenrichtlinie konfiguriert wurde, wird es Zeit zum Testen. Folgende Gründe können einem Test scheitern lassen:

- Noch ein Kerberos Token von vor der Einrichtung? Diese werden nur (im Standard) alle 10 Stunden erneuert. Am besten einmal neu anmelden.

- Der Browser frag trotzdem nach dem Kennwort? Die In-Privat Funktionen funktionieren nicht immer. Am besten einmal im Browser mit dem Microsoft Konto an einer Azure AD Seite abmelden. Oder versuchen Sie einen anderen Browser.

- Der Edge fragt nach dem Benutzernamen? Edge ist leider noch nicht unterstützt. Der Edge auf Chrome Basis funktioniert aber, wenn der Google Chrome auch funktioniert.

- Der Google Chrome funktioniert nicht? Dieser nutzt die IE Einstellungen, es sei denn die Einstellungen „AuthNegotiateDelegateWhitelist“ oder „AuthServerWhitelist“ wurden mit den Chrome Richtlinien überschrieben. In diesem Fall muss die AutoLogonURL ebenfalls in diese Richtlinien eingetragen werden.

- Der Firefox funktioniert nicht? Die Einstellung in der Richtlinie wird erst ab Firefox 60 oder höher unterstützt. Vielleicht liegt es hier dran.

Wie können Sie es einfach testen? Am besten mit einem Browser die URL https://myapps.microsoft.com/infrastrukturhelden.onmicrosoft.com (Bitte ändern Sie „infrastrukturhelden“ durch Ihr AzureAD Dienstkürzel) aufrufen.

Schreibe einen Kommentar